巧妙化が進むウイルスメール

企業にとって、標的型攻撃は引き続き大きな脅威であるが、最近では標的型攻撃に使用された手法やマルウェアの二次使用が目立っている。標的型攻撃は、標的とする特定の企業や組織だけのためにカスタマイズされた攻撃を行う。もちろん、マルウェアもその一社のみを狙う新種が使用される。しかし、標的型攻撃に使用されたマルウェアはアンダーグラウンドのマーケットに流れ、別の攻撃者が購入し、場合によっては手を加えられて再利用されるわけだ。

攻撃者の目的は、常に金銭である。そのため、標的型攻撃によって企業から顧客情報や開発情報などの重要な情報を盗み出し、それを金銭に換えている。あるいは、依頼人からの依頼によって情報を盗み出し、対価を得ている。それがランサムウェアの登場によって、より容易に金銭を得ることが可能になってきた。ランサムウェアは、感染者のPCにあるデータを暗号化することで“人質”にして、“身代金”を要求する。データを暗号化されてしまうと業務を行えなくなるため、身代金を支払ってしまう企業が多いのだ。

そこで最近では、ランサムウェアに感染させるために標的型攻撃の手法が使用されるようになった。具体的には、上司や知り合いなどからのメールを装い、メールの添付ファイルを開かせたり、メールの本文にあるリンクをクリックさせたりする。添付ファイルやリンク先のWebサイトにあるマルウェアが、不正送金などを行うバンキングマルウェアの場合もある。つまり、メールは攻撃者にとって非常に有効な手法となっている。

参照:2016年3月「脅迫型マルウェア『ランサムウェア』に警戒を」

目次へ戻る

ウイルスメールに多用される単語

標的型攻撃は、標的に対して入念な下調べを行う。そのため、上司や知り合いなど実在する人物が実際に使っているメールアドレスから標的型攻撃メールが届くことが多い。しかし最近では、誰でも開いてしまいそうな件名や送信元メールアドレスを使用した「ばらまき型」が急増している。例えば、ヤマト運輸や日本郵便からの配達通知を装ったものや、業務上でやり取りされることの多い「残高」「写真」「ファイル送付の連絡」「ご確認お願いいたします」「状況一覧表」「製造依頼」といった件名も確認されている。

多く確認されている「ばらまき型」メールの特徴

また、送信元のメールアドレスには、日本で一般的に使用されているインターネット・サービス・プロバイダー(ISP)のドメイン名が使用されており、にわかにはウイルスメールであると判断できないものが多い。ウイルス対策ソフトでも検知を回避してしまう。文面についても「お疲れさまです。特許等関連資料を下記にアップしました。よろしくお願いします」など、違和感のない日本語、業務上あり得そうな文章となっている。急いでいるときなどは、うっかり添付ファイルを開いたり、リンクをクリックしてしまうこともあるだろう。

目次へ戻る

見分けるコツとシステムでの対策方法

実際のウイルスメールの見分け方を考えてみよう。まずメールを受信した際に、前述したような件名のメールがあるかを確認する。それが見つかった場合は、メールアドレスを確認する。たとえ一般的なドメイン名を使用していても、「@」以前がランダムな文字列や、氏名などが付記されていない場合は、ほぼウイルスメールと言える。送信者が誰なのかという情報がないため、削除しても問題ないだろう。

送信者に見覚えがあったとしても安心はできない。まずはメールの送信日時を確認し、過去にその人からのメールが届いた時間帯と大きな変化がないかを確認する。例えば、業務上のメールであれば基本的に業務時間内に届くはずである。普段は午前中にメールを送ってくる相手から、未明や休日にメールが届いた場合は怪しいと言える。

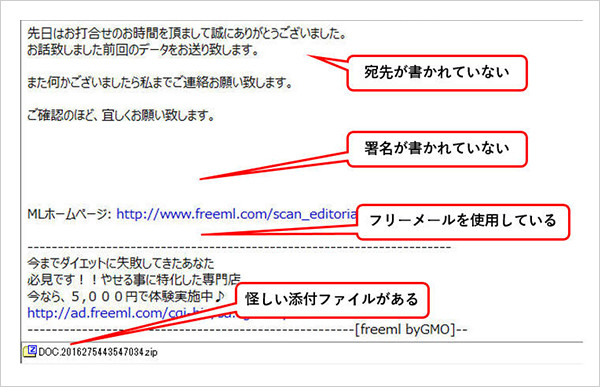

受信メール一覧画面では判断がつかない場合には、メールの文面を見てみよう。相手の名前が書いていない場合や署名がない場合は怪しいと考えられる。また、添付ファイルの名前も確認しよう。単純に「請求書」や「資料」など漠然としたファイル名、あるいはランダムな文字列になっている場合は注意が必要だ。さらに、添付ファイルを右クリックして「プロパティ」を表示することで、二重拡張子を見破ることもできる。

メールのチェックポイント。フリーメールは本文に広告が入ることがある。

差出人の情報は、差出人側でいくらでも変更できる(なりすましできる)ので広告の有無を確認しよう。

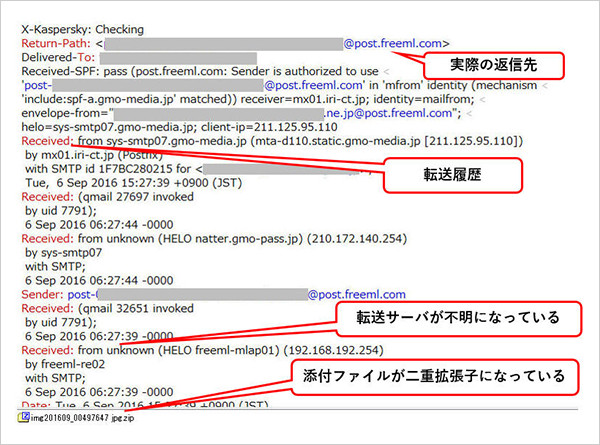

メールのヘッダー情報を確認することも有効な手段となる。ヘッダー情報には、メールの送信元や経由したメールサーバー、返信先のメールアドレスなどが記載されている。例えば、送信元と返信先のメールアドレスが著しく異なる場合や、メールがいくつものサーバーを経由している場合も危険性が高い。なお、メールサーバーがIPアドレスで表示されている場合は、「Whois」などのサービスでIPアドレスの所有者や国などを確認できる。国外のサーバーを経由している場合は要注意だ。

メールのヘッダー情報

これらを確認してもなお判断できない場合は、送信者に直接確認を取ることも手だ。そして、そういった情報を社内で共有することでナレッジを蓄積することができる。慎重過ぎると思われるかもしれないが、感染してしまった場合に企業が受ける被害を考えれば、決して大げさなことではない。

システム面での対策では、例えば、総務省から自治体に対して「メールの添付ファイルを受け取らない」というガイドラインが出ており、添付ファイルを使わないという方向性が明確になっている。これを受けて、メールを無害化するソリューションが数多く登場している。メールの添付ファイルをクラウド上で確認したり、添付ファイルを画像に変換したりするソリューションなどがある。さらに、添付ファイルはクラウドストレージサービスを利用するという方法もある。

メールがビジネスの主要な通信手段となっている現在、攻撃者も容易な攻撃手段としてメールを活用している。今後もこの傾向は続くと思われるので、まずは怪しいメールに気づく嗅覚が重要となる。一歩間違えば情報漏えいが引き起こされる危険なものという認識と、システムによる対策、そしてコミュニケーションの強化がポイントとなっていくだろう。

目次へ戻る