最近のサイバー攻撃の流れ

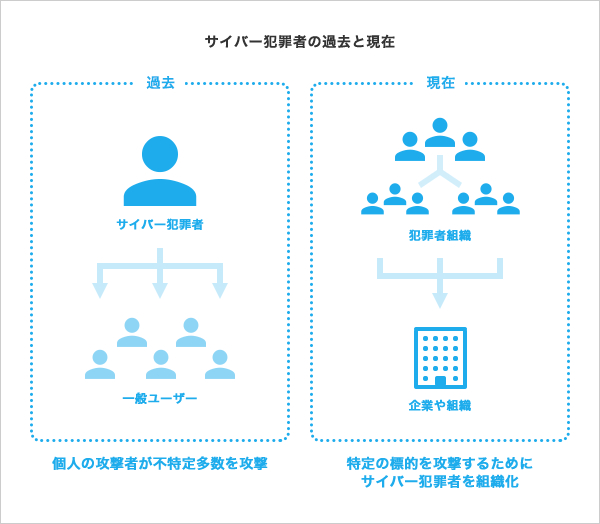

サイバー攻撃は、2000年代までとそれ以降で大きく様変わりしている。2000年代までのサイバー攻撃は個人による攻撃が主体であり、自身が持つ技術を誇示するような攻撃が多かった。そのため、より広範に影響を与える対象を求め、Windowsユーザーを標的に、メールにマルウェア(コンピューターウイルス)を添付する形でのサイバー攻撃が中心であった。

その中でもマルウェアは進化を遂げている。当初はユーザーが添付ファイルを開くなどのアクションを起こさない限りは感染しないもの(狭義でのウイルスと呼ばれる)が中心だったが、OSの機能などを悪用して自動実行させる、ワームと呼ばれるマルウェアに進化した。

さらに標的は個人ユーザーだけでなく企業ユーザーへと広がり、パソコンを使用不能にしてしまう悪意のあるマルウェアが増えていった。また、この時期はワームを駆使する複数のサイバー犯罪者が登場し、ワームのソースコード(プログラム)に別のサイバー犯罪者の悪口を書き込むような状況になり、競うようにワームの亜種が増え続けた。

2000年代の後半になると、サイバー犯罪者の組織化が進んでいく。そのきっかけの一つとして、ボットが挙げられる。ボットとはマルウェアの一種で、ユーザーに気づかれないように感染し、パソコンの中に潜みながらサイバー犯罪者の指令を待ち、指令があるとパソコンを乗っ取ってさまざまな動作を行う。サイバー犯罪者は数百万というボット感染パソコン(ボットネットと呼ばれる)を管理し、別のサイバー攻撃に利用するようになった。

これに目を付けたのが、以前から「ネットマフィア」と呼ばれていたサイバー犯罪集団だ。この時期になると、インターネットの深い場所に「ディープWeb」や「ダークWeb」と呼ばれるアンダーグラウンドのネットワークが構築され、犯罪者が連絡を取り合うようになる。現在ではアンダーグラウンドのマーケットとして成長し、犯罪者はそこでメンバーを募り、より巧妙で複雑なサイバー攻撃を行うようになっている。

具体的には、企業の機密情報を盗むなどという依頼を受け、事前調査を行うスタッフやマルウェアの作成者、データを金銭に換える担当者、全体の管理者などのチームをアンダーグラウンドのマーケットで集め、非常に入念で綿密な計画を立てて複数の段階を経て機密情報を入手する。依頼者には国家もあると言われ、報酬も高額になっている。攻撃が非常に巧妙になったことで、セキュリティ対策も多段防御、多層防御が求められるようになった。

サイバー犯罪者の過去と現在。現在では組織化されている。

目次へ戻る

「サイバーキルチェーン」を理解し、攻撃の流れを食い止める

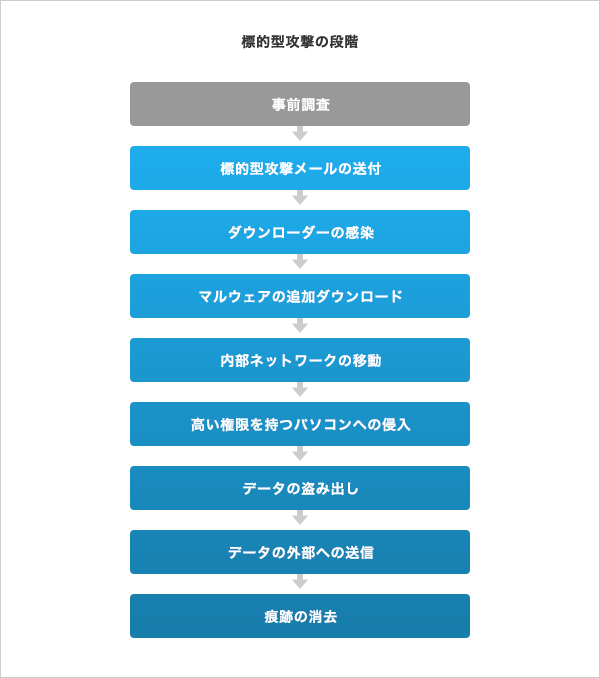

こうしたサイバー犯罪集団により編み出された攻撃手法が、「標的型攻撃」と呼ばれるものだ。標的型攻撃は、機密情報を盗み出すまでに複数の段階を踏むことが特徴となっている。まず、ターゲットとなる企業や組織が決まったら、入念な事前調査を行う。これは企業や組織の概要をはじめ、経営層から従業員に至るまでのSNSを調べ、人間関係や交友関係といった内部情報を集めていく。

事前調査が完了したら戦術を練り、最初の標的型攻撃メールを送る相手を決める。これは一般従業員であったり、仕事でメールを開くことが多い人事部であったりする。そして、知人や友人、上司などをかたってメールを送る。このメールにはマルウェアが添付されているが、そのファイルはWordやPDF、JPGなど一般的なファイルに偽装されており、たとえ開いても正常に内容が表示されるので、ユーザーにとって不審なところはない。

しかし、添付ファイルにはダウンローダーと呼ばれるマルウェアが巧妙に仕込まれており、ファイルを開くと同時に活動を開始し、さまざまなマルウェアをダウンロードし始める。その中にはボットのような、攻撃者の指示により動作するマルウェアも含まれる。その指示によりマルウェアは最初の感染者のパソコンから内部のネットワークを移動し、より権限の高いユーザーのパソコンを探していく。

マルウェアが機密情報にアクセスできる権限を持つパソコンに到達すると、それを盗み出し、攻撃者に送信するわけだが、標的型攻撃は気づかれないように動作することが最大の特徴。必要な情報を盗み出したら、マルウェアはログの消去などにより自身の活動の痕跡を消し、その存在をきれいに消していく。このため、情報を盗み出されても気づかないことが多く、気づいたとしても痕跡が消えているため調査できないというケースが多い。

標的型攻撃の段階を整理すると、「事前調査」「標的型攻撃メールの送付」「ダウンローダーの感染」「マルウェアの追加ダウンロード」「内部ネットワークの移動」「高い権限を持つパソコンへの侵入」「データの盗み出し」「データの外部への送信」「痕跡の消去」という段階を踏むことになる。

これまでのセキュリティ対策は「入り口対策」と呼ばれ、危険なものを内部に入れさせないという考え方であった。しかし、攻撃が巧妙になるにつれ、入り口対策だけでは守れなくなり、「侵入を前提とした対策」が必要になっている。そして、最終的にデータを持ち出されない限りは被害を受けないので、データが外部へ出ていかないようにする「出口対策」も必要。さらに内部の不審な動作を検出する「内部対策」も検討されるようになった。

このように、標的型攻撃に代表される高度なサイバー犯罪を、段階に分けたものを「サイバーキルチェーン」と呼ぶ。この一連の流れの中で、どの段階で食い止めるかを意識したセキュリティ対策を考えるわけだ。

標的型攻撃が使用する攻撃の段階

目次へ戻る

それぞれの段階に対応する製品やソリューション

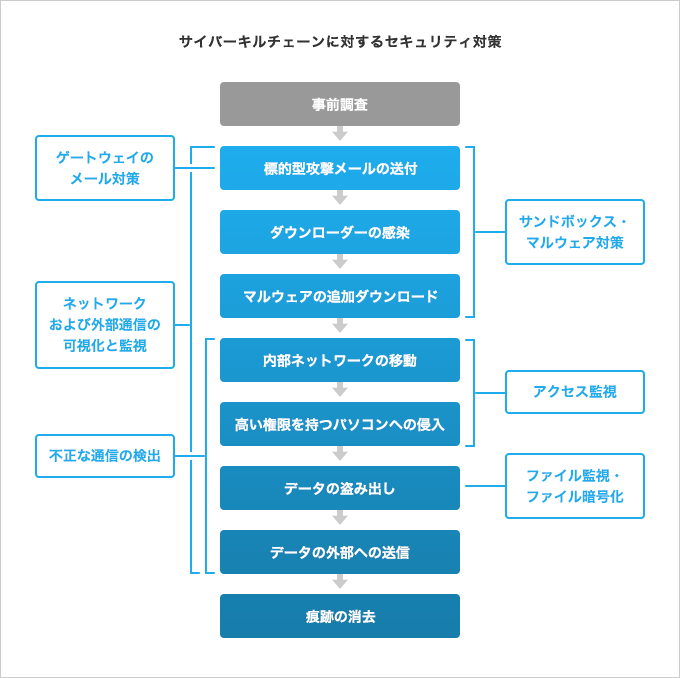

サイバーキルチェーンでは、標的型攻撃を「標的型攻撃メールの送付」「ダウンローダーの感染」「マルウェアの追加ダウンロード」「内部ネットワークの移動」「高い権限を持つパソコンへの侵入」「データの盗み出し」「データの外部への送信」「痕跡の消去」の段階に分けている(分け方は諸説ある)。これらの段階のうちいくつか、あるいは全てに対策を行うことで、効率的な対策が行える。具体的に見ていこう。

まず「標的型攻撃メールの送付」では、ゲートウェイでのメールセキュリティ対策と、エンドポイントとなるパソコンでのウイルス対策が挙げられる。前者は企業や組織の入り口部分で全てのメールをチェックするというもので、後者はいわゆるセキュリティ対策ソフトとなる。

また、直接メールを受信せず、インターネット上のサーバーでいったん受信し、その内容を遠隔から確認するソリューションや、メールや添付ファイルを画像に変換するソリューションもある。さらに、巧妙に偽装された添付ファイルを仮想環境で実際に開いて動作を確認する「サンドボックス」と呼ばれる手法もある。

また「ダウンローダーの感染」「マルウェアの追加ダウンロード」「高い権限を持つパソコンへの侵入」も、ゲートウェイあるいはパソコンで検出することになる。これらはパケットで不審なプログラムを検出する次世代IPS(Intrusion Prevention System/侵入防止システム)や次世代ファイアウォール、パソコンではセキュリティ対策ソフトやEDR(Endpoint Detection and Response)が挙げられる。EDRは、パソコンのさまざま情報を収集、記録することで不審な動作の検知を可能にするものだ。

マルウェアの内部ネットワークでの活動となる「内部ネットワークの移動」「データの盗み出し」には、内部ネットワークの監視が重要となる。これには、内部ネットワークの通信を記録するとともに不審な通信を検出するソリューションが有効となる。例えばネットワークを可視化するソリューションや、ネットワーク内にある機器のログを収集し分析するSIEM(Security Information and Event Management)などが挙げられる。これらは「データの外部への送信」を検知する出口対策としても効果的だ。

巧妙化、複雑化が進むサイバー攻撃には、単一のセキュリティ対策だけでなく、ネットワーク内にある複数の機器の通信状況を監視、分析することが重要となる。実際の対策には、サイバーキルチェーンを理解し、どの部分の対策が弱いか、あるいは重視すべきかを考え、まずはポイントを絞って実施するのが有効と言える。その際に連係機能のある製品を選べば、その後の追加対策にも効果的となる。

標的型攻撃のサイバーキルチェーンとそれぞれの段階に有効な対策

目次へ戻る