中堅・中小企業にも求められる一定以上のセキュリティ対策

サイバー攻撃は複雑化・巧妙化が進んでおり、その対象も拡大している。その一方で、サイバー攻撃の脅威に対する意識はなかなか向上していない。これは特に中堅・中小企業において顕著となっている。「うちは攻撃されても盗まれるような情報はない」「うちのような小規模の会社は標的にならない」、あるいは「そもそも対策しようにも予算がない」といった言葉をよく耳にする。

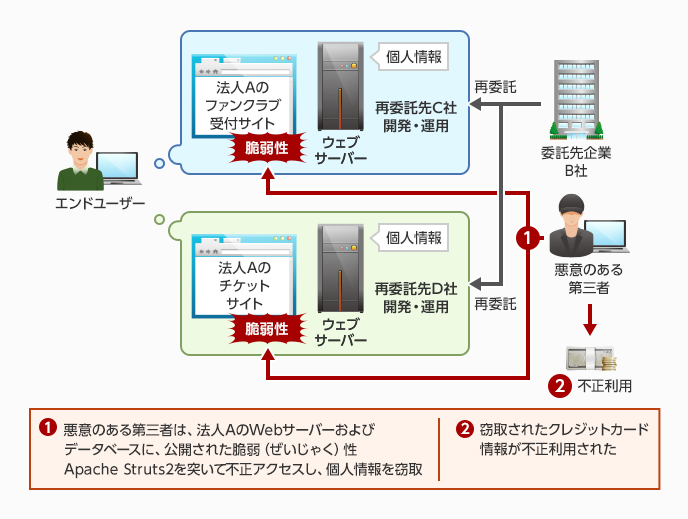

しかし現在、サイバー攻撃の標的は中堅・中小企業へと拡大している。これは、大企業が堅牢(けんろう)なセキュリティ対策を構築するようになってきたことで、サイバー攻撃が成功しづらくなってきたためと考えられる。サイバー攻撃者も攻撃の投資対効果を重視しているため、時間がかかるサイバー攻撃は行わなくなってきている。そこで、大企業の関連企業や下請け会社である中堅・中小企業にサイバー攻撃を行い、そこを足掛かりに大企業にアクセスしようとするわけだ。

また、たとえ中堅・中小企業でも従業員の個人情報を保有しているし、最近ではTwitterやFacebookなどのSNSアカウントを持っている企業も多い。さらには、インターネットプロバイダーやクラウドサービスも利用している。これらの情報がサイバー攻撃により盗まれてしまうと、従業員に被害が及んだり、SNSアカウントを乗っ取られてフィッシングやウイルス拡散に悪用されたり、インターネット接続やクラウドサービスを乗っ取られたりしてしまう。

大企業への攻撃に中堅・中小企業を利用することを「サプライチェーン攻撃」と呼び、世界的に対策意識が高まっている。実際に、多くの法規制がサプライチェーンの企業に一定以上のセキュリティ対策を求めている。例えば、日本ではいわゆる個人情報保護法やISMS(ISO/IEC 27001)において、業務委託先のセキュリティ対策状況の監査などを求めている。アメリカでは、サプライチェーンに限定したセキュリティガイドライン「NIST SP800-171」を全国の企業に順守させる予定だという。中堅・中小企業もセキュリティ対策を本気で考えなければならない時期にきているといえる。

サプライチェーン攻撃の例

データ出典元:IPA「サイバー攻撃はサプライチェーンを狙う~サプライチェーンの情報セキュリティ対策~」

目次へ戻る

セキュリティの基本「CIA」とは

「どこから手をつければいいか分からない」というのも、中堅・中小企業でよく聞かれる課題だ。日本の場合、ファイアウォールと個々のパソコンへのセキュリティソフトの導入率は非常に高いが、これだけでは現在のサイバー攻撃から企業を守ることはできない。サイバー攻撃は次から次へと攻撃手法を進化させているため、場当たり的な対応になってしまうことが多く、無駄が増えてしまう。

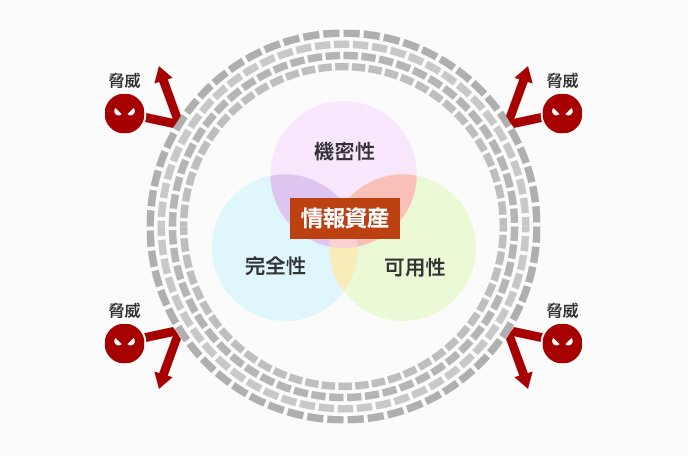

まずはセキュリティの本質を知り、そのうえで本当に必要な対策を実施していくことが、結果としてコストの最適化にもつながる。セキュリティの本質とは「情報セキュリティのCIA」と呼ばれるものだ。CIAは、「C:Confidentiality(機密性)」、「I:Integrity(完全性)」、「A:Availability(可用性)」の意味である。この考え方は、1992年にOECD(経済協力開発機構)が制定し、2002年に改正された「情報システム及びネットワークのセキュリティのためのガイドライン」に示されたものだ。

機密性とは、企業の情報が企業外に漏れないようにすること。情報が外部に漏れるケースには、情報を保存したノートパソコンやスマートフォン、USBメモリーといったデバイスの紛失や盗難が考えられる。また、Webサーバーなどの脆弱性を突かれ内部に不正アクセスされるケースや、マルウェアに感染し情報を盗み出されるケース、外出先で利用した公衆無線LAN(Wi-Fi)経由で通信を盗聴されるケースもある。さらに内部者が意図的に情報を持ち出すケースも考えられる。

完全性とは、保存した情報をそのままの状態に保つこと。つまり、情報を改ざんされたり、消去や破壊されたりしないようにすること。例えば、情報をファイルとしてメールに添付して送信した場合、受信されるまでの経路の中で人的に添付ファイルを改ざんされてしまうケースが考えられる。また、自社のホームページが不正アクセスによって改ざんされ、マルウェアを埋め込まれたり、勝手に悪意あるサイトに飛ばされたりしてしまうケースもある。さらに、情報を保存したハードディスクなどが故障や破損することにより、情報を取り出せなくなってしまうケースも考えられる。

可用性とは、必要な情報に必要なときにアクセスできること。つまり、システムやサービスが停止しないようにすること、もしも停止してしまっても代替策により業務を継続できるようにすることといえる。システムやサービスが停止してしまう要因には、物理的なものとシステム的なものがある。物理的なものではハードウェアの故障や、地震などの自然災害などが考えられる。システム的なものでは脆弱性やサイバー攻撃などが考えられる。

「セキュリティのCIA」のイメージ

目次へ戻る

セキュリティ対策を考えるポイント

具体的なセキュリティ対策を考える場合、幾つかの方法がある。「CIA」をベースに考える場合には、機密性、完全性、可用性を満たしていないものについて対策を実施していく。例えば機密性であれば盗難や紛失、あるいはサイバー攻撃によって情報が流出しても中身を見られないように暗号化を行う。完全性であれば、情報に証明書を付けて改ざんを検知できるようにする。可用性であれば、システムのバックアップを行い、メインのシステムが落ちてもバックアップに切り替えられるようにするなどの対策が考えられる。

また、「入口」「内部」「出口」の観点でセキュリティ対策を行う方法もある。入口対策は、インターネットから入ってくるものに対してチェックを行う仕組みで、ゲートウェイでのセキュリティ対策や、エンドポイント、つまり従業員各自のパソコンのセキュリティ対策が挙げられる。最近では、侵入される前提の考え方によるEDR(Endpoint Detection and Response:エンドポイントでの検出と対応)が注目を集めている。たとえ侵入されてもそれを素早く検知し、対応するというソリューションだ。対応部署がない企業向けに、マネージドサービスも提供されている。

内部対策は、侵入したマルウェアの移動(ラテラルムーブメントと呼ばれる)を検知したり、従業員が不正な操作をしていないか、機密情報への不正なアクセスがないかなどを検知したりする仕組みだ。これはゲートウェイに設置するネットワークセキュリティ製品などが挙げられる。出口対策は、侵入したマルウェアが機密情報にアクセスし、それを外部に送信するタイミングで検知し対応するものや、メールの誤送信対策などが挙げられる。入口、内部、出口のいずれかを守るのではなく、それぞれに対策を行って多層防御を構築することが推奨されている。

さらに、自社にとって最も重要な情報を洗い出し、その情報を守るという対策方法もある。まずは企業内の情報の棚卸しをすることが必要になるが、これによりどのような情報がどこにあるのかを把握し、特に重要な情報を保護していく。ここでポイントとなるのは、権限と認証の最適化である。重要な情報にアクセスできる権限を持つ従業員を限定し、アクセスする際には認証を行う。それもIDとパスワードの組み合わせだけでなく、生体認証を加えた多要素認証を導入することが理想的だ。いずれにしても、まずは自社の現状を把握することから始めることが重要といえる。

目次へ戻る