2015年は「標的型攻撃の一年」。高度なサイバー攻撃に加えて、人の心理を突く攻撃による被害が目立つ

セキュリティ大手・マカフィー(インテル セキュリティ)が、2015年の10大セキュリティ事件ランキングを発表した。2015年のセキュリティ事件をリストアップし、アンケートで認知度を調べたものだ。回答したのは日本の企業経営者、情報システム担当者、一般従業員など22歳以上の男女1,552人であり、企業に影響があるインシデントが中心になっている。「★」を付けたのは筆者で、企業に大きな影響があると思われる事件だ。今回は、この「★」マークを付けたものを中心に10位から1位の順に解説していく。

<2015年の10大セキュリティ事件ランキング(マカフィー調べ)>

| 順位 | セキュリティ事件(時期) | 認知度 |

|---|

| 1位 | ★日本年金機構への標的型攻撃で125万件の年金個人情報が流出(2015年6月) | 60.1% |

|---|

| 2位 | 振り込め詐欺/迷惑電話による被害(1年を通して) | 56.8% |

|---|

| 3位 | ★大手金融機関やクレジットカード会社などをかたるフィッシング(1年を通して) | 42.1% |

|---|

| 4位 | 東アジアの国家元首を題材にした映画公開に際し、米Sony Pictures Entertainmentにサイバー攻撃(2014年 11月) | 37.0% |

|---|

| 5位 | ★公衆無線LANのセキュリティ問題(1年を通して) | 36.9% |

|---|

| 6位 | ★Flash Playerの脆弱性(1年を通して) | 35.3% |

|---|

| 7位 | 全国初のケースとなる、無線LANの「ただ乗り」による電波法違反容疑で男を逮捕(2015年 6月) | 32.9% |

|---|

| 8位 | ソニー・コンピュータエンタテインメントの「PlayStation Network」にシステム障害(2014年 12月) | 30.7% |

|---|

| 9位 | ★IP電話の乗っ取り被害(1年を通して) | 28.2% |

|---|

| 10位 | 連絡網など流出(2015年 6月) | 24.9% |

|---|

インテル セキュリティ:プレスリリース【第2回「2015年のセキュリティ事件に関する意識調査」を実施 インテル セキュリティ、2015年の10大セキュリティ事件ランキングを発表】

1年前の2014年ランキングでは、教育産業大手の流出と、不正ログイン・不正アクセスが目立っており、パスワードの管理が大きな焦点となっていた。それに対して、2015年ランキングでは、日本年金機構などの標的型攻撃、ネットバンキング被害、IP電話・公衆無線LANの事件が入っている。

全体的な傾向として、マカフィーでは「2015年は『標的型』の一年」だとまとめている。標的型攻撃では高度なマルウェアや手口が使われていることに加えて、人間の心理をあざむく「ソーシャルエンジニアリング」の手口が使われている。2位の振り込め詐欺、3位のフィッシングでも同様だ。

システムとしてのセキュリティ対策だけでは防ぐことが難しく、従業員のリテラシー・セキュリティ知識が重要になってきている。2015年のランキングの中で、中堅・中小企業に影響のある事件の内容と、今後の対策を見ていこう。

目次へ戻る

10位「うっかり流出」、9位「IP電話乗っ取り被害」 中堅・中小企業の被害に注意

10位から7位までで、企業に影響があるのは、10位の「うっかり流出」と、9位の「IP電話乗っ取り被害」だろう。

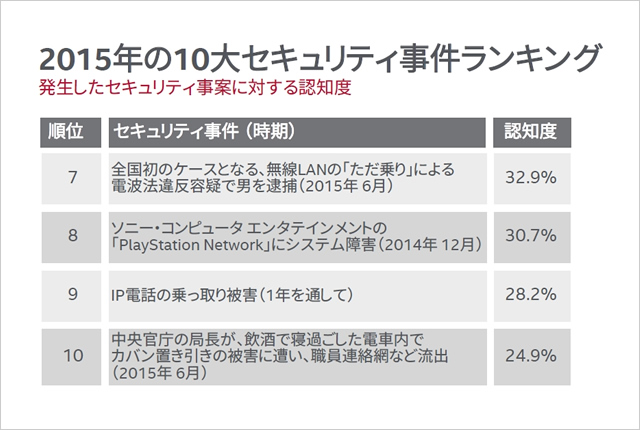

マカフィーによる「2015年の10大セキュリティ事件ランキング」7位から10位。

10位「飲酒・置き引きからの情報流出(2015年6月)」うっかりミスの情報流出が多い

10位は6月に起きた置き引き被害による情報流出だ。国土交通省の航空局長が、会合で飲酒後に電車で寝過ごしてしまい、かばんの置き引き被害に遭った。このかばんには業務用タブレットや職員の電話番号が記載された緊急連絡網が入っていた。被害は確認されていないが、国の重要な情報が入っているタブレットが盗まれたのは深刻な事態だ。

同様の事件は、毎月のように報道されている。今回のような電車での置き引きに加え、車に置いたパソコンを盗まれる事件もある。

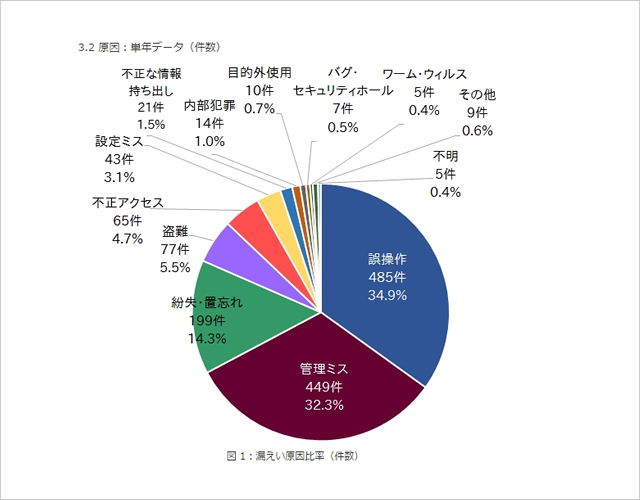

個人情報漏えいでは、外部からのサイバー攻撃や内部不正ばかりが注目されるが、実は紛失・盗難やうっかりミスが多いのが実情だ。日本ネットワークセキュリティ協会(JNSA)の調べによれば、個人情報漏えいの原因のうち、「紛失・置き忘れ」が14.3%、「盗難」が5.5%もあり、「不正アクセス(4.7%)」や「不正な情報持ち出し(1.5%)」よりも多くなっている(JNSA「2013年 情報セキュリティインシデントに関する調査報告書~個人情報漏えい編~」による)。

JNSA:「2013年 情報セキュリティインシデントに関する調査報告書~個人情報漏えい編~」

JNSAによる「2013年の個人情報漏えいインシデントの原因比率(件数)」

紛失と盗難に、「誤操作(34.9%)」や「管理ミス(32.3%)」も含めれば、個人情報漏えいの原因の8割以上は「うっかりミス」なのだ。うっかりミスを防止できれば、情報漏えいの確率を大幅に下げることができる。

対策としては、会社外に情報を持ち出さないようにすることと、タブレットやスマートフォンなどBYODでもセキュリティ対策を強化すること、そして従業員へのセキュリティ教育の3点が欠かせない。

9位「IP電話の乗っ取り被害(1年を通して)」 コスト削減のつもりが攻撃被害で損失

3月から4月にかけて企業のIP電話が不正アクセスを受けて、勝手に海外(シエラレオネ)に電話をかけられ、高額な通話料を請求された事件が起きた。被害件数は約100件(NTT東日本・西日本による)だが、1社で250万円も請求された例があったと報道されている。

原因は中堅・中小企業向けに販売されているIPビジネスホンの不備にあった。このIPビジネスホンのシステムでは、海外の拠点からも内線電話のように格安で通話できることを売りにしていた。しかしIP電話での電話交換機にあたるSIPサーバーがインターネットに接続されており、かつIDとパスワードに不備があったため、外部からの通話を許してしまったようだ(セキュリティ会社・ネットエージェントの調査によるもの)。

コスト削減のためにIPビジネスホンを導入したのに、結果として高額な通話料を請求される被害に遭ってしまったことになる。この被害は特定の会社が提供していたIPビジネスホンによるものだったが、他社のビジネスホンでも似たような欠陥がある可能性がある。

対策としては、自社のIPビジネスホンの安全性を確かめること。SIPサーバーがインターネットからアクセスできないようになっているか、ID・パスワードを独自のものにしているかなどを提供会社に確認しておきたい。この事件を調査したネットエージェントでは、Webサイト上で「IP電話乗っ取り可能性検査」を提供しているので、注意事項をよく読んだうえで検査するといいだろう。

ネットエージェント:「IP電話乗っ取り可能性検査」

目次へ戻る

6位「Flash脆弱性」、5位「公衆無線LANのセキュリティ」 個人だけでなく企業に大きな影響あり

6位から4位までは以下のとおり。企業に関係するのは、6位の「Flash脆弱性」と5位「公衆無線LANのセキュリティ」だろう。

マカフィーによる「2015年の10大セキュリティ事件ランキング」4位から6位

6位「Flash脆弱性」 ゼロデイ攻撃を含む「ドライブ・バイ・ダウンロード攻撃」に注意を

2015年は年間を通して、Adobe Flashの脆弱性に悩まされた年だった。Flashの脆弱性を突く攻撃は繰り返し何度も起きており、最も目立つマルウェア感染原因だった。

正規のWebサイトを改ざんし、閲覧者のパソコンをマルウェア感染させる「ドライブ・バイ・ダウンロード攻撃」では、多くがFlashの脆弱性を利用している。この結果、ネットバンキング不正送金の被害が広まる一因となった。

また12月に発生した通称「vvvウイルス」でもFlashの脆弱性が使われた可能性がある。vvvウイルスは、ファイルを勝手に暗号化し、元に戻すには金を払えと脅す「ランサムウェア」であり、Adobe Flash Playerの脆弱性「CVE-2015-7645」を悪用していた(セキュリティ大手・カスペルスキーによる分析)。主に英語の請求書メールに添付されたファイルで感染するものだが、日本の企業でも被害報告がある。

Flashの脆弱性は次々と発見されており、7月にイタリアのセキュリティ企業「Hacking Team」がサイバー攻撃を受けて流出した際には、未知の脆弱性、つまりゼロデイ攻撃が可能な弱点が公になった。この脆弱性に対するゼロデイ攻撃も確認されている。

AdobeではFlashの問題点を把握しており、FlashからHTML5への移行をユーザーに勧めている。将来的にはFlashはなくなる方向であると言ってもいいだろう。

企業での対策としては、Flash Playerを最新バージョンに上げていくことが欠かせない。システム上難しい場合は、社内のパソコンではFlashを無効にすることも検討するべきだろう。

5位「公衆無線LANのセキュリティ」 ホテルのWi-Fi利用で情報流出

公衆無線LANの問題は、企業に関係なさそうに見えるが、情報漏えいの原因になり得るものだ。

2015年に公衆無線LANのセキュリティが注目されたきっかけは、京都の公衆無線LANの問題だった。京都市では、観光客向けなどに提供している無料Wi-Fi接続サービス「KYOTO Wi-Fi」を提供しているが、暗号化が行われていなかった上に、2014年12月からは登録なしで誰でも使えるようになっていた。

これについて京都府警が、暗号化されておらず情報を盗み取られる可能性があること、また登録なしのために悪用される危険性があるとして改善を要請した。これにより京都のWi-Fiではセキュリティを強化したが、まだ全国各地の公衆無線LANの多くで問題が残っている。簡単に解読されてしまうWEP方式を使っていたり、登録なしで利用できる公衆無線LANが多いのだ。

また2014年の年末には「Darkhotel(ダークホテル)」と呼ばれる標的型攻撃も問題になった。アジアにある多数の高級ホテルのWi-Fiネットワークが乗っ取られ、Wi-Fiを利用した企業の幹部からの情報が漏えいするという事件が起きている(セキュリティ大手・カスペルスキーによる)。さらにWi-Fi接続時に、不正な構成プロファイルをダウンロードさせて、通信内容を読み取る手口も発見されている(モバイル向けのセキュリティ会社・ルックアウトによる)。

このように公衆無線LAN、Wi-Fiでは情報漏えいの危険性があるが、企業での対策はまだ不十分だ。BYODの端末で公衆無線LANを利用することは危険である、という認識が必要だろう。対策としては、公衆無線LANの利用をやめること、必要な場合はVPN(注)を用意することになるだろう。

(注)Virtual Private Networkの略。特定のユーザーにのみ通信のセキュリティを確保した状態でインターネット回線を利用できる仕組み。

目次へ戻る

3位「フィッシング・ネットバンキング不正送金」、1位「日本返金機構情報流出=標的型攻撃」 日本の企業がターゲットに

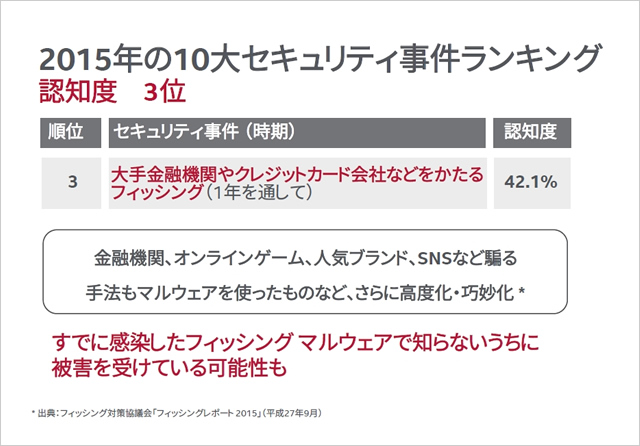

トップ3の中で、企業の対策を考えていかなければならないインシデントは、3位の「大手金融機関やクレジットカード会社などをかたるフィッシング」と1位の「日本年金機構への標的型攻撃で125万件の年金個人情報が流出」だろう。

3位「大手金融機関やクレジットカード会社などをかたるフィッシング」 企業のネットバンキング被害が拡大

第3位は「大手金融機関やクレジットカード会社などをかたるフィッシング」だった(マカフィーによる)。

フィッシングは個人の被害のように思えるが、ここではネットバンキング不正送金も含んでいる。ネットバンキング不正送金の被害は2014年から増えているが、2015年に入って企業での被害が急拡大した。

特に2015年7月から9月の第3四半期は、35件・3億6700万円もの被害があり、前期(2015年4月から6月)から6倍以上に増えている。2015年度の被害額は、既に前年度を上回っており、企業での被害が急増していることが分かる。

原因は二つある。一つはサイバー犯罪者が企業を狙い、専用のマルウェアをばらまいていること。オンラインバンキング利用時に使う電子証明書の偽造・すり替えなどを行ったり、ワンタイムパスワードを突破する自動化ツールを使うなど、企業向けの高度なマルウェアが使われたりしているためだ。もう一つの原因は、ターゲットが大手の都市銀行から中小の信用金庫・信用組合に移っていること。大手に比べてセキュリティ対策が後手に回っている信用金庫・信用組合が狙われており、そのために中堅・中小企業での被害が増えている。

感染源は二つあり、一つは改ざんされたWebサイトでのドライブ・バイ・ダウンロード、もう一つはメール添付ファイルによるものだ。

対策としては、オンラインバンキングを利用するパソコンを専用のものにすること、Flashをはじめとした各種ソフトウェアを最新バージョンにすること、従業員のリテラシーを高めてメール添付ファイルを安易に開けないようにすること、この三つが重要だ。

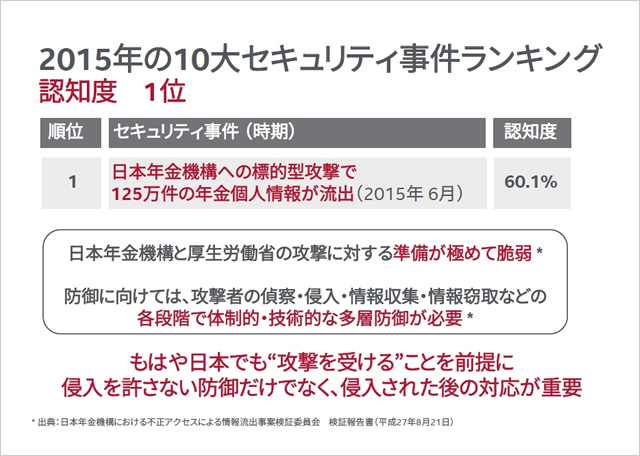

1位「日本年金機構への標的型攻撃で125万件の年金個人情報が流出」 情報流出が目的の標的型攻撃が多発

第1位は「日本年金機構への標的型攻撃で125万件の年金個人情報が流出」だ(マカフィーによる)。

1位は2015年最大の流出事件である、日本年金機構への標的型攻撃だ。125万件の情報流出は公的機関では史上最大であり、新聞・テレビでも大きく騒がれた。

年金機構流出では、大きく分けて三つのポイントがある。一つ目は標的型攻撃であること。公開メールアドレスに送りつけられた添付ファイルによりマルウェアに感染し、年金機構内でのメールが流出。これをもとにして何度も標的型攻撃メールが送られ、125万件の流出につながった。小さな穴が一つ開くと、そこから集中的に攻撃されて情報が盗み取られている。

二つ目は事後対応の悪さだ。最初のマルウェア感染から情報流出の発覚までに、何度も日本年金機構での対応ミスがあり、被害を拡大させてしまった。気づくのが遅れたことに加えて、事態を軽く見ていたことが問題になった。

三つ目は日本年金機構だけでなく、他の自治体や企業が狙われたこと。同時期に20以上の自治体・団体・企業で被害が出ている。日本の自治体・企業を狙った集中攻撃であり、明らかに日本をターゲットにしたサイバー攻撃だった。犯人グループは、日本のセキュリティが甘いことを利用し、情報流出を狙っていると思われる。

対策としては標的型攻撃への意識を高めること。従業員へのセキュリティ教育が欠かせない。また侵入に気づくためのシステム作りも重要だ。一連の事件の多くは、外部からの指摘でマルウェア感染に気づいている。社内での感染・侵入を察知するためのシステム作りが重要だ。そして事後対応が最大のポイントだろう。マルウェア感染や情報漏えいが起きた場合に、誰が責任を持って対応するのか、公開するのかどうかも含めて、危機管理体制を強化することが欠かせない。

目次へ戻る

中堅・中小企業での対策まとめ「セキュリティ教育」「システム再点検」「危機管理体制」

これらの事件は2015年だけに限らず、今後も起き得るセキュリティインシデントだ。特に標的型攻撃については継続して起きており、企業での対策が欠かせない。中堅・中小企業での対策をまとめておこう。

●従業員へのセキュリティ教育:メールの扱いからWi-Fi利用まで

情報システムやウイルス対策ソフトだけでは防げないセキュリティ被害が多くなっている。被害を防ぐには、従業員一人一人の意識向上が欠かせない。

- 標的型攻撃の実態を知ってメールの添付ファイルを安易に開かない

- 公衆無線LAN・Wi-Fiを使わない

- 紛失・盗難・操作ミスによる流出を防ぐために慎重に行動する

などのセキュリティ教育が必要だろう。社内での教育が難しい場合は、専門家を招いたセミナーを行ったり、情報処理推進機構(IPA)による従業員教育コンテンツなどを利用したりするといいだろう。

IPA:「情報セキュリティ・ポータルサイト”ここからセキュリティ!”」

●自社の情報システム再点検:アップデート、マルウェア検知

社内のセキュリティ健康診断を行うこと。具体的には下記を情報システム部門担当者が確認していこう。

- マルウェア感染・情報流出などを検知するシステムになっているか

- 各種ソフトウェアのアップデートは社内で一斉に可能か

- オンラインバンキングは専用のPCから操作しているか

- IPビジネスホンのセキュリティは大丈夫か

社内だけで対応できない場合は、専門会社に委託することも検討するべきだ。オンプレミス(自社運用)よりもクラウド型のシステムの方がローコストになりつつあるので、ぜひ検討してほしい。

●危機管理体制の強化:インシデントが起きることを前提に

いくら対策を進めても、被害をゼロにするのは難しい。マルウェア感染や情報漏えいが起きる前提で、いざ被害が起きた場合に、どう対応するのかを決めておきたい。下記のルールを決めて事故発生に備えよう。

- 事件発生時にどの部署が対応するのか

- 土日や深夜でも対応できるか

- 責任者は社長か情報システム担当役員に。トップダウンで迅速に対応する

- 被害発生時の連絡先をリストアップしておく

- 公開の方法を決めておく

2016年はマイナンバー制度が本格化することもあり、情報漏えいへの対策が重要になる。メディアも標的型攻撃や情報漏えいに敏感になっており、事件が起きれば大きく報道され、企業のイメージダウンにもつながる。企業のトップが率先して、セキュリティ対策に取り組もう。

目次へ戻る