【お知らせ】がんばる企業応援マガジン最新記事のご紹介

Webサイト改ざんが多発した2014年。さまざまなインシデント(注)の原因となる

(注)IT分野におけるインシデントとは、事業運営に影響を与えたり、情報セキュリティを脅かしたりする事件や事故のことを言う。

2014年はセキュリティ史上最悪の年だった。ネットバンキング不正送金、企業からの情報漏えいなど大きな事件が頻発した。これらサイバー犯罪の多くは、マルウェア(注)が原因だが、ではマルウェアはどこから侵入するのだろうか。数年前までマルウェアの感染源は、多くがメール添付ファイルだった。しかし最近では、Webサイトを表示するだけで感染する「ドライブ・バイ・ダウンロード」が主流になっている。

ドライブ・バイ・ダウンロードとは、ブラウザー・OS・Flash・PDF表示などのプログラムにある脆弱性を攻撃してマルウェアを侵入させる手口だ。Webサイトに脆弱性への攻撃コードを忍ばせて、閲覧者のパソコンにマルウェアを侵入させる。

例えば、2014年史上最悪の被害となったネットバンキング不正送金事件は、被害者が改ざんされたWebサイトを閲覧したことが原因だった。大手旅行会社、大手出版社、レンタルブログ、大手自動車会社など、改ざんされたWebサイトを閲覧したことで不正送金マルウェアがパソコンに侵入し、ネットバンキングのID・パスワードなどを盗み取っていた。つまり一般企業のWebサイト閲覧が、ネットバンキング不正送金の原因となっていたのである。

このようにWebサイト改ざんは、改ざんされた企業が被害(社会的信用の低下、事業活動のストップなど)に遭うだけでなく、企業が加害者になってしまう深刻な事態である。Webサイト改ざんの件数は、ピークの2013年後半に比べて落ち着いては来ているものの、今でも1カ月に400件前後の報告がある。企業のセキュリティ対策の基本中の基本として、Webサイト改ざん対策は欠かせないものだ。

(注)マルウエアとは、悪意を持って作成されたユーザーが望まない機能を実行するソフトウェアの総称。

目次へ戻る

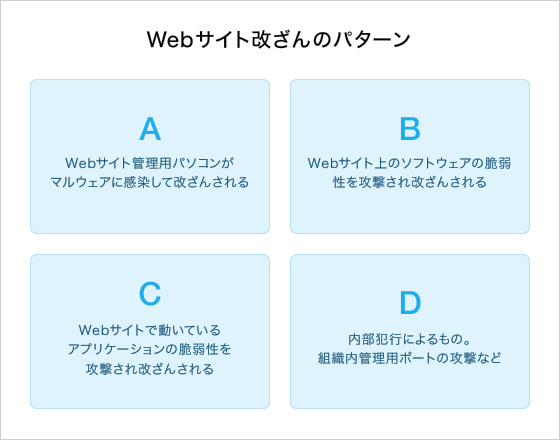

Webサイト改ざんの手口と侵入パターン「管理者のID・パスワードを盗まれる」

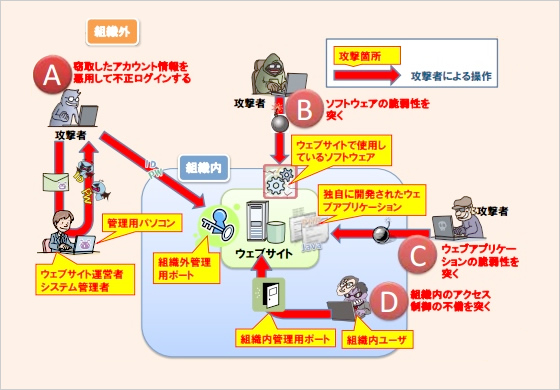

Webサイト改ざんの手口・侵入パターンをまとめた図

Aは管理者のID・パスワードが盗まれ、犯人が管理者としてWebサイトを改ざんしてしまうもの。BとCは、Webサイトのソフトウェアの脆弱性、Webアプリの穴を攻撃するもの。外部から脆弱性攻撃やSQLインジェクションによって入り込んで改ざんする。そしてDは組織内部からの改ざんである。

まずAの管理者のID・パスワードが盗まれるパターンを見てみよう。この場合、社内の管理者パソコンがマルウェアに感染してしまったものに加えて、社外の管理者が感染した場合も含まれる。以前の例では、Webサイト制作会社が乗っ取られて、その制作会社が担当していたサイトが軒並みやられてしまったパターンもあった。

では、管理者はなぜマルウェアに感染してしまうのかと言うと、大きく分けて2種類のパターンがある。一つはメール添付によるもの。特に最近では標的型メール攻撃によって、管理者がマルウェアに感染し、その結果としてWebサイトが改ざんされるパターンが多い。

特定の企業や個人を狙う標的型メール攻撃は、年々巧妙になっている。社内のメールを装い、省庁からのメールに偽装し、添付ファイルを開かせマルウェアに感染させるものだ。添付ファイルのタイトルが巧妙で、社内のメールでは「セキュリティ対策の社内ガイド」、省庁からのメールでは震災直後に「震災の状況分析」などのように、思わずダブルクリックしてしまいそうなタイトルとなっている。

管理者がマルウェア感染する二つ目の理由は、Webサイト改ざんによるドライブ・バイ・ダウンロードそのものだ。管理者が他の改ざんサイトを閲覧してマルウェアに感染し、それによって管理サイトが改ざんされてしまうという、グルグルと巡り巡ってしまう状況が生まれている。

特に最近では「水飲み場攻撃」と呼ばれる攻撃が行われている。水飲み場攻撃とは、特定のジャンルのポータルサイト・情報サイトで、感染する獲物を待ち伏せする手口のこと。Webサイト管理者がよく見るサイトが狙われることもある。全ての閲覧者にマルウェア感染させるのではなく、特定のIPアドレス、例えば省庁・自治体からの閲覧者にマルウェアに感染させるパターンも見受けられる。これによって、さらに改ざんサイトを増やそうという犯人側の戦略だろう。

目次へ戻る

改ざんの手口「サーバーソフトウェアの脆弱性攻撃」「SQLインジェクション」

IPA(独立行政法人 情報処理推進機構)によるWebサイト改ざんの手口の解説図

参照:IPA(独立行政法人 情報処理推進機構)「Webサイト改ざんの脅威と対策~企業の信頼を守るために求められること ~」

改ざんの手口のうち、Bの「サーバーソフトウェアの脆弱性攻撃」は、サーバー上で動いているCMS(コンテンツマネジメントシステム)やサービスの脆弱性を狙われるものだ。例えばブログや簡易な企業サイトで使われているWordPress、Joomla!、Movable Type、XOOPSといったCMSの脆弱性がよく狙われている。

またWebサイトで動いているアプリケーションの脆弱性を突かれる攻撃も目立っている。例えばオープンソースのWebアプリケーションフレームワークであるApache Struts2を狙う攻撃プログラムも出回っている。2013年には大手眼鏡通販のサイトがこの脆弱性を攻撃されてWebサイトを改ざんされたほか、2014年にも危険度の高い脆弱性が発見されて管理者は対応に追われた。

そしてCの「SQLインジェクション」もいまだに被害が続いている。Webサイトで使われているSQLの脆弱性を突くもので、SQLの脆弱性を含んだCMSなどのアプリケーションが狙われる場合もある。独自のウェブアプリを動かしている場合も、SQLインジェクションなどで攻撃される場合もある。昔からあるサーバー攻撃の手口だが、今でも被害の多くを占めている手口だ。

最後のDは、内部犯行によるもの。あまり表面化しないが、内部の人間がアクセス制御の不備を突いて改ざんし、ソーシャルエンジニアリングによって管理者アカウントを盗み取る場合もある。

目次へ戻る

Webサイト改ざんへの対策

これらWebサイト改ざんへの対策は大きく分けて三つある。

1:改ざんの検知

周到な対策を立てていても、パーフェクトに守ることは難しく、常に改ざんの危険性がある。そのため自社のWebサイトを定期的に監視し、改ざんされていないかチェックすることが大切だ。

改ざん検知には、専用のシステムも販売されているが、手軽な方法でチェックすることも可能だ。もし危険な改ざんが行われている場合、Googleの検索結果で「危険なホームページ」として表示される。またファイルやディレクトリーの更新日時のチェック、HTMLファイルのヘッダーのチェックでも改ざんを検知できる。詳しくはTelecom-ISAC(注)のWebサイト「4 セキュリティ対策とその必要性 > 4.4 侵入・改ざんのチェックと修復方法」を参照してほしい。

(注)一般財団法人日本データ通信協会 テレコム・アイザック推進会議

Telecom-ISAC Webサイト「4 セキュリティ対策とその必要性 > 4.4 侵入・改ざんのチェックと修復方法」

2:Webサイトの脆弱性対策

OS、ミドルウェア、Webアプリケーションソフトなどの脆弱性への対策を強化する。またWebサイト用に独自に作成したアプリケーションの脆弱性対策も重要だ。

理想は脆弱性を解消した最新バージョンを使っていくことだが、難しい場合は、パッチを当てて対処する、もしくはWAF(Webアプリケーションファイアウォール)を導入して被害の軽減が必要だろう。

3:管理者アカウント、管理者パソコンの安全対策

管理者アカウントはパスワードを十分な長さにして複雑にすること。更新を実施する人だけがパスワードを管理し、必要以上に他の人に教えないことが大切だ。またサーバーに接続するIPアドレスを限定し、外部からのアクセスができないようにする方が安全になる。

加えて更新に使うパソコンの安全対策も重要だ。更新に使うパソコンは専用とし、ほかのWebサイト閲覧には使わない・ほかの作業をしない・メールの読み書きをしないことにする。更新用パソコンがマルウェアに感染することを防ぐためだ。もちろんセキュリティ対策ソフトを導入し、OS・ブラウザー・Flashなどを自動更新で最新バージョンにすることも欠かせない。

以上の3ポイントを実行し、Webサイト改ざんをできるだけ防ごう。自社の被害だけでなく、顧客の被害を防ぐためにも、必ず実行してほしい。

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。