【お知らせ】がんばる企業応援マガジン最新記事のご紹介

一つの施策だけでは駄目。感染予防・ネットワーク分離・サーバー制限・事後対応の「多層防御」で

今年5月に、日本年金機構から125万件の情報流出が起きたが、それ以降も多くの企業・自治体でウイルス感染・情報流出の被害が出ている。

特徴は「社内で気づくのが難しいこと」だ。日本年金機構の場合もそうだったが、外部のセキュリティ組織(NISC=内閣サイバーセキュリティセンター)によって不審な通信が指摘されてようやくウイルス感染と情報流出が分かった。他の企業・自治体でも、外部からの指摘で発覚した例が多い。

被害組織でも、ウイルス対策ソフトやファイアウォールなどは導入していただろう。しかし、それら既存のセキュリティ対策だけでは、ウイルス感染を防げないうえに、感染に気づくことすらできないのだ。では、どうしたらいいのだろうか。

「多層防御」を考慮したセキュリティ対策と運用管理のイメージ図(IPAによる)。

ウイルス感染や情報流出を防ぐには、一つの施策だけに頼るのではなく、複数の防御方法を組み合わせる「多層防御」が必要だ。IPAでは「【注意喚起】ウイルス感染を想定したセキュリティ対策と運用管理を」として、企業での多層防御の方法を、四つのポイントで紹介している。

IPA:【注意喚起】ウイルス感染を想定したセキュリティ対策と運用管理を

<多層防御の四つのポイント>

- ウイルス感染リスクの低減

- 重要業務を行う端末やネットワークの分離

- 重要情報が保存されているサーバーでの制限

- 事後対応の準備

以下、IPAの呼び掛けと筆者による参考情報を併せて紹介する。

目次へ戻る

【多層防御1】ウイルス感染リスクの低減

ウイルスは毎日大量に生まれているため、パターンマッチング方式のウイルス対策ソフトだけでは防ぐことができない。入り口となるウイルス感染のリスクを減らすには、以下の五つが大切だ。

1-1:ソフトウェアの更新の習慣化および徹底

ウイルス感染を防ぐ基本中の基本は、ソフトウェアを最新にすること。ウイルス感染の原因となる脆弱性を解消するためだ。下記などを必ず最新版にする体制を整えたい。

- ブラウザー

- Microsoft製品

- Adobe Flash Player

- Adobe Reader

- Oracle JAVA(JRE)

そのためにはシステム管理者が、社内の端末をチェックする資産管理製品、もしくはソフトウェアのバージョンを管理する更新管理(パッチ管理)製品の導入を検討してもいいだろう。

具体的にはソフトウェア資産管理ソフト、SAM(Software Asset Management)の導入を検討する。一例を挙げるとSkyの「SKYSEA Client View」というPC資産管理&クライアント操作ログ管理ソフトがある。社内のPC資産をシステム管理者がチェックできるソフトウェアだ。

大塚商会:Sky 「SKYSEA Client View」

1-2:セキュリティソフトウェア(ウイルス対策ソフト)の導入

検知できないことが多いとはいえ、ウイルス対策ソフトの導入は不可欠。パターンマッチングだけでなく、怪しい振る舞いをするプログラムを監視する「振る舞い検知機能」があるウイルス対策ソフトを導入することが望ましい。また管理者は、全ての端末で、パターンファイルが常に更新されているかチェックすることも重要だ。

1-3:メールの添付ファイルのブロック

メールサーバーやメールゲートウェイで、不審な添付ファイルをブロックする。実行形式の添付ファイルをカットすることが第一歩となる。ただし最近の標的型メールは、圧縮ファイルで添付してくる場合が多いため、これだけでは防ぐことはできない。

対策の一つは標的型攻撃対策ソフトを導入すること。例えばFFRIの「FFR Yarai」、ネットエージェントの「防人(さきもり)」などがある。これらのソフトでは、社員が間違って標的型メールの添付ファイルを開いてしまっても、感染を防ぐことができる。

FFRI 製品情報

ネットエージェント 「防人(さきもり)」

1-4:Webフィルタリング

Webサイト閲覧でのウイルス感染を防ぐために、業務に必要のないサイトの閲覧を制限する。Webサイトの表示だけで感染するドライブ・バイ・ダウンロードを防止するためだ。セキュリティ各社の製品にあるフィルタリング機能を使うといいだろう。

1-5:教育や訓練

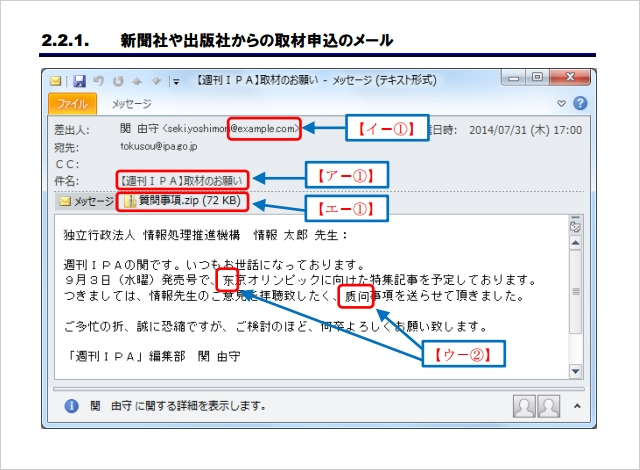

標的型メール対策で大切なのは、社員一人一人が「標的型メールを見極めて開かないこと」だ。そのためには標的型メールの例を、社員に知らせて注意を呼び掛けることが不可欠。また標的型メールの訓練を行うのが理想だ。

標的型メールの例(IPAによる)。

参照:IPA:「標的型攻撃メールの例と見分け方」

標的型メールについては、上記の「標的型攻撃メールの例と見分け方」が参考になるので管理者は目を通したうえで、具体的な例を社員に周知させよう。また企業向けに訓練を実施するサービスもあるので検討したい。

LAC 訓練サービス:ITセキュリティ予防接種

目次へ戻る

【多層防御2】重要業務を行う端末やネットワークの分離

多層防御の二つ目は、ネットワークの分離だ。日本年金機構の情報流出を例に取ると、年金の個人情報ファイルを共有サーバーに置き、それをインターネットにつながった職員のパソコンから利用したことから流出が起きた。

ウイルス感染しやすいのは、メール受信やWebサイト閲覧を行う、社員のパソコンだ。その社員のパソコンと、重要なデータを保管するネットワークとは物理的に切り離すことが重要となる。

2-1:一般の端末と重要業務システムとの分離

一般のパソコン(メールの確認やWebサイトを閲覧するパソコン)は、重要業務のシステムから分離すること。重要なデータを保存するサーバーは、一般のパソコンが接続するネットワークとは物理的に切り離す。

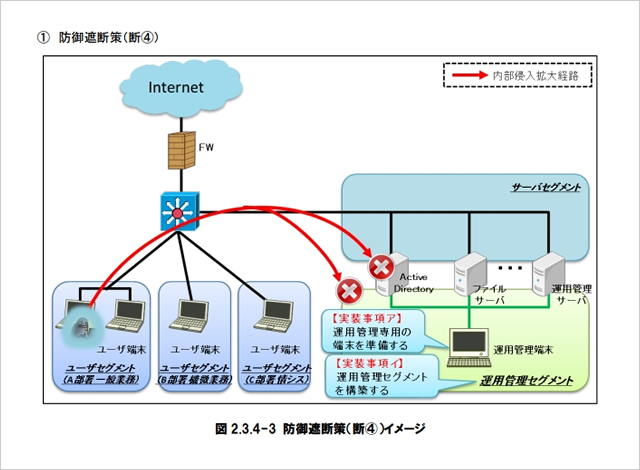

ネットワーク分離と監視の運用図(IPAによる)。

IPAでは具体的な方策として、「『高度標的型攻撃』対策に向けたシステム設計ガイド」を公開している。

IPA:「『高度標的型攻撃』対策に向けたシステム設計ガイド」PDFファイル

上記PDFファイルの68ページで、「2.3.4 運用管理専用の端末設置とネットワーク分離と監視」として方法が詳しくまとめられているので参考にしてほしい。

またIPAでは「重要業務のシステムと一般業務のネットワークが分離されている場合も、運用によって端末やサーバー間のデータの移動が許容されていては、分離されている意味がありません。運用の見直しも必要です。」と注意している。日本年金機構でも、基幹ネットワークとは分離されていたが、共有フォルダー上での問題があった。このあとの「3-1:共有フォルダーのアクセス権の設定」も注意すべきだ。

2-2:部署など業務単位でのネットワークの分離

ウイルスに感染した場合でも、他の部署に被害を広げないように、ネットワーク機器で部署ごとに分離した方がよい。

IPAの「『高度標的型攻撃』対策に向けたシステム設計ガイド」PDFファイル(前出)の73ページに、「【実装事項 ア: 業務ごとのネットワーク分離とアクセス制御を設計する】」としてまとめられている。部署ごとにネットワークセグメントを分離し、セグメント間の通信を最小限のサービスのみに制限することで、内部侵入の拡大を困難にする形だ。

目次へ戻る

【多層防御3】重要情報が保存されているサーバーでの制限

三つ目は、重要情報が保存されているサーバーでのアクセス権と、データの暗号化だ。日本年金機構の事件では、ファイルの多くにパスワードがかかっていなかったことが問題になった。また共有フォルダーへのアクセス権を限定し、業務担当者のみがアクセスできるように設計することも大切だ。

3-1:共有フォルダーのアクセス権の設定

重要な情報が保存されているフォルダーは、その範囲の業務担当者のみが閲覧できるようにアクセス権を設定する。

IPA「情報セキュリティ10大脅威 2015」PDFファイルよると「利用者ごとのユーザーアカウントの作成とアクセス権限の付与を適切に行う」「重要なファイルが保存されているフォルダーのアクセス権限は、全アカウントが閲覧や削除ができる設定(フルコントロール)にせずに、特定のアカウントのみがアクセスできるように設定する」「職員の退職時には速やかにユーザーアカウントを抹消する。また、職員の部署異動時には、アカウントに付与したアクセス権限を見直す」の3点が注意点としてまとめられている。

3-2:データの暗号化やパスワードによる保護

仮にデータが流出しても、読むことができないように暗号化することで、流出後のリスクを低減する。IPAでは「組織における内部不正防止ガイドライン」で、暗号化とパスワードについてまとめている。

IPA:「組織における内部不正防止ガイドライン」

IPA:「組織における内部不正防止ガイドライン」PDFファイル

上記PDFファイルの41ページで、盗難紛失対策としての暗号化とパスワードの保護について書かれているが、流出リスクでも同じことが必要なので確認しよう。

目次へ戻る

【多層防御4】事後対応の準備

多層防御の最後は「事後対応」だ。実はここが一番重要な部分である。というのは、感染や流出が分かったときの対応が悪いと、流出するデータが増えるなど被害が拡大してしまうからだ。日本年金機構の場合でも、外部からの指摘があった最初の時点での対応が甘かったため、他の部署宛てにも標的型メールが届き、流出被害を拡大させている。

ポイントは「事故前提の対策」を考えること。「絶対に流出を起こさない」ではなく、「ウイルス感染や情報流出は起きるもの」として、対応をシミュレートしておく。事故後の対応を決めておけば、いざというときも慌てずに判断できるようになる。

4-1:体制の整備

ウイルス感染や情報流出は必ず起きるもの、という前提で、体制を整備しておく。

IPA:「組織における内部不正防止ガイドライン」

IPA:「組織における内部不正防止ガイドライン」PDFファイル

上記PDFファイルの59ページで、事後対策をまとめている。

大きく分けて「証拠保全」「システム管理者、インシデントレスポンス担当者(外部のインシデントレスポンス支援担当者を含む)、デジタル・フォレンジック解析担当者(外部支援担当者を含む)などとの連携」「委託している場合は、委託先と事後対応を決めておく」「監督官庁への報告」などがある。

中堅・中小企業も油断できない。攻撃の足場として使われる可能性も

このように企業でのウイルス感染・情報流出への対策としては「多層防御で守る」「事故前提で準備する」ことが重要だ。特に最近では、標的型メールによるウイルス感染と情報流出が目立っており、大企業だけではなく中堅・中小企業での被害も拡大している。

「うちの会社は大丈夫」という油断は禁物だ。最近の標的型攻撃では、攻撃の足場としても日本の企業のサーバーが利用されている。日本年金機構の情報流出事件でも、東京の海運会社のサーバーが指令サーバー(C&Cサーバー)として使われていたほか、地方公共団体のサーバーが侵入されて足場に使われた例がある。

あなたの会社も、攻撃の足場にされる可能性があるので、多層防御によって感染や流出を防ぎ、仮に感染したとしても被害を最小限にする工夫をしてほしい。

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。