【お知らせ】がんばる企業応援マガジン最新記事のご紹介

【現状】 メール内容では偽物と見抜けない。マクロ利用の標的型攻撃メール増加

昨年の日本年金機構からの流出、今年はJTBからの流出と、大型の情報漏えい事件が続いている。二つともメールの添付ファイル実行が原因であり、それによりウイルスに感染して情報漏えいが起きた。いわゆる「標的型攻撃メール」の被害だ。

最近の標的型攻撃メールの特徴は二つある。一つは巧妙化だ。JTBからの流出を例に取ると、原因となったメールは航空会社からの日本語メールで、航空券のeチケットが添付され、送信元のアドレスも実在する航空会社のものだった。

つまり内容や送信元からでは、本物か偽物か見抜けないのだ。犯人はほかからの流出により、実際のメールのやり取りを入手し、それと同じものを作成しているようだ。そのため会社名や部署名・担当者名、社内で回覧されているメールの文面までそっくりまねて送ってくる。本物と同じ見た目になるため、社員がだまされてもおかしくない。

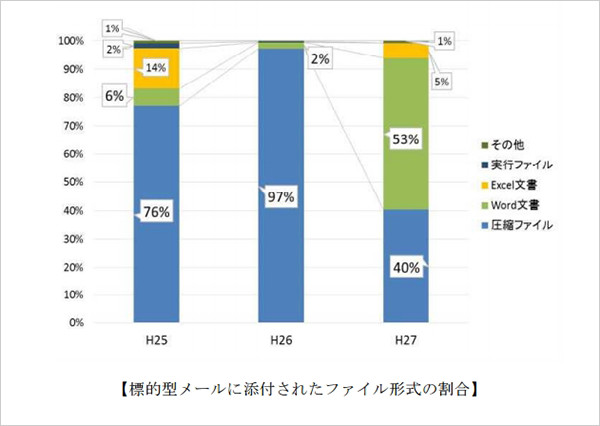

特徴の二つ目は、添付ファイルには「Microsoft Officeのマクロ」と「実行ファイルの圧縮添付」が多いことだ。標的型攻撃メールに添付されていたファイル形式の種類をまとめたのが下のグラフだ。

警察庁「平成27年におけるサイバー空間をめぐる脅威の情勢について」(PDF)

標的型攻撃メールに添付されていたファイル形式の種類(警察庁「平成27年におけるサイバー空間をめぐる脅威の情勢について」)。

平成27年の標的型攻撃メールでは、WordやExcel文書のマクロ機能(WordやExcelの中での実行機能)を使ったものが約6割を占めた。しかし平成26年までは実行ファイル(プログラム)が多く、今でも実行ファイル(多くの場合は圧縮されている)による標的型攻撃も多い。

目次へ戻る

【対策4カ条】 メール設定・操作を見直すことで標的型攻撃メールの被害を防ぐ

これらの特徴を基にして、社員がメールで注意すべきことをまとめる。文面や送信元から見抜くことは難しいが、Windowsの設定やセキュリティ警告を確認するなどの基本的な対策だけでも、大きな効果があるので実行してほしい。

対策1:メールの超基本「送信元を見る」「今必要か考える」「添付ファイルは必要?」

1-1:送信元アドレスのチェック

基本中の基本ではあるが、最初に送信元アドレスを確かめること。「xxxxx@abcde.co.jp」の「@」以下のドメインを見て、取引先かどうかをチェックする癖を付ける。標的型攻撃メールは巧妙化したとはいえ、フリーメールやプロバイダーのメールを偽装することもあるからだ(日本年金機構の情報流出の原因となったメールはフリーメールからの送信だった)。フリーメールや見知らぬメールアドレスなら、システム担当部署に相談しよう。

1-2:本当に必要なメール?

「そのメール内容は、現在進行中の業務か?」と考えること。取引先であっても急な依頼だったり、今の仕事とは関係のない内容であったりする場合には無視する。具体的な内容が書かれておらず、添付ファイルだけがある場合も危険なのでごみ箱行きにしよう。

1-3:添付ファイルは必要? 圧縮ファイルを普段から使っている相手か?

「添付ファイルは必要か? そもそもZIPなどの圧縮ファイルを使う必要があるか?」と疑問を持つこと。標的型攻撃メールの多くは、ZIPなどの圧縮ファイルを添付して送ってくる。圧縮ファイルがあった時点で、標的型攻撃メールを疑った方がいい。普段から圧縮ファイルを送ってくる相手なのか、添付ファイルが必要なのか、といった点を頭に入れてメールを見よう。

対策2:Windows・Officeの設定を見直す

2-1:拡張子を表示させる。「.exe」「.scr」などの実行ファイルは開かない

ウイルス感染を防ぐには、「.exe」「.scr」などの実行ファイルをダブルクリックしないことが最も重要だ。アイコンは偽装できるので信用できないから、Windowsの設定で拡張子(ファイルの種類を表す「.」以下の表示)を表示させること。Windows 7では「エクスプローラー」の「ツール」で「フォルダオプションから「表示」を選び「登録されている拡張子は選択しない」のチェックを外す。Windows 10ではファイル一覧の上メニューから「表示」の「ファイル名拡張子」にチェックを入れればいい。

参考:「ファイルの拡張子を表示する - Windows 7 (ウィンドウズ 7) - Microsoft atLife TIPS アーカイブ」

2-2:Microsoft Office(Word、Excel)のマクロを無効にする

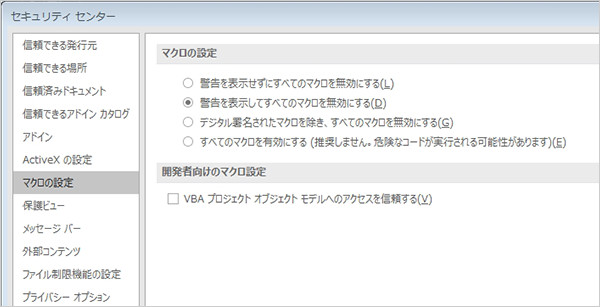

WordやExcelではマクロを無効にする。「セキュリティ センター」にある「マクロの設定」で「警告を表示してすべてのマクロを無効にする」にチェックを入れること。

Microsoft OfficeのWord・Excelでは、マクロを無効にすること。前述のとおり、Officeのマクロでウイルス感染させる手口が増えているからだ。Word・Excelを開き「オプション」の「セキュリティ センター」を選び「マクロの設定」で「警告を表示してすべてのマクロを無効にする」にチェックを入れる。なお業務でマクロを使っている場合は、対策4にある警告に注意し、安易に開かないことを心掛けよう。

対策3:メールソフトの選択と圧縮ファイルはWindows標準機能で開く

3-1:ネット経由ダウンロードの警告が出るZone ID対応のメールソフトを

メールソフトは、できるだけ「Microsoft Outlook」「Windows Liveメール」にしたい。添付ファイルにあるゾーン情報、ZoneID(注)を読み取って、警告を表示してくれるからだ(Gmailでも構わない)。

注:WindowsXP SP2で導入された、 インターネットからダウンロードしたファイルの実行を制限する仕組み

3-2:圧縮ファイルはWindows標準の機能で開く

ZIPなどの圧縮ファイルは、Windows標準の機能で開くこと。サードパーティ製の解凍ソフトでは警告表示が出ない場合があるからだ(上記のZoneIDを無視して開くため)。Windows標準の機能で開いたら、ファイルをよく見ること。実行ファイルが含まれていたらウイルスの可能性が高いため、開かずに無視し、システム担当者に連絡する。

対策4:警告表示は無視しない。Word・Excelで「編集を有効にする」を押さない

4-1:「セキュリティの警告」が出たら開かない

メール添付ファイルで「セキュリティの警告」が出たら開かないこと。ウイルスの可能性があるからだ。なおWindows 8以降では、不正なファイルかチェックして警告を出す「Windows SmartScreen」という機能があって警告を出してくれる。Windows 8以降の方が、より安心と言えるだろう。

4-2:ワードやエクセルでは「編集を有効にする」を押さない

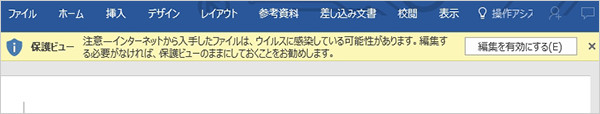

Office 2010以降ではインターネットからダウンロードしたファイルだと「保護ビュー」になり、「編集を有効にする」のボタンが表示される。押さないで内容をチェックすることが大切だ。

Office 2010以降では、インターネットからダウンロードしたファイルは、マクロなどを実行しない「保護ビュー」で表示され、上側に「編集を有効にする」というボタンが表示される。「編集を有効にする」はクリックしないこと。マクロによるウイルス感染を防ぐためだ。古いOfficeを使っている場合は、Office 2010以降に切り替えたい。

目次へ戻る

【対策まとめ】メール添付ファイルに警戒し、立ち止まって考えること

この対策を守ることで、標的型攻撃メールの多くは阻止できるだろう。基本は「メールはいったん立ち止まって考えること」だ。考えなしに開いたり、ダブルクリックすることはウイルス感染につながるので、立ち止まって考える癖を付けてほしい。

仮に開いてしまった場合は、焦らずに上司とシステム担当者に連絡すること。被害を最小限に防ぐために、担当者に報告することが重要になる。

システム担当者としては、迷惑メールフィルターや企業全体のセキュリティ対策が実行できているか確認してほしい。添付ファイルの実行を制限する、なりすましメールの受信を防ぐために送信ドメイン認証を導入する、などの対策が不可欠だ。

経営者としてやるべきことは、従業員の意識向上に取り組むこと。上記の注意点を社員に知らせ、必ず実行させたい。最近では抜き打ちの標的型攻撃メール演習を行う企業も増えているが、演習にコストをかけるよりも上記のような基本的対策を地道に実行した方が効果があるはずだ。

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。