【お知らせ】がんばる企業応援マガジン最新記事のご紹介

サイバー攻撃者の変遷

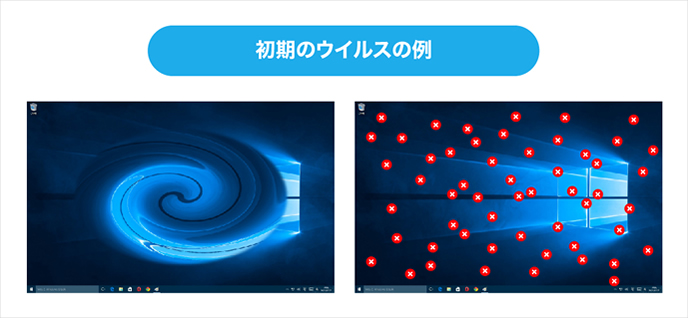

サイバー攻撃は、インターネットやパソコンが一般的になる前から存在しており、それに対抗することも考慮され、仕様が策定されてきた。しかし、インターネットやパソコンが広く普及するにつれて、多くのサイバー攻撃が顕在化した。その中心となったのが不正プログラムであった。侵入経路はメールやフロッピーディスクなどで、実行されると画面の表示をおかしくするなど、パソコンの操作を邪魔するようなものであった。

当時の攻撃主体は、プログラムに詳しい個人がほとんどであった。自分の知識の高さをアピールするようなサイバー攻撃であり、こうした個人のサイバー攻撃者は「スクリプトキディ」とも呼ばれた。いわゆるジョークプログラムと呼ばれるような、ユーザーを驚かす不正プログラムがほとんどであったが、パソコンのデータを消してしまうものや、ユーザーのキー入力を記録して盗み出すスパイウェアなど悪質なものも存在した。

パソコンでのメールのやりとりが普及すると、メールを介して感染を拡大するウイルスが登場した。また、ソフトウェアの便利な機能を悪用して自動的に実行する「ワーム」も登場した。最初はマイクロソフト「Outlook」の、添付ファイルを開くことなくサムネイルを表示する機能が悪用された。この機能は、内容を表示するために添付ファイルを実行するものだったため、exeなどの実行ファイルを添付することで、ウイルスを自動的に実行できた。

当時のワームは、アドレス帳にある宛先に自身をコピーしたファイルを添付してメールを送信するという「マスメーリングワーム」がほとんどを占めていた。この攻撃者も個人であり、複数の攻撃者が感染数を競い合った。ワームを解析すると、別の攻撃者をののしるテキストが混ざっていたという。また同時期、ユーザーに気づかれないように感染し、攻撃者の指示を待機する「ボット」が登場している。この頃から攻撃者が個人から組織へと変わり始めた。

ボットを管理するサイバー攻撃者は「ネットマフィア」とも呼ばれ、大量のボット感染パソコンを遠隔操作し、DoS攻撃などを請け負って実行していた。サイバー攻撃者は組織化され、ウイルス開発者、攻撃を請け負う窓口担当、サイバー攻撃により得た収入を現金化する担当など、細分化が進んだ。現在ではアンダーグラウンドの市場が確立し、多くのサイバー犯罪組織が存在。国家などの依頼を受けて標的型攻撃を行う高度な技術を持つ組織もある。サイバー攻撃の目的は金銭になっている。

初期のウイルス感染画面の例

IPA(独立行政法人情報処理推進機構)「ウイルス対策スクール」より引用

目次へ戻る

以前からもあったサイバー攻撃サービス

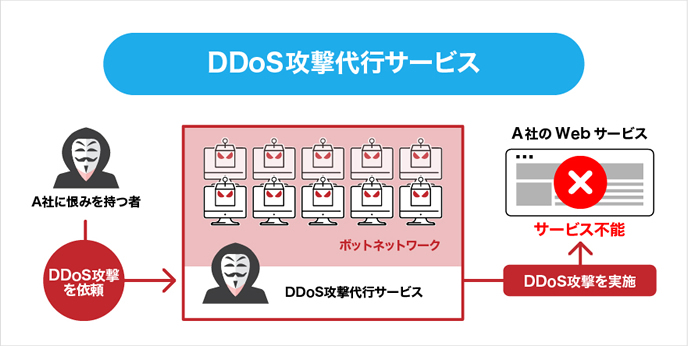

サイバー攻撃の目的が金銭になったことで、攻撃手法も変化した。DoS攻撃は、ボットネットワークを利用した、より影響の大きいDDoS攻撃となり、Webサービスをダウンさせる規模となった。攻撃をやめることと引き換えに、金銭を要求するわけだ。DDoS攻撃はパソコンの台数がそのまま攻撃のボリュームとなっていた。

2000年代後半には、中国でDDoS攻撃のための個人向けサービスが確認されている。

DDoS攻撃代行サービスの仕組み

このサービスは、DDoS攻撃のために個人が自分のパソコンを提供するというもので、時間単位で収入を得ることができた。ただし、IoT機器の普及によって、DDoS攻撃を行うデバイスはパソコンからブルーレイレコーダーのようなIoT機器へと変化したことから、個人のパソコンをDDoS攻撃に利用させるサービスはほとんどなくなり、「DDoS攻撃代行サービス」が台頭し、複数の業者がサービス品質を争っている。

その後、ランサムウェアやマイニングマルウェアの登場によって、サイバー攻撃者が金銭を得るための活動は大きく様変わりしている。「身代金要求型ウイルス」と呼ばれるランサムウェアは、感染するとパソコン内のファイルを次々に暗号化して使えなくし、復号のために金銭を要求する。個人だけでなく企業も標的となり、数億円の「身代金」を支払った企業もある。

マイニングマルウェアは、仮想通貨の取引所が提供するサービスを悪用するもの。仮想通貨の取引には膨大な計算が必要になるため、取引所は個人ユーザーのパソコンの処理能力を提供してもらうことで、見返りに仮想通貨を提供している。マイニングマルウェアは、ユーザーに気づかれずにパソコンの処理能力を取引所に提供し、仮想通貨を得るというものだ。

目次へ戻る

拡大するサイバー攻撃クラウドサービス

サイバー攻撃者向けのサービスには、例えば作成したマルウェアがセキュリティ対策ソフトに検知されるかどうかを調べるサービスが以前から存在していた。あらゆるセキュリティ対策ソフトが用意されているので、サイバー攻撃者は作成したマルウェアが有効かどうかを判断できる。

また、マルウェアの作成サービスも確認されている。新種は作成できないが、過去のマルウェアの亜種を作成することができ、その際にはサンドボックスを回避する機能などを付加することができる。最近では、これらのサービスがクラウドサービス化されている。例えば、ランサムウェアを作成できる「RaaS:Ransomware as a Service」が知られている。感染したパソコンに表示する警告画面や、暗号化するファイルの種類、身代金の金額などを選ぶことで、ランサムウェアの亜種を容易に作成できる。

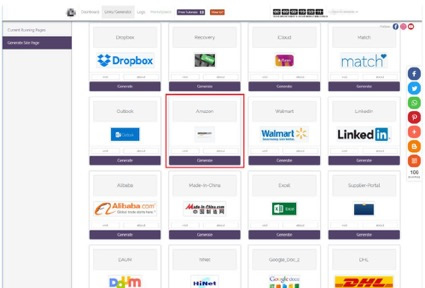

同様のクラウドサービスとして、フィッシングに対応する「PhaaS:Phishing as a Service」も確認されている。このサービスでは、フィッシングに使用するさまざまなサービスのログイン画面や、フィッシングメールの文面が多数用意されており、言語も選べるようになっている。また、フィッシングによって得たログイン情報を管理することができ、管理画面からログイン情報を販売することもできる。

確認された「PhaaS」(フィッシング詐欺のクラウドサービス)

「キヤノンITソリューションズの資料より」引用

これらのサイバー攻撃者向けサービスは、「Tor」という機能に対応するブラウザーでないとアクセスできない「ダークWeb」に存在している。その世界はまさに犯罪者の世界で、一般ユーザーが興味本位でアクセスすると、たちまち個人が特定されてしまう危険な場所だ。しかし、インターネットにはアクセス方法が数多く公開されており、特に若年層がアクセスしてしまうケースが増えている。

今後も、こうしたアンダーグラウンドのサーバー攻撃者向けのサービス(CaaS:Crime as a Service)は増加すると考えられる。現在のところ、Tor対応ブラウザーがあれば誰でもアクセスできる状態にあるため、誰でもサイバー攻撃が手軽に行える。その半面、興味本位でアクセスして逆に攻撃を受けてしまう可能性も高い。企業の従業員が社内からアクセスしてしまうと、企業が危険にさらされることになってしまう。このため、企業の従業員へのセキュリティ教育がさらに重要になるだろう。

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。