【お知らせ】がんばる企業応援マガジン最新記事のご紹介

脅威インテリジェンスとは?

サイバー攻撃とセキュリティ対策は「イタチごっこ」であるとよくいわれる。あるサイバー攻撃に対して対策を打つと、今度はその対策を回避する手法でサイバー攻撃が行われる。また、特に企業はサイバー攻撃を受ける可能性のある場所が多岐にわたり、どこから対策をすればいいか分からないほどだが、サイバー攻撃者はいつでも好きな場所に攻撃を仕掛けることができる。こうしたサイバー空間の非対称性が、攻撃者が有利といわれるゆえんだ。

この状況に対し、セキュリティ対策ベンダーも新たな対策を講じている。その一つが「脅威インテリジェンス」(スレット・インテリジェンス、サイバー・インテリジェンスとも呼ばれる)だ。これは、サイバー攻撃に関するさまざまな情報を収集し、相関分析を行って知見として蓄積するもの。脅威インテリジェンスによって、複数のサイバー攻撃者や犯罪者グループを特定することができ、その特徴から次のサイバー攻撃を予測したり、新たな攻撃キャンペーンの実行グループを想定したりすることもできる。

蓄積された知見は、セキュリティ対策製品やサービスに反映され、レポートや注意喚起情報として公表されることもある。例えば、悪質なマルウェアに感染させるスパムメールが検知された場合に、そのメールの送信者や件名、本文、添付ファイルの種類や名称などの特徴を抽出して、新たなシグネチャーを作成したり、主に狙われている業種などを分析して注意喚起を行ったりする形で活用されている。

目次へ戻る

対策に役立てる仕組み

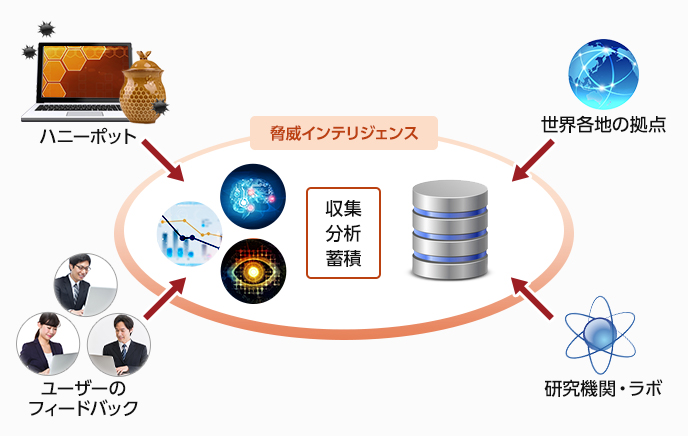

脅威インテリジェンスの仕組みはベンダーによっても異なるが、一般的に自社の製品やサービスからのフィードバックと、自社あるいは研究機関、ハニーポット、SNS、さらにはディープWebやダークWebなどで得られた情報が収集される。もちろん、製品やサービスから情報を収集する際には、ユーザーの情報は匿名化される。ハニーポットとは、セキュリティ対策ベンダーが設置する“おとり”のサーバーなどで、わざとサイバー攻撃を行わせることで攻撃手法などの情報を得るためのものだ。

こうして収集された情報は相関関係などを分析し、さまざまな知見となる。例えば、使用する攻撃ツールやマルウェア、使用するIPアドレスやその変更の頻度、SNSでの活動、攻撃対象の特徴などの情報から、攻撃者やサイバー犯罪者グループを特定できる。サイバー犯罪者グループの場合は、実施している攻撃キャンペーンとその標的や目的まで突き止めることもできる。最近では分析に機械学習やディープラーニングの手法も取り入れられ、分析時間の高速化や精度の向上を目指している。

最近では、これまでマルウェア感染に使用されていなかった種類のファイルを感染に使用したり、スクリプトを悪用してプロセスを起動し、そこにマルウェアをダウンロードさせる「ファイルレスマルウェア」という手法の攻撃を行ったりと、攻撃手法が多様化している。こういった、PCなどのエンドポイントでは検出が難しいサイバー攻撃についても、脅威インテリジェンスで把握できることも少なくない。

脅威インテリジェンスのイメージ

目次へ戻る

期待できる将来の姿

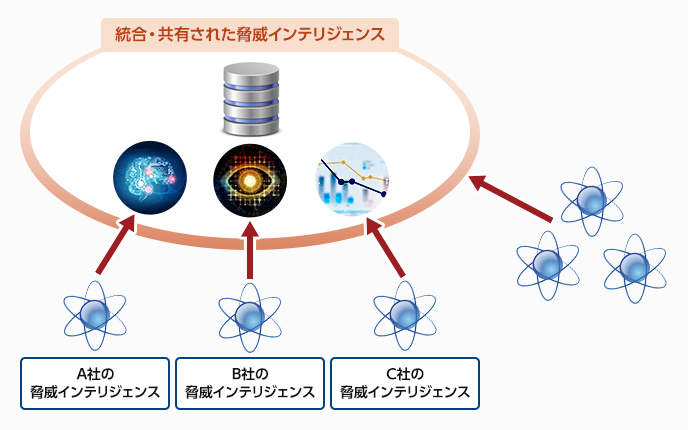

複数のセキュリティ対策ベンダーが脅威インテリジェンスを提供しているが、現在では残念ながら、ベンダー間での情報共有はなされていない。このため、ベンダーごとに情報の内容や質に差がある。サイバー攻撃に関する情報は、ベンダーの製品やサービスを利用するユーザー数によって精度が変わってくるし、ベンダーの持つ拠点や研究機関、ハニーポットの場所や数によっても変わってくる。それは同じマルウェアでもベンダーによって名称が異なっていることからも分かる。

ベンダーによって異なるのは、マルウェアの名称だけではない。サイバー攻撃者や犯罪者グループの名称についてもバラバラであるし、攻撃手法などの記述方式も全く異なっている。また、拠点や研究機関の場所によっても情報の内容が異なってくる。地域に特化したサイバー攻撃については、その地域に拠点や研究機関がないと把握しづらい。日本を狙う独自のサイバー攻撃も多いのだが、その詳細情報を得るためには、日本に拠点や研究機関のあるベンダーの脅威インテリジェンスを利用する必要があるという状況だ。

サイバー脅威は拡大する一方で、いまやPCやサーバーといった企業のIT資産だけでなく、IoT機器や工場などの制御機器までもが標的となっている。また、サイバー攻撃者は対策方法を知り尽くしているうえに、研究開発を怠らず、AIなどの最新技術も積極的に取り入れている。サイバー攻撃者側には、一元化されたインテリジェンスが存在している可能性もある。

セキュリティ対策側も、脅威インテリジェンス情報をベンダー間で共有することで、サイバー攻撃や攻撃者像をより詳細に浮き彫りにできるはずだ。現在は前述のように、脅威インテリジェンスの仕様や書式などに違いがあり、共通化するには人による手作業が必要な状況である。将来的には、情報を共通化し、一元的で誰でも参照できる強力な脅威インテリジェンスが構築されることを期待したい。

脅威インテリジェンスの理想像

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。