【お知らせ】がんばる企業応援マガジン最新記事のご紹介

サプライチェーンとは

IPA(独立行政法人情報処理推進機構)では、毎年「情報セキュリティ10大脅威」を発表している。これは、情報セキュリティにおける脅威のうち、社会的影響が大きかったトピックなどを「10大脅威選考会」の投票によりトップ10を選出、順位を決定し公表しているもの。2018年を対象とした「2019年版」が、1月に発表されている。これによると、「標的型攻撃」「ビジネスメール詐欺(BEC)」「ランサムウェア」に続き、「サプライチェーンの弱点を悪用した攻撃の高まり」が組織編で4位となった。

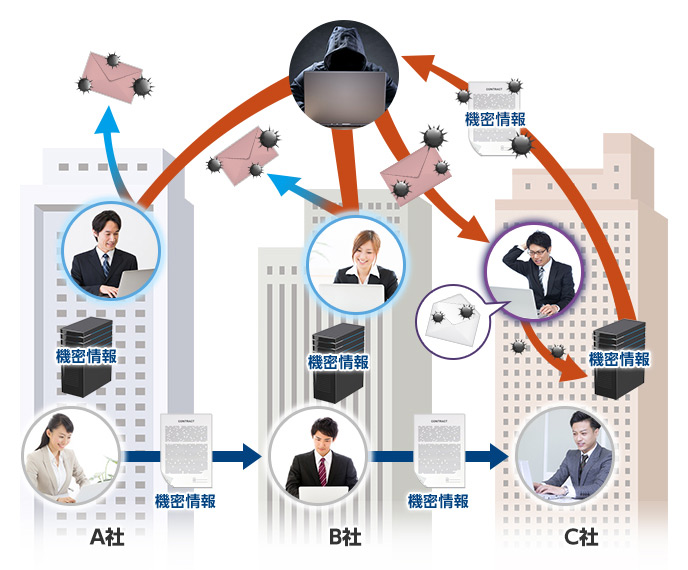

サプライチェーンとは、「原材料や部品の調達、製造、在庫管理、物流、販売、業務委託先などの一連の商流」のこと。委託や下請け、孫請けの多い日本の企業においては、ほぼ全ての企業がサプライチェーンの一環を担っているといえる。しかも、複雑な階層構造となっているため、直接やりとりしている取引先が別の企業の下請けであることも多い。自社で製作している部品が、最終的にどの製品に使われるのかが分かりづらいこともあるほどだ。

例えば、防衛関連の製造業では、この複雑さを逆に利用している。部品単位で多くの企業に製造を発注することで、完成品の全体像が容易に判明しないようにしている。また、精密部品を海外から受注している小規模企業もある。サプライチェーンが日本国内だけで完結しないケースが多いことにも、注意が必要だ。こうしたサプライチェーンが今、サイバー攻撃の脅威にさらされている。

サプライチェーンのイメージ

データ出典元:IPA 情報セキュリティ10大脅威 2019

(https://www.ipa.go.jp/files/000072147.pdf)

目次へ戻る

サプライチェーンにおけるセキュリティの重要性

なぜサプライチェーンがサイバー攻撃の脅威にさらされているのか。その理由には、これまで標的となっていた大企業やグローバル企業のセキュリティ対策が進化、充実し、サイバー攻撃が成功しなくなってきていることが挙げられる。サイバー攻撃者は、攻撃に時間やコストがかかることを嫌がる。そこで効率を考えて、本来標的とする企業に関連がありながらセキュリティ対策が甘いと思われる下請け企業などを狙うようになった。

こうした企業にサイバー攻撃を行って侵入し、そこを足がかりにして正規の連絡に見せかけ、本来の標的である企業に攻撃を仕掛けるわけだ。つまり、一連のサプライチェーンの一翼を担う企業群の中でも辺縁部に多くあるだろう弱み、ほころびにつけ込んで「網の中」へ侵入し、サプライチェーンの中枢へと迫る手口である。不正アクセスやサイバー攻撃により、委託元と専用線やVPNで接続している端末を乗っ取ってしまえば、重要な情報にアクセスできる可能性がある。実際に、このような手法で委託元の企業から重要な情報を盗まれる事例も発生している。

また、サイバー脅威は外部からの攻撃だけとは限らない。従業員による操作ミスや、悪意のある内部者による犯行が起きる可能性もある。設定ミスにより顧客情報のデータベースがインターネットから参照できる状態になってしまったり、重要なファイルをクラウドサービスの共有フォルダーに保存してしまったりすることも考えられる。ちなみにこれまで確認された国内最大規模の情報漏えい事件は、ある派遣社員によるものであった。サプライチェーン企業の従業員のITリテラシーについても確認する必要があるだろう。

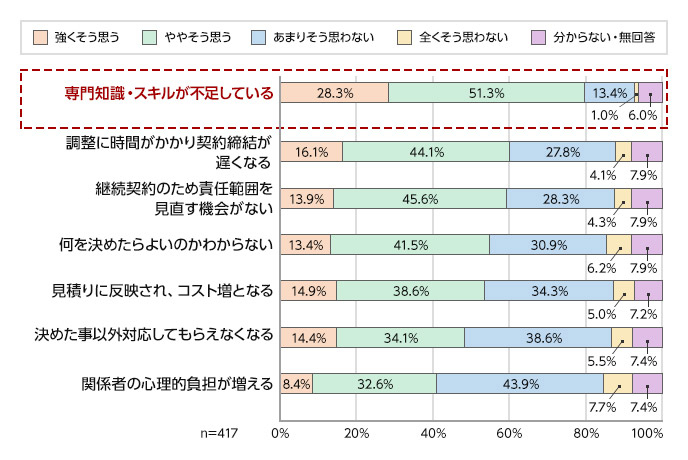

IPAの報告書「ITサプライチェーンにおける情報セキュリティの責任範囲に関する調査」によると、IT業務の委託契約時に、委託元が契約関連文書で明確にしているセキュリティに係る要求事項(責任範囲)は、「新たな脅威(脆弱性等)が顕在化した場合の情報共有・対応」が20.1%で最も低く、8割は記載していないことが明らかになっている。責任範囲が明確にできない理由として、「専門知識・スキルが不足している」が79.6%を占めた。

委託元が責任範囲を明確に出来ない理由(委託元調査)

データ出典元:IPA「ITサプライチェーンにおける情報セキュリティの責任範囲に関する調査」報告書について

(https://www.ipa.go.jp/security/fy30/reports/scrm/index.html)

目次へ戻る

サプライチェーンの考え方と実際の対策

委託先のセキュリティ対策状況の確認については、法令などにおいても明文化されるようになってきている。例えば改正個人情報保護法では、「個人情報取扱事業者は、個人データの取扱いの全部又は一部を委託する場合、法第20条に基づく安全管理措置を順守させるよう、受託者に対し必要かつ適切な監督をしなければならない。」と定められている。業務を委託する際には、委託先のデータ保護体制が十分なレベルにあるかを定期的に確認することを求めている。

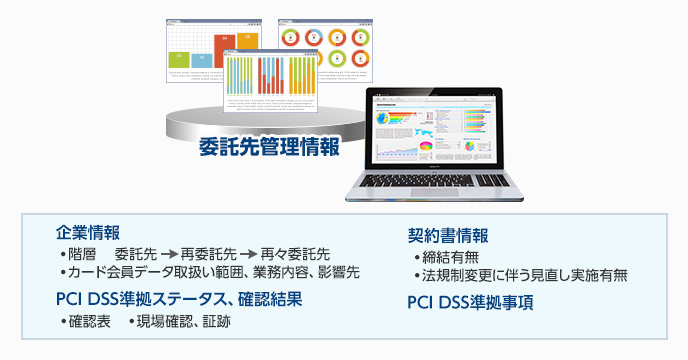

PCI DSS(Payment Card Industry Data Security Standard)のバージョン「3.0」では、委託先を「カード会員データを共有している、またはカード会員データのセキュリティに影響を与える可能性があるサービスプロバイダー」と表現している。カード会員データの委託元は、委託先の管理責任があり、委託先とその業務やシステムをリスト化するとともに、責任分岐点を明確にして書面上で契約を締結し、委託先がPCI DSSに準拠しているかを最低年1回確認するとしている。

こうした委託先のセキュリティ対策状況の管理は多くの法令で定められており、インシデントが発生した際には罰則が適用される。GDPR(一般データ保護規則)では、罰則金が非常に高額で話題になった。さらに、NIST(米国国立標準技術研究所)のセキュリティ基準「SP800-171」では、サプライチェーン全体での準拠を推奨している。この基準を満たすセキュリティ対策を構築していないと、サプライチェーンに参加することさえできなくなる。米国では「SP800-171」を全ての企業に準拠を義務付ける計画であるため、将来的には米国企業の下請けとなっている日本企業も当然のように対応を迫られるであろう。

今後は、こうしたセキュリティ基準がサプライチェーンへの要求事項の一つになる可能性が高い。これらのセキュリティ基準では、具体的なセキュリティ対策はもちろん、セキュリティリスクの把握やデータガバナンスといった側面でも対応が求められる。そのためには、自社にあるIT機器やデータの扱われ方、保管場所とその方法などを正確に把握する必要がある。IT機器やデータの「棚卸し」が必須となるわけだ。あらゆる企業は、今のうちから対応を行っていくべきだといえる。

PCI DSSで求められる委託先の管理

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。