【お知らせ】がんばる企業応援マガジン最新記事のご紹介

MITM攻撃とは

「Man in the middle(MITM)攻撃」はサイバー攻撃の一つで、「中間者攻撃」とも呼ばれる。古くは「バケツリレー攻撃」とも呼ばれた。MITM攻撃は、主にユーザーとサービスの間にサイバー犯罪者が入り込み、受け渡すデータを盗み見たり改ざんしたりする攻撃手法のことを指す。一般的に、公衆無線LAN(Wi-Fi)を利用する際や、Webブラウザーでオンラインバンキングを利用する際などに注意が必要とされている。

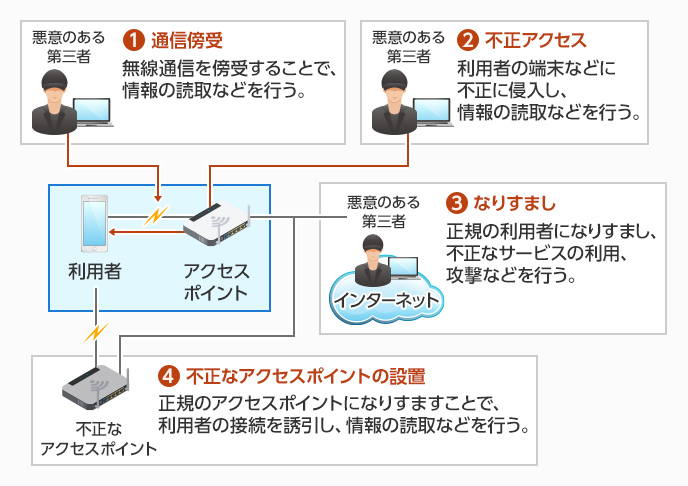

Wi-Fiを悪用するときには、サイバー犯罪者は暗号化されていないWi-Fiルーターを探す。Wi-Fiルーターの多くは標準で暗号化機能を搭載しているが、ホテルや空港などで提供されるWi-Fiでは、使用している暗号に脆弱(ぜいじゃく)性があったり、通信速度を上げるために暗号化機能を無効にしていたりするケースがある。この場合、サイバー犯罪者は容易に通信内容を盗聴できる。

無線LANルーターに不正アクセスし、SSLサーバー証明書を不正なものとすり替えるケースもある。SSLサーバー証明書は、通信を暗号化して保護することと、通信が改ざんされていないことを証明すること、通信相手が企業などの場合にその企業が実在していることなどを証明するためのものだ。

しかしSSLサーバー証明書は、実は誰でも作ることができる。例えば、外部に公開しない社内のサーバーなどでは、自作のSSLサーバー証明書を使って通信を暗号化することも多い。このような自作のSSLサーバー証明書は「オレオレ証明書」とも呼ばれる。サイバー犯罪者はオレオレ証明書を使うことで、暗号化された通信を盗み見ることができる。

こうした手間をかけなくても、最近では企業のドメインのみを確認して発行される「DV(ドメイン認証)証明書」が安価で提供されている。信頼性は非常に低くなるが、公的な認証局により発行されるため、オレオレ証明書よりは信頼性が高いといえる。サイバー犯罪者もそこに目を付け、DV証明書を自ら取得してルーターなどに仕込んだり、フィッシング攻撃に使用したりしている。知らずにアクセスしてしまうと、通信内容を盗み見されてしまう可能性がある。

公衆無線LAN(Wi-Fi)の利用時における脅威

参考元:総務省「公衆無線LAN セキュリティ分科会 報告書」(総務省のPDFが開きます)

目次へ戻る

二要素認証を突破した手法

Wi-Fiでの通信を盗聴されても、その場で被害につながることは少ない。サイバー犯罪者は盗聴した通信内容を整理してから攻撃に悪用するため、入手した情報を元にフィッシングメールや不正ログインが行われるのは後日になるからだ。一方で、オンラインバンキングを狙ったMITM攻撃では、リアルタイムに被害を受けてしまう。Webブラウザーの通信に割り込んで攻撃を行うため、「MITB(Man in the Browser)攻撃」とも呼ばれる。

MITB攻撃の場合は、フィッシングメールによって偽のオンラインバンキングサービスに誘導したり、バンキングマルウェアに感染させたりする方法がある。フィッシングメールで偽サイトに誘導するケースでは、だまされたユーザーがフィッシングサイトにアクセスした際に、サイバー犯罪者がユーザーのWebブラウザーとオンラインバンキングサービスの間に入り、入力されたデータを不正に中継する。

オンラインバンキングを狙った攻撃では、ユーザーがオンラインバンキングサービスで送金する際に、送金先や送金金額を勝手に書き換えてしまう。銀行側では改ざんした内容で送金作業を行い、ユーザー側には本来の送金作業が正しく行われたかのようなデータを返す。バンキングマルウェアの場合は、例えば日本でも感染被害が多かった「Ursnif(アースニフ)」では、感染したパソコンのユーザーがオンラインバンキングサービスにアクセスしたことを検知し、Webブラウザーで送受信されるデータを入手して不正アクセスを行ったり、改ざんして不正送金に悪用したりする。

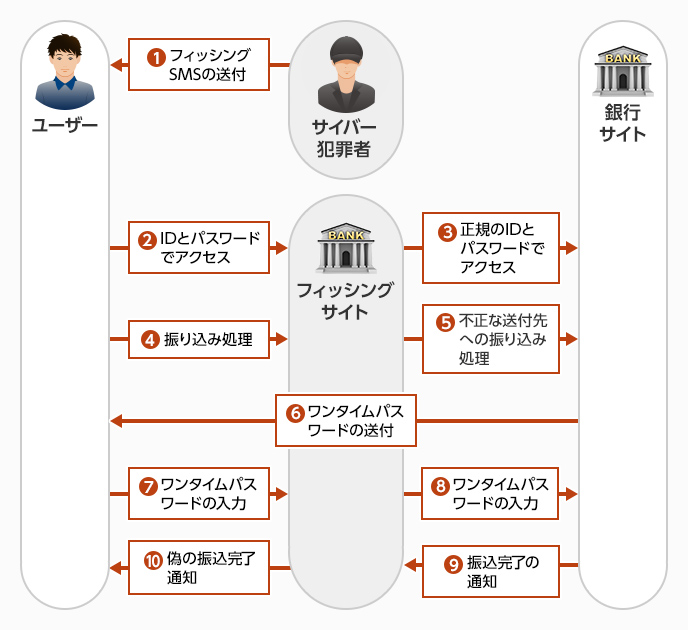

MITB攻撃のイメージ

目次へ戻る

今後の考察と対策

MITB攻撃は、金融機関による二要素認証などの対策が進んだことで、しばらく鎮静化していた。しかし、2019年から再び急増している。これは、サイバー犯罪者が二要素認証を突破する手法を編み出したためだ。その手法は、スマートフォンのSMS(ショートメッセージサービス)を悪用して銀行が発行するワンタイムパスワードを入手するもので、MITB攻撃として行われる。ワンタイムパスワードは、新たな振込先に送金するときなどに、銀行側が一度しか使えないパスワードを発行するもの。

サイバー犯罪者は、まずSMSで振り込みを依頼する内容のフィッシングメッセージを送信する。その後、サイバー犯罪者はだまされたユーザーがフィッシングサイトにアクセスするのを待ち、アクセスがあるとユーザーが入力したIDとパスワードを盗み、その情報を使って正規のWebサイトにログインする。さらにユーザーが銀行から受け取り入力したワンタイムパスワードも正規のWebサイトに入力し、ユーザーが入力した振込先ではなく、サイバー犯罪者が用意した口座に自由な金額で振り込みを行う。

ユーザーはフィッシングサイトと気付かずにログインし振り込み操作を行うが、サイバー犯罪者は入力された情報で正規のWebサイトにログインし、不正送金を行う。つまり、リアルタイムにMITB攻撃が行われるわけだ。振り込みを行う間は「お待ちください」という画面も表示される。ワンタイムパスワードの発行にはSMS以外にもメールやアプリ、音声、トークンなども使用されるが、いずれも最終的にはユーザーがそれを入力するため、発行方法にかかわらずMITB攻撃が可能になる。

こうしたMITB攻撃を含むMITM攻撃は、今後も続くと考えられる。しかも、今回紹介したケースではサイバー犯罪者が付きっきりで不正送金を行うが、このプロセスが自動化されていく可能性もある。自動化されれば、大量の不正送金を並行して行えるようになるため、被害はさらに増加する恐れがある。また、個人だけでなく企業も対象になっていくだろう。

対策のためには、まずSMSなどへ振り込み依頼があったときには、メッセージに記載されたURLアドレスをタップするのではなく、Webブラウザーのブックマークから銀行のWebサイトにアクセスするようにしたい。正規のメッセージであれば、ログインした際「お知らせ」に同じメッセージがあるはずだ。また、二要素認証は指紋や虹彩といった生体認証を使用するものを利用したい。スマートフォンには生体認証機能を持つものが増えているし、生体認証であればMITB攻撃は行えない。また、最新の脅威情報を把握するようにしたい。

ワンタイムパスワードを盗むMITB攻撃のイメージ

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。