【お知らせ】がんばる企業応援マガジン最新記事のご紹介

「MITRE ATT&CK」の概要

セキュリティ製品やソリューション、サービスにおいて「MITRE ATT&CK」という言葉をよく耳にするようになった。MITRE ATT&CKは「マイター アタック」と読み、米国のMITRE社が2013年から公開しているナレッジデータベースである。MITRE社は、脆弱(ぜいじゃく)性を採番する「CVE:Common Vulnerabilities and Exposures(共通脆弱性識別子)」を運用していることで有名だ。

ATT&CKは「Adversarial Tactics, Techniques, and Common Knowledge」の略で、直訳すると「敵対的戦術とテクニック、共通知識」となるが、CVEに登録された脆弱性と、その脆弱性を悪用した攻撃の戦術と技術、あるいは手法といった観点で分類され、そのいずれかの情報から検索できるようにしたものだ。また、特定のサイバー攻撃者グループごとに情報をまとめており、これは「PLAYBOOK」と呼ばれる。

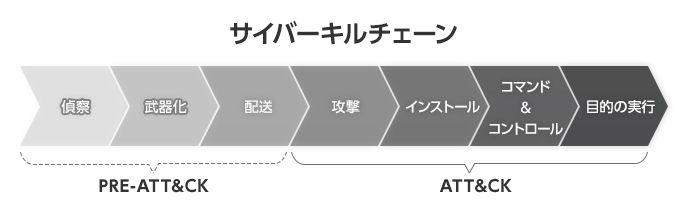

サイバーセキュリティのフレームワークでは、「サイバーキルチェーン」が多く採用されている。サイバーキルチェーンは、軍事における攻撃のプロセス「キルチェーン」をロッキード・マーティン社がサイバー攻撃に置き換え、2009年に発表したものだ。そのプロセスは「偵察」「武器化」「配送」「攻撃」「インストール」「コマンド&コントロール」「目的の実行」となっている。

MITRE ATT&CKもサイバーキルチェーンに沿った内容となっているが、偵察から配送までのプロセスは「プレATT&CK」として別のフレームワークとなっている。一般的にいわれるMITRE ATT&CKは、攻撃以降を対象とし、企業向けの「Enterprise」、モバイル機器向けの「Mobile」、IoTや産業用制御システム向けの「ICS」に分類されている。

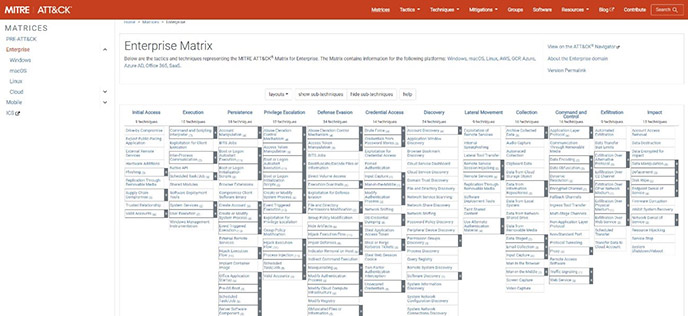

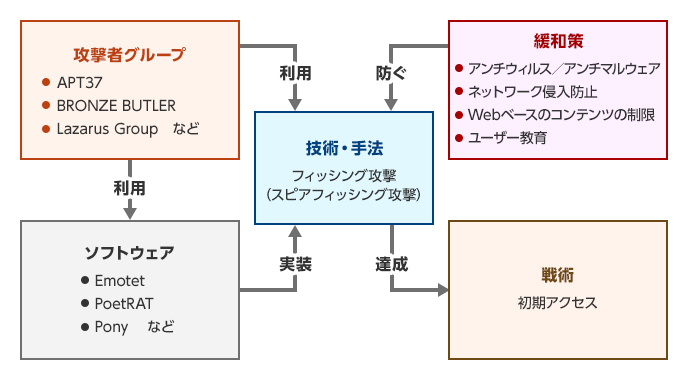

MITRE ATT&CKはWebサイトで情報を公開しており、誰でも利用することができる。サイトでは主に「Tactics(戦術)」「Techniques(技術・手法)」「Groups(サイバー攻撃者グループ)」「Software(攻撃ツール)」「Mitigations(緩和策)」の五つの要素から情報を探せる。

例えば、ロシア当局の支援を受けてスパイ活動を行っているとされるサイバー攻撃者グループ「APT28」の場合は、グループはAPT28、戦術は認証情報へのアクセス、技術は情報の抽出、ソフトウェアは「Mimikatz」のように、関連する情報を得ることができる。また、戦術と技術はPLAYBOOKをまとめた「Matrices(マトリックス)」として見ることができる。

サイバーキルチェーンとMITRE ATT&CKの関係

目次へ戻る

製品やサービスに見られる「MITRE ATT&CK」

セキュリティ製品やソリューション、サービスで活用されているのはMatricesである。PLAYBOOKは一般的にサイバー攻撃者グループや特徴的なマルウェアに関して作成されるが、Matricesではグループやソフトウェアだけでなく戦術や技術から調べることもでき、戦術ごとに使用されるさまざまな技術を確認できる。

戦術は表の左から右へと推移していき、これが攻撃の遷移(ライフサイクル)となっている。戦術は初期アクセスからコマンド&コントロール、持ち出し、影響に至るまで12種類が表記されており、「影響(サイバー攻撃者がシステムとデータを操作、中断、あるいは破壊すること)」が最終段階となる。

サイバーキルチェーンでは、攻撃の成功までの典型例を表していたことに対し、MITRE ATT&CKでは多彩な技術を選定することで、必ずしも「影響」で完結するとは限らないことを示している。例えば水平展開(ラテラルムーブメント)によって別のサーバーを攻撃する場合、その攻撃はそこで達成されたことになる。MITRE ATT&CKは、そのバリエーションが体系化されている。

セキュリティ製品などがサイバー攻撃を検知し、その特徴を把握したときに、MITRE ATT&CKのMatricesを参照することで戦術や次の攻撃を予測したり、緩和策を見つけ出したりすることができる。現時点では、このようなナレッジとして活用されている。CVEを採番しているMITREならではの豊富な情報と、その情報提供の早さが生かされているわけだ。

「Matrices」の「Enterprise」画面。戦術ごとに情報がまとめられている。

参考元:MITRE社「Enterprise Matrix」(MITRE社のWebサイトが開きます)

目次へ戻る

「MITRE ATT&CK」の活用法

企業はMITRE ATT&CKを活用したセキュリティ製品などを導入することで、検知したサイバー攻撃を把握し有効な対策を行うことができる。では、企業が単体でMITRE ATT&CKを活用する方法はあるのか。MITRE社では「Design and Philosophy」という論文を発表しており、この中で企業におけるMITRE ATT&CKの利用法について六つの方法を紹介している。

まず「攻撃の事前検証」である。MITRE ATT&CKの情報を活用することで、具体的なサイバー攻撃者グループを例に攻撃者を想定したシナリオを作成できる。この攻撃に対して、自社が検知や防御が可能かどうかのテストや検証を行える。

二つ目は「レッドチーム演習」。これは、企業内あるいは外部の事業者がレッドチームとブルーチームに分かれ、サイバー攻撃とその防御を行う演習のこと。レッドチームが攻撃を行う際に、MITRE ATT&CKのプロファイルを参考にできる。

三つ目は「行動分析の開発」だ。MITRE ATT&CKは、当然ながら既知の攻撃情報が蓄積されている。しかし、サイバー攻撃者は必ずしもMITRE ATT&CKに分類される攻撃手法を取るとは限らず、全く新しい未知の攻撃手法を編み出す可能性もある。そこで、あらかじめMITRE ATT&CKにより社内環境の不審な行動を検知し分析することで、未知の攻撃手法を見つけ、対応する方法を開発することができる。これがテストツールとしての活用法となる。

四つ目は「防御のギャップ評価」である。MITRE ATT&CKの情報から、攻撃を自社で検知できるかどうかを判断することができる。また、攻撃で悪用される脆弱性が存在していないかを調べることもできるので、攻撃に対する防御のギャップの評価に活用できる。

五つ目は「SOCの成熟度評価」である。SOC(セキュリティ・オペレーション・センター)を設置または外部に依頼している企業は、攻撃者による侵入の検知や行動の分析、不正なものを検知した際の対応の有効性などを判断する材料にできる。

六つ目は「脅威インテリジェンスの強化」である。MITRE ATT&CKには、多くのサイバー攻撃や脆弱性の情報が蓄積されており、攻撃者やマルウェア、戦術、技術などの視点で横断的に切り出すことができる。これにより、攻撃やマルウェアを検知した際に、どのような攻撃者がどのような目的で攻撃しているかを知ることができ、似たような手口から類推することもできる。このように、MITRE ATT&CKは企業にとって大いに活用できるナレッジといえるだろう。

フィッシング攻撃に関する要素をMITRE ATT&CKでまとめる。

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。