【お知らせ】がんばる企業応援マガジン最新記事のご紹介

Wi-Fiの暗号化プロトコル「WPA2」

Wi-Fi(無線LAN)は、場所を選ばずにインターネットにアクセスできる便利な通信規格だ。現在では、ほとんどのパソコンやスマートフォンにWi-Fi機能が内蔵されているほか、プリンターやゲーム端末、デジタルカメラといった家庭用製品にも搭載されている。Wi-Fiは一般的に、ルーターのネットワーク名(SSID)と暗号化キーを入力することで利用できるが、バッファローが提供する「AOSS」など、双方のボタンを押すことで自動的に設定を行う機能もある。

非常に普及しているWi-Fiであるが、インターネットの通信は基本的に暗号化されていないため、Wi-Fiには暗号化プロトコルが用意されている。そうしないと、同じWi-Fiネットワークに接続している別のパソコンから、通信内容を盗み見られてしまう可能性があるからだ。暗号化していないと、Wi-Fiの利用者が入力したIDやパスワードなど重要な情報を盗まれてしまう。

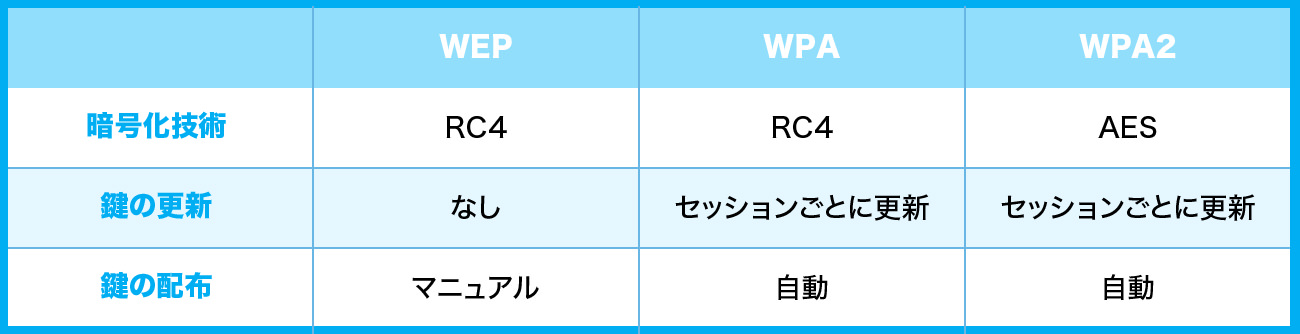

Wi-Fiには通常、「WEP」「WPA」「WPA2」の3種類の暗号化プロトコルが設定できるようになっている。このうちWEPには脆弱性が確認されており、容易に暗号化を解読できてしまうため、現在はほぼ使われていない。WPAでは、暗号化や復号に使用する「鍵(かぎ)」を変化させる仕組みによって、安全性を向上しており、さらにWPA2ではAESという暗号化技術を採用することで強固にしている。

現在では、Wi-Fiにおける暗号化にはWPA2が最も強固とされており、Wi-Fiを利用する際にはWPA2に対応していることを確認するよう推奨されている。そのWPA2に脆弱性が発見されてしまったのだから、インパクトは大きい。

WEP、WPA、WPA2の違い

目次へ戻る

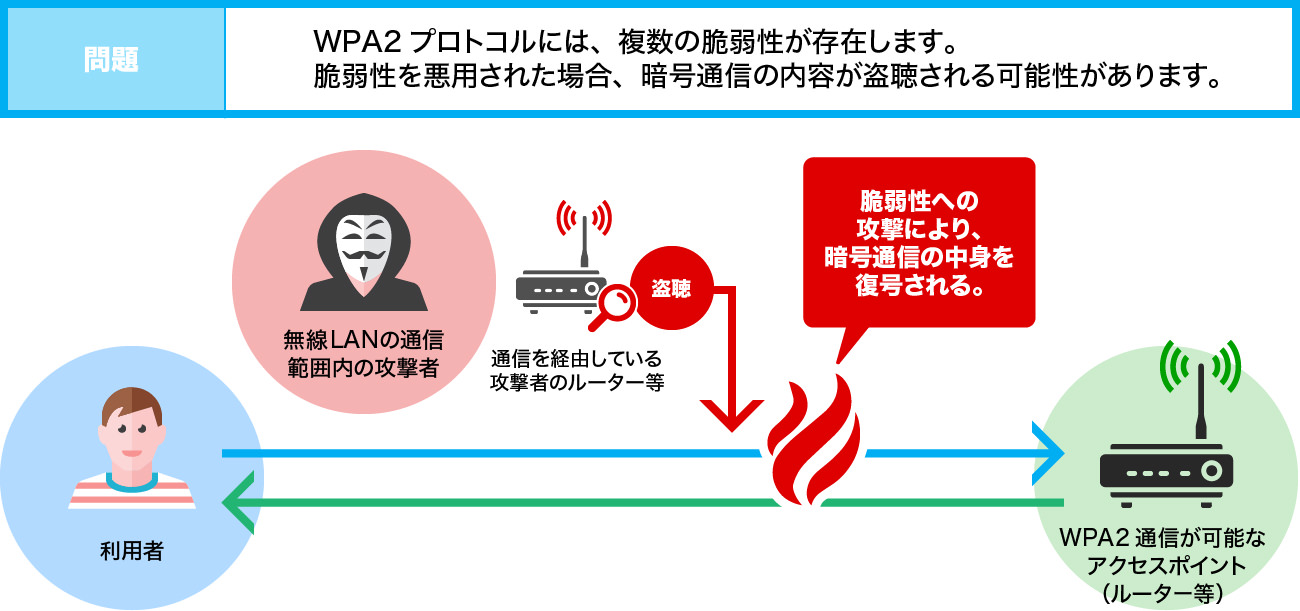

Wi-Fiの複数の脆弱性を攻撃する手法「KRACK」

2017年10月、WPA2に複数の脆弱性が発見されたとして、IPA(独立行政法人 情報処理推進機構)をはじめ多くのセキュリティベンダーが注意を呼びかけている。これらの脆弱性は、ベルギーにあるルーヴェン・カトリック大学のセキュリティ研究者であるMathy Vanhoef氏が発見したもので、脆弱性の一つの特徴から「KRACK(Key Reinstallation AttaCK)」と名付けられた(KRACKsとも呼ばれる)。

確認された脆弱性は少なくとも10種類あり、そのうちKRACKの名前の由来になった特徴的な脆弱性が、WPA2の認証手続きにおける鍵の再利用に関するものだ。WPA2では、認証の際の鍵の生成に「4ウェイ ハンドシェイク」という手続きを踏むが、この際に常に異なる鍵が生成されるはずが、脆弱性のために同じ鍵を何度も再利用されてしまい、暗号化の強度が弱くなってしまう。

KRACKの攻撃に成功すると、攻撃者はWi-Fiネットワーク上で送信されるデータを傍受し、盗むことが可能になる。これにより、利用者の通信内容から重要な情報を盗まれる可能性がある。場合によっては、中間者攻撃によって送信中のデータを操作され、Webページを改ざんされたり、マルウェアを拡散されたりするなどの被害を受ける可能性もある。

しかも、被害が想定される環境が広範にわたることもKRACKの特徴だ。Windows、macOS、Linux、Android、iOSなど、ほとんどのパソコンやスマートフォンが影響を受けるほか、ゲーム端末なども例外ではない。特にLinuxとAndroid 6.0以降で多用されているWi-Fiクライアント「wpa_supplicant」のバージョン2.4以降は致命的な影響を受けるとされている。

KRACKの攻撃例(出典:IPA)

目次へ戻る

「KRACK」による攻撃への対策

現在のところ、KRACKによる攻撃は確認されていない。しかし、Wi-Fiはさまざまな場所にあるので、攻撃者にとっては攻撃の効果が期待できる。そのため攻撃が行われるのは時間の問題といえる。とはいえ、そもそもKRACKを発見したMathy Vanhoef氏は、一般に公表する前にメーカーなどへ報告を行っている。このため、対策も急速に進んでいる。

マイクロソフトでは、Windowsは影響を受ける可能性が低いとしており、アップルは最新のアップデートでmacOSやiOSのWi-Fi機能に対策を施した。また、Googleも次期アップデートでAndroid環境における脆弱性に対応すると発表した。多くのWi-Fiルーターのメーカーも、同様にアップデートやパッチの提供を開始している。

KRACKへの対策としては、まずは使用しているWi-Fiルーターやモバイルルーターのメーカーサイトなどでアップデートやパッチが新たに提供されているかどうかをチェックし、提供されていたら迅速に適用すること。また同様に、パソコンやスマートフォンでもアップデートやパッチを確認することが挙げられる。

またWi-Fiの利用時には、Webブラウザーのアドレスバーを確認する。アドレスバーに鍵のアイコンが表示され、緑色で表示されていればKRACKの影響は少ない。これは、WebサイトがHTTPS化(SSL/TSL暗号化)されている証拠であり、WebサイトとWebブラウザー間の通信が暗号化されていることを示す。たとえKRACKによってWi-Fiルーターとクライアント間の暗号化を破られても、まだ暗号化されている状態になる。

全てのWebページが暗号化された「常時SSL化」のWebサイトであれば心配ないが、常時SSL化はまだまだ一部にとどまっている。万全を期すなら、VPNを利用するといいだろう。VPNはトンネリングといって、インターネットを利用しながらも通常とは異なるプロトコルで通信を行うため、KRACKの影響を受けない。

KRACKへの対策を以下にまとめる。

- この脆弱性を修正するためのアップデートを実施する。

(ルーター等のアクセスポイント、PC、スマートフォン等のアクセスポイントに接続する端末の両方で対策が必要) - 重要な情報を送信する場合、HTTPS で接続されている事を確認してから送信する。HTTP のWebサイトで重要な情報を送信しない。

- 可能ならVPN を使用する。

今後も、こうしたインターネット接続の基本になるような機能に脆弱性が発見される可能性は、十分に考えられる。それでも対応は早くなっているので、ユーザーとしては利用しているパソコンやスマートフォン、それにインストールされているアプリケーションのアップデートを意識し、常に最新の状態を保つように心とで、心掛けることで、多くの脅威から自身の環境を保護できるだろう。

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。