【お知らせ】がんばる企業応援マガジン最新記事のご紹介

【事例】「求職」「製品クレーム」「やり取り型」など巧妙な標的型攻撃メール

IPA(独立行政法人情報処理推進機構、以下IPA)が中心となり、各業界の企業が協力するサイバー情報共有イニシアティブ(J-CSIP)が、標的型攻撃メールの分析レポート「2014年度 活動レポートの公開」を出している。2014年度に各企業で発見された505通の標的型攻撃メールを詳しく分析したものだ。

IPA 「サイバー情報共有イニシアティブ(J-CSIP) 2014年度 活動レポートの公開」

このレポートは2部に分かれており、全体の傾向・分析として「サイバー情報共有イニシアティブ(J-CSIP)2014年度活動レポート~国内組織を狙う執拗な攻撃者『X』の分析~」、事例として別冊の「サイバー情報共有イニシアティブ(J-CSIP)2014年度活動レポート別冊 国内組織を狙う執拗な攻撃者『X』の分析」 がまとめられている。

「サイバー情報共有イニシアティブ(J-CSIP)2014年度 活動レポート~国内組織を狙う執拗な攻撃者『X』の分析~」(PDF文書)

「サイバー情報共有イニシアティブ(J-CSIP)2014年度 活動レポート別冊 国内組織を狙う執拗な攻撃者『X』の分析」(PDF文書)

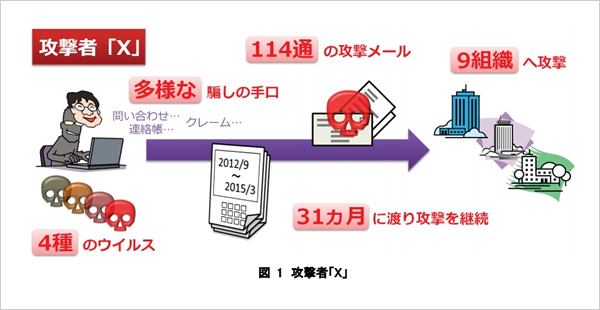

標的型攻撃メールを継続的に送ってくる攻撃者「X」の全体像(J-CSIPによる)

まずは標的型攻撃メールの興味深い実例を、別冊から取り上げてみよう。2014年度に発見されている505通の標的型攻撃メールのうち、攻撃者「X」によるものと推定した114通の攻撃メールの一部だ。最初は求職のメールである。

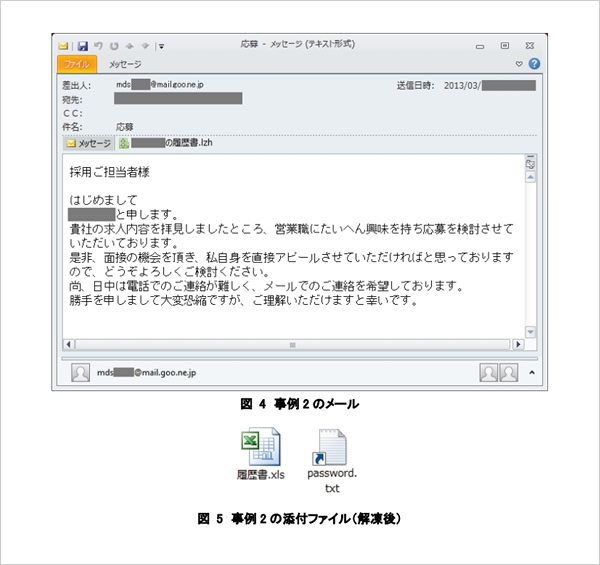

求職を装った標的型攻撃メール(J-CSIPによる)

「貴社に興味を持ち、応募を検討させていただいております。ぜひ、面接の機会を頂き、私自身を直接アピールさせていただければと思っております」というメールで、「履歴書」と書かれたLZH方式の圧縮ファイルが添付されていた。日本語は自然であり、積極的にアピールしている内容から、思わず履歴書を開けてしまいそうだ。実に巧妙である。

ウイルス感染の手口も手が込んでいる。圧縮ファイルを開くと「履歴書.xls」というエクセルファイルがあり、パスワードが掛かっている。パスワードは「password.txt」と書かれたファイルにあるように見せかけているが、実はこのファイルはテキストファイルではなく、プログラムを実行するショートカットファイル(LNK)だった。いわゆるアイコン偽装だ。エクセル本体は無害だが、アイコン偽装した添付のファイルがウイルスを実行させるものだったのである。

次は製品のクレームである。

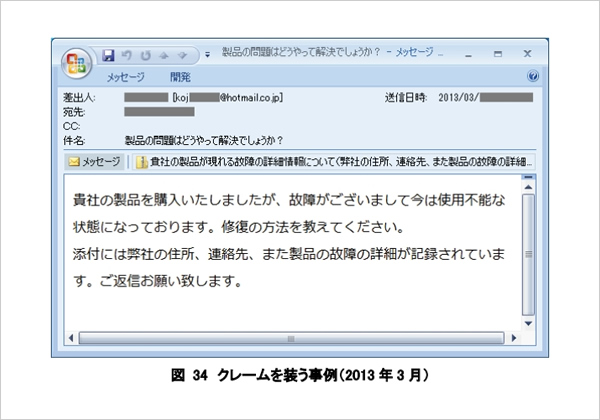

クレームを装う事例(J-CSIPによる)

「貴社の製品を購入いたしましたが、故障がございまして」という内容から始まるメールで、「添付には弊社の住所、連絡先、また製品の故障の詳細が記録されています」として添付ファイルを開かせようとする。また同様の手口として「貴社に履歴書を送ったが、その履歴書がブログで公開されている」という抗議のメールを装い、添付ファイルを開かせるものもあった。

このように社外からのメールを受ける担当者が、添付ファイルの内容を確認せざるを得ない内容にしているのが特徴だ。

そのほかに「やり取り型」の標的型攻撃メールも発見されている。

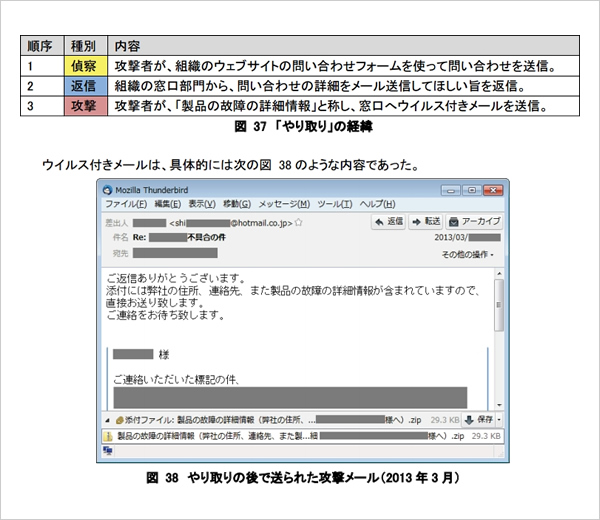

やり取り型メールの経緯と攻撃メール(J-CSIPによる)

攻撃者は企業のサイトにある問い合わせフォームから、問い合わせメールを送る。最初の問い合わせメールは添付ファイルのない無害なものだ。企業からの返信を待って、それに対し「ご返信ありがとうございます。製品の故障の詳細情報をお送りします」として、ウイルス付きの標的型攻撃メールを送ってくる。

この手口では、一度やり取りがあった関係となるため、企業側の警戒心は薄れる。また担当者の名前や部署が分かるため、名指しで送られてくることで添付ファイルを確認せざるを得ない状況になる。このように「やり取り型」は、メール受信者の心理をついた高度な攻撃なのである。

目次へ戻る

【発信元分析】日本国内からの発信が増加。中継サービスや乗っ取り

このように巧妙な標的型攻撃メールが増えている中、J-CSIPは2014年度に発見された標的型攻撃メールの傾向をレポートでまとめている。

2014年度に標的型攻撃メールとみなした件数は505件で、前年度の233件よりも2倍以上に増えた。505件の傾向を見てみよう。

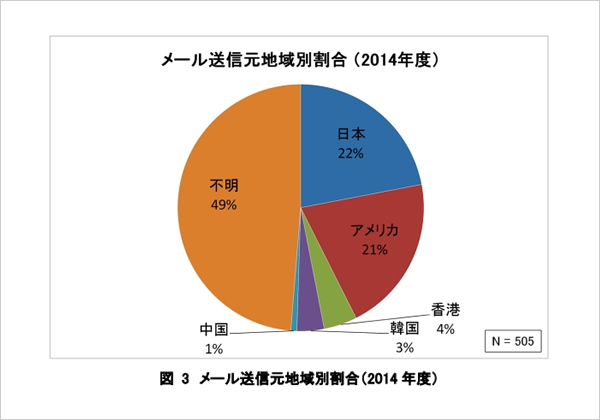

まずメールの送信元地域別割合をまとめたのが下のグラフだ。

メール送信元地域別割合(J-CSIPによる)

最も多いのは日本の22%で、前年度の18%から増えている。今までの統計で初めて日本が1位となった。日本が増えたことについて、J-CSIPでは、「攻撃インフラが着々と国内に築かれつつある可能性を示している」と分析している。

具体的には、不正な中継(代理)サーバーサービスがある。2014年11月に日本各地で摘発された中継サーバー業者は、海外からの遠隔操作で国内に置いたパソコンを利用させるものだった。この中継サーバーサービスを足場にして、ネットバンキングの不正送金などが行われたと報道されている。そのほかに、攻撃者が国内のマシンを乗っ取って攻撃の踏み台に使用していると思われる事例もあったとのことだ。

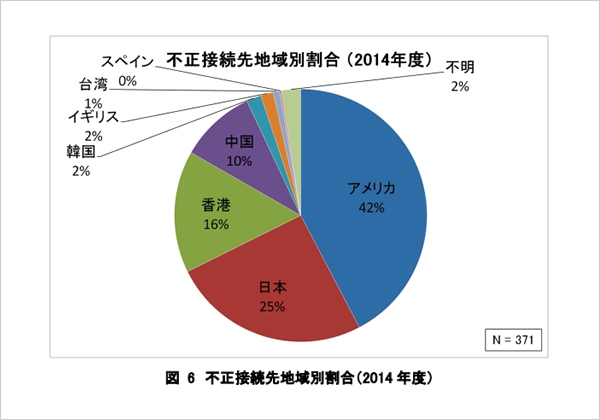

次にウイルスなどの不正接続先をまとめたのが下のグラフだ。

不正接続先地域別割合(J-CSIPによる)

なお、「スペイン」は 1%未満であったため、グラフ上は0%となっている。

この不正接続先地域別割合では、アジアの4地域(日本、香港、中国、韓国)とアメリカが圧倒的に多くなっている。この5地域が占める割合は、2012年度の73%、2013年度の79%と増えており、さらに2014年度は95%と大幅に増加した。

日本では国内の正規のWebサイトの攻撃者に乗っ取られ、ウイルスの不正接続先として悪用されていたと思われるケースが多かったとのことだ。システム管理者から見ると、日本企業のIPアドレスからのアクセスは、不正なものだとは見抜きにくい。日本年金機構への不正アクセスでも、国内の企業のIPアドレスが足場に使われており、この傾向は今後も続きそうだ。

日本で足場として使われているIPアドレスについて、J-CSIPでは「同一のホスティング業者のIPアドレス帯であることが多く見られ、長期に渡り攻撃インフラとして悪用されていた可能性がある」と分析している。レンタルサーバー会社やクラウド提供会社が、攻撃者に侵入されている可能性もあるだろう。

目次へ戻る

【添付ファイル傾向】実行形式の添付ファイルが多いが、Officeや一太郎文書ファイルを使う例も

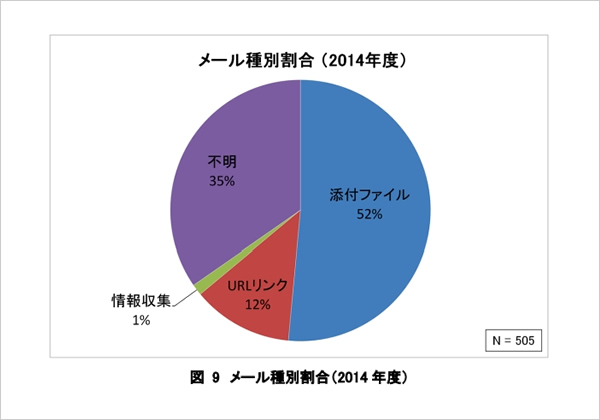

標的型攻撃メールの攻撃手口をまとめたのが、下の「メール種別割合」のグラフだ。

メール種別割合(J-CSIPによる)

最も多いのは「添付ファイル」の52%で、さらに「不明」の多くも悪意のある添付ファイルと推定できるものだった。最大で87%が添付ファイルによるものだったことになる。添付ファイルを警戒することが、標的型攻撃メール対策の基本中の基本と言えるだろう。

URLリンクで誘導する標的型攻撃メールについては、2013年度から攻撃の傾向が変化したとのこと。2013年度はWebサイトを表示しただけでウイルス感染するドライブ・バイ・ダウンロード攻撃が多かったが、2014年度は偽の社内システムのログインサイトに誘導するフィッシング攻撃が見られた。攻撃者は偽のログインサイトを作り、IDとパスワードを入力させることで、不正アクセスに利用するためだと思われる。

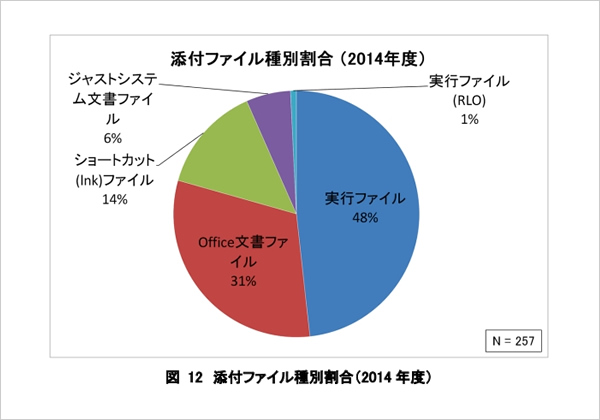

では添付ファイルは、どのようなものが多いのだろうか。ファイルの種類ごとに見てみよう。

添付ファイル種別割合(J-CSIPによる)

実行ファイル 48%

以前から標的型攻撃メールの添付ファイルは、ウイルスを直接実行するものが多くなっている。アイコンを文書ファイルや前述のショートカットファイルに偽装したり、二重に拡張子をつけたりするRLOという手口などで偽装されている。J-CSIPでは「実行ファイル(やショートカットファイル)を誤って開かないよう改めて注意を徹底するとともに、これらのファイルが添付されたメールが利用者の手元に届かないようなシステム的な対策を検討すべきである」としている。

Office文書ファイル 31%

前年度は8%しかなかったOffice文書ファイルが、31%と大幅に増加した。Officeの脆弱性を攻撃するものが主流で、いち早く修正プログラムを適用するなどの方策が必要だろう。また2014年度後半には、Officeのマクロ機能を悪用するものが確認されている。マクロを実行しないように注意すべきだろう。

ショートカットファイル 14%

2013年度に初めて確認されたショートカットファイル(LNK)も継続的に観測されている。被害者をだましやすい攻撃手口として利用しているのだろう。

ジャストシステム文書ファイル 6%

ジャストシステムの一太郎や三四郎のファイルも6%あった。2013年11月に公開された脆弱性を攻撃するものがあったとのことだ。

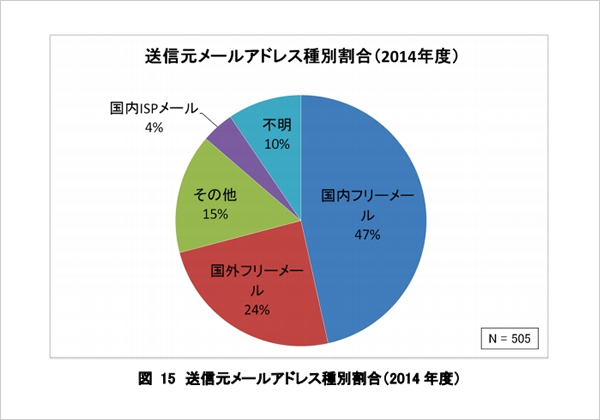

最後に発信元のメールアドレスについて見てみよう。

送信元メールアドレスの傾向(J-CSIPによる)

目立つのは、国内のフリーメールサービスで47%。さらに国外のフリーメールサービスも24%ある。合わせて71%がフリーメールサービスであり、この傾向は2013年度から変わっていないとのことだ。

巧妙な標的型攻撃メールであっても、フリーメールからの送信が多いため、注意深く見れば標的型攻撃メールだと判断できるはずだ。これについてJ-CSIPでは、以下のような対策を呼び掛けている。

- メール送信元がフリーメールサービスであった際、メールシステムにて、メール件名や本文に当該メールの受信者向けの警告メッセージを付加し、注意を促す。

- フリーメールからのメールについて、特に不要と考えられる部門の利用者には届かないようにする(ホワイトリスト方式等を併用してもよい)。

フリーメールからの標的型攻撃メールは比較的見抜きやすいが、乗っ取りの場合は判別が難しい。国内のプロバイダーのアドレスを乗っ取ったと思われるものが4%あったほか、「その他」の15%には企業や組織のメールアドレスを詐称、または乗っ取ったうえで送信したと思われるものがあった。不正アクセスによって自社のアカウントが乗っ取られ、標的型攻撃メールの送信に使われる可能性があるので注意が必要だ。

目次へ戻る

【対策】添付されている圧縮ファイル内の実行ファイル・Office文書ファイルに注意を

これらの標的型攻撃メールの傾向と分析を基に、J-CSIPでは以下のような対策を呼び掛けている。

<標的型攻撃メール対策>

全てのソフトウェア(OS、各種アプリケーション)を常に最新にしておくこと

- 最新の脆弱性の情報に注意を払うこと

- 製造元のWebサイトからアップデートモジュールをダウンロードして手動で適用しなければならないソフトウェアに注意すること

添付ファイルが実行ファイルでないかよく確認すること

- アイコンや拡張子は偽装できるという認識を持つこと

- ショートカット(LNK)ファイルのような、一見危険なファイルには見えないようなものもあるため、エクスプローラでファイルの「種類」欄をよく確認すること

添付ファイルを開く際、またはメールに書かれている URL リンクを開く際は、それがわなである可能性を意識すること

- 特にフリーメールについては、国内のサービスのものであっても、十分に注意すること

- 問い合わせ窓口等に対し無害なメールをやり取りしたあとで攻撃メールを送信してくる手口に注意すること

外部から取得した Office 文書ファイルのマクロを不用意に実行しないこと

- メールの添付ファイルや社外Webサイト等外部から取得した Office 文書ファイルを開く際は、マクロを有効化しないこと

- マクロを自動的に有効にするような設定は行わないこと

標的型攻撃メールでのウイルス感染は、今やサイバー攻撃の手口の主流となっている。対策としては「システムによる対策」と「人間の行動での注意」の二つが欠かせない。標的型攻撃メール対策ソリューションを導入したり、社員への教育・呼び掛けを定期的に行ったりする必要がある。

また標的型攻撃メールは年々巧妙になっており、100%防ぐことは不可能である。そのため標的型攻撃メールを開いてしまった場合の報告ルールを作り、社員に呼び掛けて徹底させることも欠かせない。

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。