【お知らせ】がんばる企業応援マガジン最新記事のご紹介

増加するフィッシング被害:サービス事業者側の対策が不可欠

フィッシングとは、実在する組織をかたってIDやパスワードを盗み取る犯罪行為のこと。フィッシング被害は、2013年度に15,171件と前年度比17倍以上に急増していたが、2014年度も14,085件の大きな被害が続いている(フィッシング対策協議会への届け出件数)。

これらのフィッシング被害について、JPCERT コーディネーションセンター(以下、JPCERT/CC)をはじめとしたセキュリティ関連団体・企業が集まったフィッシング対策協議会が、「フィッシング対策ガイドライン」を作り、毎年改訂を行っている。一般企業やサービス事業者、および利用者がフィッシング被害を防止するための対策をまとめたガイドラインだ。

フィッシング対策協議会:「フィッシング対策ガイドライン2015年度版」

フィッシング被害では、直接的な被害は利用者・一般ユーザーが受けるもので、企業やサービス事業者は関係のないものだと誤解しているかもしれない。しかしながら、企業やサービス事業者にとっても以下のようなマイナス面がある。

利用者に対する損害補償

ネットバンキング不正送金では、被害者への補償を行っている。ほかのサービスでも銀行同様に補償を行うことになれば、事業者も金銭的被害が発生する可能性がある。

サービスや企業の信用喪失

利用者に多大な被害が発生した場合、サービス事業者の過失が実際にあったのかどうかにかかわらず、利用者の間ではサービス事業者のサイト利用に不安が生じ、利用者離れ、ひいては利益の損失につながることになる(「フィッシング対策ガイドライン2015年度版」による)。

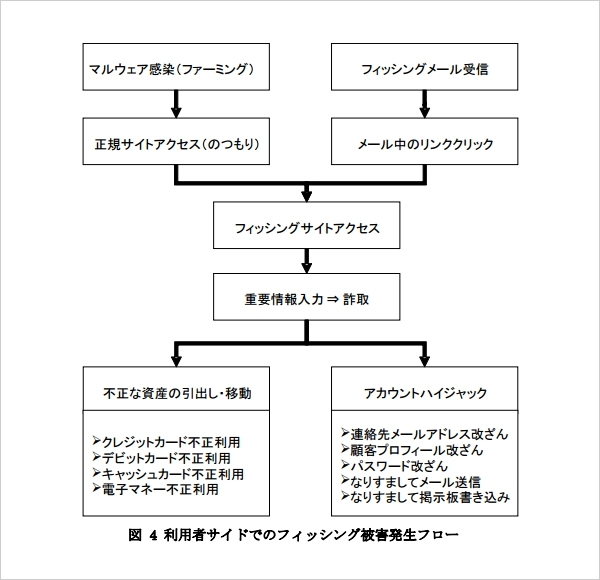

具体的な例として、下の図を見てほしい。フィッシング詐欺での被害発生の流れで、下の部分で「不正な資産の引き出し・移動」という被害が出る。利用者側の被害ではあるが、ネットバンキング不正送金では銀行側が補償を行うことが多い。また下の右側「アカウントハイジャック」は、犯人が盗み取ったアカウントを悪用するもの。サービス事業者のサイト上で行われるから、サービス事業者側が補償を求められるケースもある。

利用者サイドでのフィッシング被害発生フロー(「フィッシング対策ガイドライン2015年度版」による)

たとえサービス事業者側が補償をしないとしても、利用者側から見るとサービスの信頼度・社会的な信用は落ちてしまい、事業の継続にも影響するだろう。このようにサービス事業者側は直接の被害は受けないものの、間接的な被害が発生する可能性があるのだ。

そのためサービス事業者側でも、できるだけフィッシング被害を減らすために「フィッシングの抑制」「迅速な検知」「フィッシングが発生した場合の対応・対策」の三つを行うべきだとガイドラインはまとめている。

ガイドラインが紹介している要件は、39個とかなり多い。しかしながら、優先度が付けられているので、重要なものから取り組んでいけばよい。優先度は3段階で以下のとおりだ。まずは「◎」が付いたものに優先して取り組み、その次に「○」と順次可能なものから実施していきたい。

「フィッシング対策ガイドライン2015年度版」での要件優先度

◎:実施すべきと考えられるもの

○:実施を推奨するもの

△:必要に応じて実施すべきもの

目次へ戻る

フィッシング抑制1:正規メールとフィッシングメールを判別可能とする対策

まずは企業・サービス事業者が送信するメールを、偽メールと区別するための対策だ。いずれも「◎」が付いており、優先して取り組むべきことだ。

【要件1】 ◎:利用者に送信するメールには電子署名を付与すること

企業が送信する全てのメールに電子署名を付けることが望ましい。受信者がS/MIME形式(注)の電子署名をサポートしたメールソフトなどで受信すれば、本物だということを確認でき、なりすましを防止できるからだ(ただし電子署名の未対応のメールサービスもあるので、電子署名は万能ではない)。

(注) S/MIME形式

電子メールの暗号化方式の一つ。受信者だけしか解読できない公開鍵暗号方式(公開鍵と暗号鍵を使ってより安全に暗号化する方式)によってメッセージを暗号化する。受信者側もS/MIME形式に対応したメールソフト・サービスが必要。

【要件2】 ◎:外部送信用メールサーバーを送信ドメイン認証に対応させること

企業やサービス事業者での外部送信用メールサーバーを、送信ドメイン認証に対応させること。送信ドメイン認証とは、送信元アドレスの詐称を防ぐ技術で、国内の主要プロバイダーでは詐称したメールを中継しない仕組みになっている。ただし社内にボットネット(注)に感染したPCがある場合は、フィッシングメールを止めることができないので、社内ネットワークの脅威を排除する活動も必要である。

(注) ボットネット

ウイルスに感染した複数のパソコンをネットワーク化し、遠隔操作できるようにしたもの。犯罪グループが遠隔操作でスパム送信・フィッシングサイト設置・サイバー攻撃の足場などに利用する。犯人にとって身元を隠す、大量スパムを送信できるなどのメリットがある。

【要件3】 ◎:利用者に送信するメールでは定型的な様式を用いること

メールの文面を真似されることを防ぐことはできないが、その事業者固有の様式を用いた文面にすることで、重要な通知がスパムとして受信者に届かないことを避けることができる。 また、フィッシング被害発生時の通知手段としてメールを使う場合は、リンクアドレスを含まない様式にして、その様式を利用者に説明しておくこと(緊急通知などではURLへのリンクを含まないテキストだけの文面にする)。

【要件4】 ◎:サービス事業者が利用者に送信するメールはテキスト形式とすること

HTML形式ではなく、テキスト形式のメールにすること。宣伝メールなどでは画像や装飾を付けるためにHTML形式で送る企業が多いが、HTML形式では偽サイトのリンクを埋め込むことができてしまう。可能な限りテキスト形式にするのが望ましい。HTML形式がどうしても必要な場合は、利用者がテキストかHTMLかを選択できるように配慮し、初期設定はテキスト形式にする。

【要件5】 ◎:利用者にメール送信する状況および内容を周知しておくこと

フィッシングメールは、利用者のID・パスワードを入力させ、個人情報を盗み取るものが多い。利用者の被害を防ぐためには、事業者側がメール送信のルールを決め、ユーザーに知らせることが大切だ。 具体的には利用者がアカウント登録を行う際に、メールではIDとパスワードの確認をしないこと、サービス事業者がメールを送信するケースと送信するメールの種類と用途をはっきりさせて、分かりやすく利用者に周知する。

目次へ戻る

フィッシング抑制2:正規サイトとフィッシングサイトを判別可能とする対策

続いてWebサイトでのフィッシングを防ぐための対策だ。正規サイトとフィッシングサイトを判別できるように、下記のような対策を行う。

【要件6】 ◎:Webサイトの安全性を確保すること

自社サイトにクロスサイトスクリプティング(XSS)脆弱性(注)がないかチェックする。IPA・情報処理推進機構「安全なウェブサイトの作り方」を参照しつつ、外部専門機関等を活用して、正規サイトの安全性を確保・検証すること。

(注) クロスサイトスクリプティング(XSS)脆弱性

ウェブサイトの脆弱性(外部から攻撃されやすい弱点・欠点のこと)の一つ。ウェブサイトの入力フォームに、悪意のあるスクリプト(実行文)を埋め込み、不正な書き込みをしたり個人情報を盗み取ったりすることができる。

IPA・情報処理推進機構:「安全なウェブサイトの作り方」

【要件7】 ◎:Webサイトの正当性に係る情報を十分に提供する画面とすること

偽サイトを作りにくい設計にするために、以下のようにするのが望ましい。

- ページのURIがアドレスバーに表示されていること(アドレスバーを隠さない)

- 異なるドメイン名をURIに持つページが混在しないようframesetを使わないこと

- JavaScript、Adobe Flashなど、HTML以外の要素を前提とした画面設計にしないこと

【要件8】 ◎:重要情報を入力するページはSSL/TLS で保護すること

IDやパスワードの入力ページ、ログイン後のページの全てでSSL/TLSを使用すること。第三者による盗聴や中間者攻撃のリスクを避けるためだ。

【要件9】 ◎:Web サイト運営者の連絡先およびガイダンス等、利用者に間違いなく情報を伝える必要のあるページはSSL/TLSで保護すること

緊急時の連絡先・ガイダンスなど、サイト運営者から正しく情報を伝える必要のあるページは、SSL/TLSにする。Webサーバーの正当性を検証できるからだ。

【要件10】 ◎:正規Webサイトのドメイン内設置サーバーの安全性を確認すること

正規Webサイトが利用しているドメイン内に管理状況の悪いサーバー(脆弱性の存在が報告されているソフトウェア等が放置されている、ログの監視が行われていないなど)が設置されていないことを定期的に確認する。犯人に侵入されて、同じドメイン内にフィッシングサイトを作られることを防ぐためだ。

以下は優先度が少し下がる対策だが、パスワードの強化を利用者に促す、脅威の状況を表示するなど、できれば取り組みたい対策だ(詳しくは前述の「フィッシング対策ガイドライン2015年度版」を参照)。

【要件11】 ○:認証システムが許容するポリシーを利用者に示すこと

【要件12】 ○:正規サイトの全てのページに利用者に対する脅威の状況を表示すること

【要件13】 △:認証画面には利用者個別のマーク等を表示できるようにすること

目次へ戻る

フィッシング抑制3:フィッシング詐欺被害を拡大させないための対策

次はフィッシング詐欺の被害を拡大させないために、サービス事業者が行うべき対策だ。

【要件14】 ◎:利用者にパソコンを安全に保つよう、注意を促すこと

以下の注意項目を利用者に伝える。

- WindowsなどのOSやWebブラウザー、アプリケーションソフトは、最新の状態に保つ

- FlashやJavaなどのプラグインソフトをアップデートし、常に最新の状態を保つ

- セキュリティ対策ソフトをインストールし、機能を有効にして最新状態に保つこと

- フィッシング対策に有効なツールを活用すること

- 発行元不明のソフトウェアはインストールしないこと

以下の3項目は、Webサイト内でポイント・アイテム・口座の現金などを管理する場合の対策だ。

【要件15】 ◎:資産の移動を実行する前に、複数要素認証を要求すること

【要件16】 ◎:資産の移動に限度額を設定すること

【要件17】 ◎:資産の移動時に利用者に通知を行うこと

ワンタイムパスワードなどの第2認証を求める、1回の操作・1日あたりの上限を設定する、資産を移動したらメールなどで通知をする、という3ポイントが重要だ。ネットバンキングだけでなく、ポイントやクレジットカード利用、オンラインゲームでのアイテムなども対象だと考えよう。

続いて、一定のアクセス制限をかけることで、フィッシングを防止する対策だ。優先度は落ちるものの、導入すればフィッシングの抑制につながるので検討したい。

【要件18】 ○:正規Web サイトにアクセス可能な端末を制限すること

【要件19】 ○:携帯電話によるサービス利用は利用者の選択制とすること

【要件20】 ○:登録情報を変更するページへの移動には再度認証を要求すること

【要件21】 ○:重要情報の表示については制限を行うこと

【要件22】 ○:パスワードのブラウザーへの保存を禁止すること

ログインするタイプのサイトで欠かせないのは、要件23の「アクセス履歴の表示」だろう。

【要件23】 ◎:アクセス履歴の表示

接続時刻、時間、アクセス元IPアドレスを記録して表示し、不正なアクセスがないか利用者が確認できるようにする。

以下は認証方法での対策である。複数要素認証にすることでフィッシングは抑制できるものの、利用者の利便性との兼ね合いもあるので難しいところかもしれない。

【要件24】 △:特別な認証方法を採用する場合には、その方式に特有の脆弱性対策を行うこと

【要件25】 ○:正規サイトログイン時の認証には複数要素認証を利用すること

目次へ戻る

フィッシング抑制4:ドメイン名、組織的な対応体制の整備、利用者への啓発活動

フィッシングを抑制するための対策としては、ドメイン名も大切だ。

【要件26】 ◎:利用者の認知しているサービス事業者名称から連想されるドメイン名とすること

サービス名や企業名から連想されるドメイン名にすること。また「com」「org」「net」など国に依存しないドメイン名はできるだけ避け、「co.jp」など利用者に信頼を与えるドメインにすることが望ましい。

また、類似ドメインを取得しておくことも大切だ。フィッシングの犯人に似たドメインを取得されると詐欺に使われてしまう危険性があるからだ。あわせてドメイン名をできるだけ周知することも大切になる。

【要件27】 △:類似ドメイン名を登録しておくこと

【要件28】 ◎:使用するドメイン名と用途の情報を利用者に周知すること

【要件29】 ○:ドメイン名に見た目が紛らわしい文字を含めないこと

要件30から要件35までは、企業やサービス事業者の体制強化だ。フィッシング詐欺に対応できる組織編制、報告窓口の設置、行動計画の立案、情報収集、偽サイト閉鎖要請の準備といった内部での体制を準備しておく。後述の「フィッシング詐欺被害が発生してしまった際の対策」も参考にしてほしい。

【要件30】 ◎:フィッシング詐欺対応に必要な機能を備えた組織編制とすること

【要件31】 ◎:フィッシング詐欺に関する報告窓口を設けること

【要件32】 ◎:フィッシング詐欺発生時の行動計画を策定すること

【要件33】 ◎:フィッシング詐欺および対策に関わる最新の情報を収集すること

【要件34】 ◎:フィッシングサイト閉鎖体制の整備をしておくこと

【要件35】 ○:フィッシングサイトアクセスブロック体制の整備をしておくこと

要件36と要件37は、利用者への啓発と通信手段の準備だ。利用者への啓発は、ガイドラインの後半にまとめられているので、それを基に自社サイトなどで伝えていきたい。

【要件36】 ◎:利用者が実施すべきフィッシング詐欺対策啓発活動を行うこと

【要件37】 ◎:フィッシング詐欺発生時の利用者との通信手段を整備しておくこと

目次へ戻る

迅速な検知:フィッシング詐欺被害の発生を迅速に検知するための対策

企業やサービス事業者側で、フィッシング詐欺の発生をある程度は検知することも可能だ。

【要件 38】 ○:Web サイトに対する不審なアクセスを監視すること

サーバーやファイアウォールなどのログを監視し、ログインの失敗が多発するなど不審なアクセスを監視する。また国外からのアクセス、通常とは異なるエリアからのアクセスを監視することも大切だ。

【要件 39】 △:フィッシング詐欺検出サービスを活用すること

優先度は低いものの、インターネット上の不正活動を24時間体制でモニタリングする商業サービスもあるので導入を検討してもいいだろう。

目次へ戻る

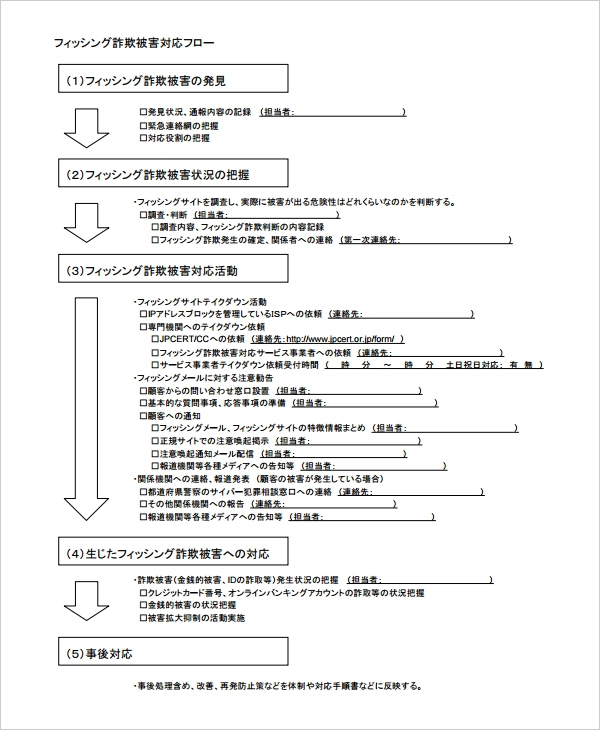

発生後の対応:フィッシング詐欺被害が発生してしまった際の対策

下の画像は、フィッシング詐欺被害が発生した場合の対応チャートだ。被害状況を把握し、できれば詐欺サイトを閉鎖させるテイクダウン活動に取り組みながら、利用者への注意勧告を行う。その後に関係機関への連絡・報道発表を行い、被害対応という順番になる。

フィッシング詐欺被害対応フロー(「フィッシング対策ガイドライン2015年度版」による)

1. フィッシング詐欺被害状況の把握

フィッシングサイトを調査して、実際に被害が出る危険性がどのくらいなのかを判断する。

2. フィッシングサイトテイクダウン活動

フィッシングサイトが属しているIPアドレスブロックを管理しているプロバイダー、サーバー業者に連絡を取り、テイクダウン(閉鎖)を要求する。もしくは国内においてはJPCERT/CCにフィッシングサイトのテイクダウン依頼をすることが可能だ。フィッシング詐欺被害対応サービス事業者を利用する方法もある。

3. フィッシングメール注意勧告

利用者からの問い合わせ窓口を設置し、直接利用者と接する担当員に対応方法・手順などを周知徹底しておく。「フィッシングとは何か」「コンピューターウイルスではないのか」「今後はどうしたらよいのか」といった基本的な質問事項はサイトにまとめておくといいだろう。あわせてフィッシングサイトにアクセスしないように注意を促す。メールによる通知に加え、正規サイトでの掲示、報道機関等各種メディアへの告知等、複数の伝達経路を用いること。

4. 関係機関への連絡、報道発表

警察、関係官庁への連絡を行う。迅速な注意喚起として報道発表を利用することも考えるべきだが、便乗詐欺の原因になることもあるので慎重に検討したい。

5. 生じたフィッシング詐欺被害への対応

利用者からの被害報告、フィッシングメール報告などから詐欺被害(金銭的被害、IDの詐取等)の発生状況を把握する。クレジットカード番号、オンラインバンキングアカウントの詐取等、金銭的被害の発生する危険性があれば、被害拡大抑制のための活動を実施すること。

以上が事後の対応となる。事後の対応で最も重要なのはスピードだ。利用者にできるだけ早く注意喚起を出すこと、被害に対していち早く対応すること、早急にテイクダウンに取り組むこと、この三つに全力で取り組みたい。

このガイドラインは、要件の数が多く、全てに一気に対応するのは難しいだろう。まずは自社のサービス・自社のサイトとメールが、どのぐらい要件をクリアしているかチェックしよう。そのうえで、クリアできていない要件を書き出し、優先度の高いものから取り組むことを勧めたい。

フィッシングサイト・フィッシングメールの被害は、今後も続くことが予想される。標的型攻撃の手段としてサイバー攻撃にも利用されているので、真剣にフィッシング対策に取り組んでほしい。

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。