【お知らせ】がんばる企業応援マガジン最新記事のご紹介

【被害】ファイルを暗号化し「元に戻すには金を払え」。企業でも感染事例あり

ランサムウェア(Ransomware)とはファイルを暗号化して読めなくし、犯人が「元に戻すには金を払え」と言ってくる脅迫型マルウェアのこと。ファイルを人質に取って身代金(Ransom)を要求してくる不正プログラムだ。2013年ごろにヨーロッパを中心として被害が出ていたが、日本国内でも2015年から被害が増えている。

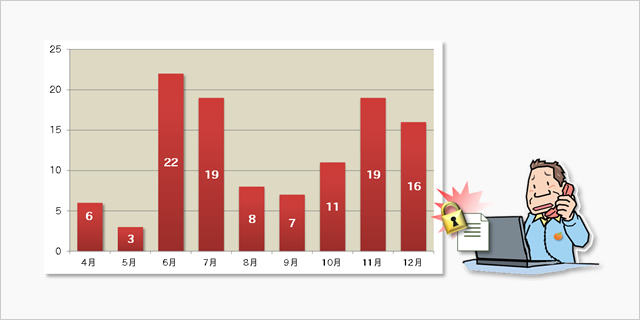

IPAによるランサムウェアに関する2015年度相談件数の推移。2015年6月以降増えている。

上のグラフは情報処理推進機構(IPA)によるランサムウェア相談件数で、2015年6月ごろから相談が増えている(IPAによる注意喚起、2016年1月の呼びかけ「ランサムウェア感染被害に備えて定期的なバックアップを」による)。またトレンドマイクロによれば法人でのランサムウェア被害報告も増えており、2015年7月から9月の3カ月で230件の被害報告があった。半年前に比べて6倍以上の増加となっている(トレンドマイクロセキュリティブログ「すぐ役立つ!組織で行うべきランサムウェア対策」による)。

参照:IPA:2016年1月の呼びかけ「ランサムウェア感染被害に備えて定期的なバックアップを」

トレンドマイクロセキュリティブログ「すぐ役立つ!組織で行うべきランサムウェア対策」

2015年12月には「TeslaCrypt(テスラクリプト、CrypTeslaとも呼ばれる)」の被害が多数出た。暗号化したファイルの拡張子を「.vvv」にすることから、通称「.vvvウイルス」として話題になった。複数のセキュリティ企業が国内での被害を報告しているほか、筆者に寄せられた情報では「中堅・中小企業向けのサポートコールセンターで、1日400件の相談のうち平均5件程度がランサムウェアの被害相談だった(2015年12月第1週)」という報告もある。

これとは別に、以前からある有名なランサムウェア「CryptoWall(クリプトウォール)」や、日本語による脅迫文もあった「TorrentLocker(トレントロッカー)」の被害も確認されている。

TeslaCryptの感染例。JPEG画像が暗号化され「.vvv」という拡張子になっている(トレンドマイクロによる)。

いずれの場合も、感染するとパソコンに保存してある各種ファイルが暗号化されてしまう。オフィスなどの文書ファイルや画像・動画ファイルが読めなくなる。上の画像はトレンドマイクロによる感染報告例で、「TeslaCrypt」によってJPEG画像ファイルが「.vvv」という拡張子にされてしまい、読めなくなった状態だ。またネットワークドライブや共有フォルダーも暗号化される場合がある。

暗号化されたあとに、ランサムウェアは脅迫文を表示する。ファイルを元に戻すには金を払えと脅すもので、多くはビットコインでの支払いを求めてくる。犯人が追跡されにくいように、匿名通貨であるビットコインを使っているのだ。

目次へ戻る

【感染ルート】メール添付ファイルと改ざんサイト閲覧での2パターンで感染

ランサムウェアの感染ルートは主に二つある。メール添付ファイルを開いて感染するパターンと、改ざんされたサイトを閲覧して感染するドライブバイダウンロードによるものだ。

<ランサムウェアの感染ルート>

メール添付ファイルによる感染

メールに添付されたZIP形式の圧縮ファイルを開いて感染してしまうパターン。2015年12月には「Invoice(送り状)」「BILL(請求書)」などのタイトルで、ランサムウェアに感染させるメールが大量に出回った。IPAによれば、圧縮ファイルの中にランサムウェアをダウンロードさせるファイルが含まれており、このファイルを開いてしまうと感染する。

改ざんサイト閲覧での感染

Webサイトを開いただけで感染する「ドライブバイダウンロード」のパターン。国内を含む正規サイトが改ざんされ、閲覧者にランサムウェアを感染させようとする。閲覧者のソフト(Java、Flash、ブラウザー、OSなど)が古い場合、脆弱性を攻撃されてランサムウェアに感染してしまう。2015年12月には、このパターンで「CryptoWall」などの感染が確認されている。

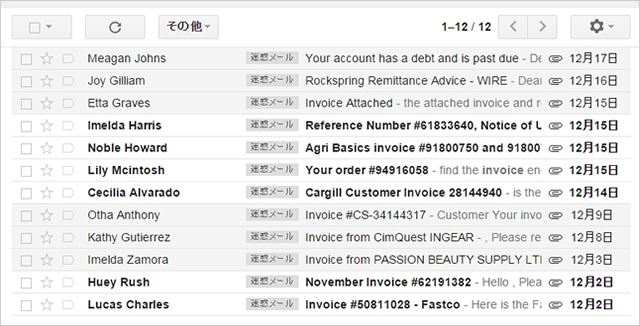

筆者のGmail迷惑フォルダにも、ランサムウェアと思われるウイルス添付メールが届いていた。

この二つのうち、企業での被害が多いと思われるのがメール添付ファイルによる感染だ。上の画像は筆者のGmailの迷惑メールフォルダーだが、毎日のように「Invoice」と書かれた英文メールが届いており、全てGmail(Google)側が「ウイルスの可能性あり」と判断して警告を出している。英文メールのやり取りが多い企業では、間違って開いてしまうパターンがありそうだ。

目次へ戻る

【対策】「周到なバックアップ」と「ソフトのアップデート」

ランサムウェアの被害に遭った場合はどうしたらいいのだろうか。まずやるべきは情報収集だ。暗号化の症状、拡張子、脅迫文の表示などから、感染したランサムウェアの種類を特定する。そのうえで「ランサムウェアの名前」+「復号」というキーワードで検索し、ファイルを復活させる方法があるか探してみる。

古いバージョンのランサムウェアの場合、セキュリティ企業や研究者によって復号=元に戻す方法が判明している場合がある。例えば2015年12月に流行した「TeslaCrypt」の場合、ソフトバンク・テクノロジーの辻伸弘氏が個人ブログで復号の方法を紹介している。ファイルを復活できる保証はないが、チャレンジする価値はあるだろう。

(n)inja csirt(辻伸弘氏のブログ):TeslaCrypt(vvvウイルス)によって暗号化されたファイルの復号手順メモ

それでも復活させることができない場合は、ファイルを諦めるか、脅しに屈して犯人に金を払うかの二択になる。お金を払ったとしてもファイルが復活する保証はないうえに、「脅せば金を払う企業」だとして今後も狙われる可能性がある。そのため金を払わないのがベストだが、どうしても重要なファイルがある場合は、各企業の判断になるだろう。

このようにランサムウェアに感染した場合は窮地に陥るので、感染しないための対策と万が一感染した場合のためにバックアップを取ることが重要になる。ランサムウェア対策をまとめておこう。

<ランサムウェア対策>

周到なバックアップ、特に「ネットワークから隔離したバックアップ」を

ランサムウェアに感染しても、ファイルのバックアップがあれば最悪の事態は防げる。そのためバックアップを取ることが重要だが、注意点もある。それは「ネットワークから隔離したバックアップ」を取ることだ。というのはランサムウェアでは、パソコンに接続したドライブのファイルが全て暗号化されてしまうほか、ネットワークドライブも暗号化される危険性があるからだ。そのため以下の注意点を守りたい(IPAによるバックアップの留意事項)

【バックアップの留意事項】

(IPA:2016年1月の呼びかけ「ランサムウェア感染被害に備えて定期的なバックアップを」による)

- バックアップに使用する装置・媒体は、バックアップ時のみパソコンと接続する

- バックアップに使用する装置・媒体は複数用意し、バックアップする

- バックアップから正常に復元できることを定期的に確認する

具体的にはUSBメモリーやDVD-Rを使うか、外付けHDDではバックアップ時のみ接続して、普段はパソコン・ネットワークに接続しないでおく。

また定期的なバックアップのためには、自動化処置も必要だ。大塚商会でもバックアップを自動化するソリューションを提供しているので参考にするといいだろう。

バックアップ・災害対策(BCP)

バックアップ(取り扱いソリューション・製品情報)

OSおよびソフトウェアを常に最新の状態に保つ

改ざんサイト閲覧でのマルウェア感染などを防ぐために、OSや各種ソフトウェアのバージョンを常に最新にすることが大切だ。社内のシステム上、最新版への一斉アップデートが難しい場合もあるだろうが、脆弱性が残っているソフトウェアでは感染が起きる可能性が高い。できるだけ一斉アップデートする、できないシステムはウェブ利用に制限をかけるなどの処置が必要だ。

参照:ワンコイン・ビジネスセキュリティサービス2「クライアント管理」

ウイルス対策・検知システム・ファイアウォールなどのセキュリティを強化する

ランサムウェアに限ったことではないが、ウイルス対策ソフトやファイアウォールなど、社内のセキュリティを強化することが大切だ。中堅・中小企業では、担当者が兼任のためにセキュリティに手が回らないことがあるが、その場合はアウトソーシングを検討すべきだろう。大塚商会では下記のような中堅・中小企業向けのソリューションを用意している。

インターネットの安全対策

ウイルス対策

最後に従業員向けのセキュリティ教育も重要だ。特にメール添付ファイルを安易に開かないことを徹底させたい。添付ファイルを開く前に「メールアドレスは本当に取引先のものか」「本当に必要な添付ファイルか」「文面におかしいところはないか」をチェックし、少しでも不安があれば電話で先方へ確認するぐらいの周到さが必要になる。以前の『企業のITセキュリティ講座』記事「標的型攻撃メールの傾向と対策」も参考にしてほしい。

企業のITセキュリティ講座:標的型攻撃メールの傾向と対策

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。