【お知らせ】がんばる企業応援マガジン最新記事のご紹介

第1位は日本年金機構などが被害に遭った「標的型攻撃による情報流出」

情報処理推進機構(IPA)が、2015年のセキュリティ脅威をまとめた「情報セキュリティ10大脅威2016」の詳細を発表した。2015年は企業や組織を狙う大規模なサイバー攻撃が多数あり、テレビ・新聞でも大きく取り上げられた。IPAでは10大セキュリティ脅威を「組織」と「個人」に分けて発表しているが、そのうち企業や自治体などの「組織」のトップ5を中心に、被害の実態・手口、そして対策を見ていきたい。

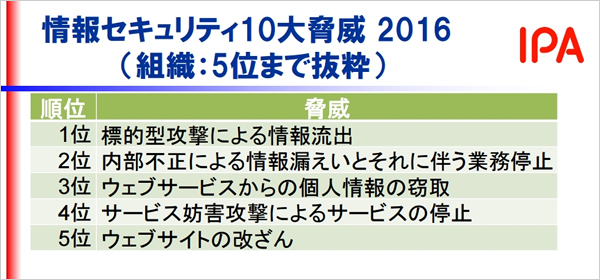

IPA:「情報セキュリティ10大脅威2016」

情報セキュリティ10大脅威2016(組織)の上位五つ(IPAによる)

1位:「標的型攻撃による情報流出」

第1位はメディアを大きく騒がせた日本年金機構の流出をはじめとした「標的型攻撃による情報流出」だ。2015年5月に起きた日本年金機構の125万件もの情報流出は、公的機関からの流出では史上最大であり、国民の個人情報が大量に漏れるという最悪の事態となった。

また同時期に複数の企業・自治体が狙われた。標的型攻撃を受けたと発表されたものだけでも10組織以上あり、実際にはそれより多くの組織が日本年金機構と同じ手口の標的型攻撃を受けていたと思われる。明らかに日本をターゲットにしたサイバー攻撃・スパイ行為であり、企業や自治体が持っている情報を盗み取ろうとしていた。

標的型攻撃による情報流出(IPAによる)

●手口

日本年金機構などが狙われた一連の事件では、添付ファイル付きのメールを開かせてマルウェアに感染させ、内部からファイルを盗み出す手口だった(ばらまき型)。IPAではこのほかに、「やりとり型」のメールでの感染、関係者がよく見るサイトを改ざんして訪問者をマルウェアに感染させる「水飲み場型」があるとしている。

ターゲットは大企業や自治体だけでなく、中堅・中小企業も狙われている。と言うのは関連企業や下請け企業を狙って侵入し、そこから本丸である大企業や自治体を狙ってくるからだ。IPAでは「業種や会社規模に関係なく狙われる可能性がある」としている。

●対策

経営者層では感染後の体制準備・予算の確保、システム管理者ではアクセス制限・ネットワーク監視、社員ではセキュリティ教育・情報保管のルール徹底などが基本となる。IPAでは「標的型攻撃は、組織の入口で見破り、排除できることが望ましい。しかし、100%防御することは不可能なため、組織内部に侵入されることを前提に、侵入されたことに早く気づく、情報資産を外部送信させないなどの対策で『多層防御』することが重要である」としている。

参考: IPA「『高度標的型攻撃』対策に向けたシステム設計ガイド」の公開

目次へ戻る

2位・3位:「内部不正による情報漏えい」と「ウェブサービスからの個人情報の窃取」

2位は「内部不正による情報漏えいとそれに伴う業務停止」、3位は「ウェブサービスからの個人情報の窃取」で、いずれも以前からあるセキュリティ脅威ではあるものの、2015年に大きな被害が出たことから上位に選ばれている。

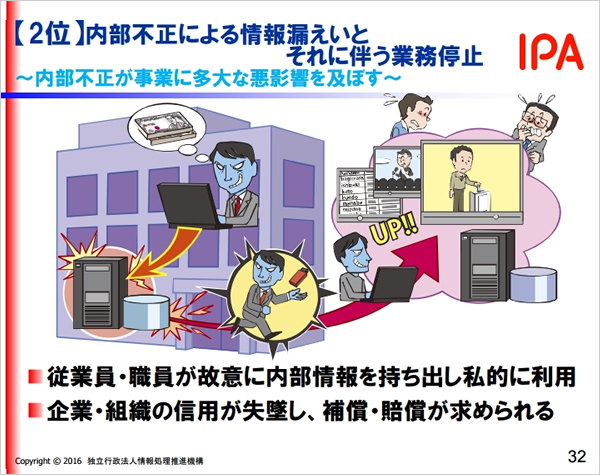

2位:「内部不正による情報漏えい」

2015年には内部不正の問題もいくつか起きた。2015年12月に発覚した大阪・堺市の事件では、市の職員が有権者68万人の個人情報を持ち出し、民間のレンタルサーバーに置いていた。2015年4月に起きた資産運用会社ネットサービスの情報漏えいでは、約1万2000件の個人情報が持ち出され名簿販売業者に持ち込まれている。一昨年は大手教育関連企業からの流出が問題になったが、同様の事件は繰り返し起きている。

内部不正による情報漏えいとそれに伴う業務停止(IPAによる)

●手口

組織内部の権限を持つ職員や離職者が悪意を持ち、内部情報を外部に持ち出し、販売したり、私的に利用したりする。犯人の動機としては、処遇の不満(業務多忙、給与や賞与)、個人的な復讐や金銭目的などがある。

●対策

原因の一つとして、必要以上のアクセス権限を付与していたり、システム操作記録が不十分・監視をしていないなどの問題がある。そのためアカウントや権限の管理・定期監査、システム操作の記録・監視が重要だ。IPAでは「内部不正は事業継続に悪影響を及ぼすので、組織一丸となって積極的に対策を取るべき」だとしている。

3位:ウェブサービスからの個人情報の窃取

悪意のあるハッカーによる攻撃で、ウェブサービスから個人情報が盗み取られる事件も多発した。日本国内ではSQLインジェクション攻撃(ウェブサイトなどで使われているデータベースをアプリケーションの不備を突いて攻撃する手口)によって、組織や企業からの情報流出が起きている。また海外では、不倫専門の出会い系 SNS「アシュレイ・マディソン」が攻撃され、3200万人の会員のアカウント情報やログイン情報などが漏えいする事件もあった。

ウェブサービスからの個人情報の窃取(IPAによる)

●手口

独自に開発したウェブアプリケーションの脆弱性を突かれるもの(SQLインジェクションなど)、オープンソースや市販のソフトウェアの脆弱性を突くものの二つがある。後者は脆弱性が判明すると、多くの対象を攻撃できるためターゲットになりやすい。特にOSやミドルウェア等のサーバーソフトウェアに存在する脆弱性を悪用された場合、サーバー内に保存していた情報を窃取される。

●対策

セキュアなウェブサービスの構築すること、OS・ソフトウェアの更新が随時行える仕組み作り、WAF・IPSを導入することなどが対策となる。ユーザーに登録させる個人情報を最低限に絞ることも対策の一つとなるだろう。

目次へ戻る

4位・5位:「サービス妨害攻撃によるサービスの停止」と「ウェブサイトの改ざん」

4位は「サービス妨害攻撃によるサービスの停止」では、アノニマスなどのハッカー集団が政治的主張のために、日本の省庁・企業に対してDDoS攻撃を行った。5位は「ウェブサイトの改ざん」で、マルウェアの感染ルートとしてだけでなく政治的主張にも利用されている。

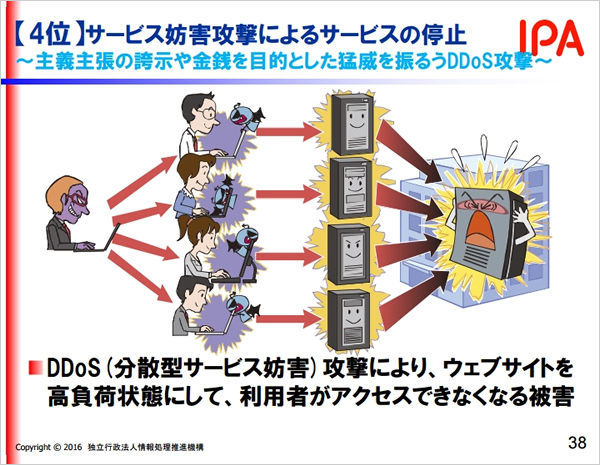

4位:「サービス妨害攻撃によるサービスの停止」

アノニマスなどが、省庁や企業などのサービスを停止させる攻撃を複数回行った。イルカ漁などに対する政治的主張で、日本の省庁や企業・情報サイトなどが攻撃されている。2015年11月には厚生労働省がDDoS攻撃を受け、3日間ウェブサイトを停止する事態になっている。また複数の金融系企業へDDoS攻撃が行われ、ビットコインによる支払いを要求するメールが届く事件も起きている。政治的主張だけでなく、企業への恐喝事件にも発展した。

サービス妨害攻撃によるサービスの停止(IPAによる)

●手口

データを大量に送り付けて処理不能にするDDoS攻撃(分散型サービス妨害攻撃)。マルウェア感染したPCを踏み台にする「ボットネットによる攻撃」、送信元を標的組織のサーバーに詐称し応答結果を標的の組織に大量に送り付け負荷をかける「リフレクター攻撃」、標的組織のランダムなサブドメインへ問い合わせ、ドメイン名の権威DNSサーバーに負荷をかける「DNS水責め攻撃」などがある。またDDoSを代行するサービスを利用し金銭を払うことで攻撃を行うこともある。

●対策

DDoS攻撃の対策は企業だけでは難しく、IPSやクラウドサービスの利用が必要になる。DDoS攻撃の影響を緩和するサービスの利用、通信制御(DDoS攻撃元をブロック)、システムの冗長化などの軽減策といったことが必要だ。サイト停止時の告知手段として、代替サーバーの準備もしておくべきだろう。

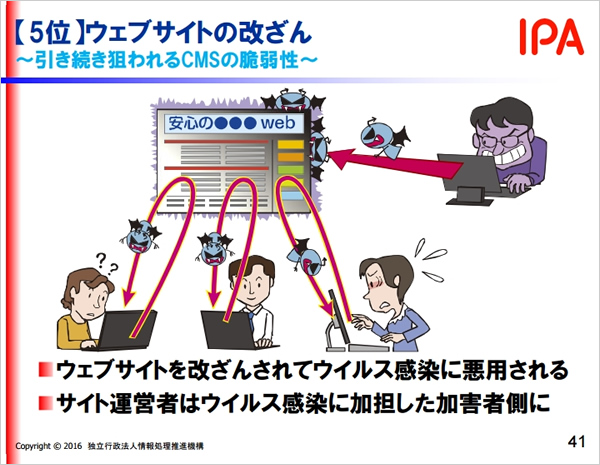

5位:「ウェブサイトの改ざん」

ウェブサイトの改ざんによるマルウェア感染も多数起きた。特にブログや企業サイトなどで使われるCMS(コンテンツマネジメントシステム)での被害が目立った。最もよく使われているWordPressでは、プラグインの脆弱性を突いた改ざん被害が繰り返し起きている。また管理されずに放置されているウェブサイトが、DDoS攻撃の踏み台にされる事件も起きている。中堅・中小企業のウェブサイトではWordPressなどのCMSがよく使われているため、侵入や改ざんが行われていないか注視すべきだ。

ウェブサイトの改ざん(IPAによる)

●手口

ソフトウェアの脆弱性を突いた侵入・改ざんが目立つ。OS・ミドルウェア等のサーバーソフトウェアや、WordPressなどのCMS、および利用されるプラグインの脆弱性を悪用してくる。またリモート管理用のサービスから侵入されたり、設定不備を突いてマルウェアのアップロードが行われた事例もある。

●対策

「OS・サーバーソフトウェアの更新」「サーバーソフトウェアの設定の見直し」「ウェブアプリケーションの脆弱性対策」「アカウント・パスワードの適切な管理」「改ざん検知ソフトウェアの利用」などがある。OSやサーバーソフトウェア、CMSのアップデートだけでなく、利用しているプラグインがアップデートされているかどうかチェックすべきだ。

目次へ戻る

対策まとめ:被害や手口は変わっても基本的なセキュリティ対策は変わらない

このように2015年は、企業などの組織にさまざまなセキュリティ脅威が襲い掛かった年だった。大きな事件が起きるたびに、メディアや情報サイトでは危機が叫ばれ、「対策はこうせよ」「新しいシステムを導入せよ」という記事が出る。しかしながら新しい事件が起きていても、基本的なセキュリティ対策は変わらない。

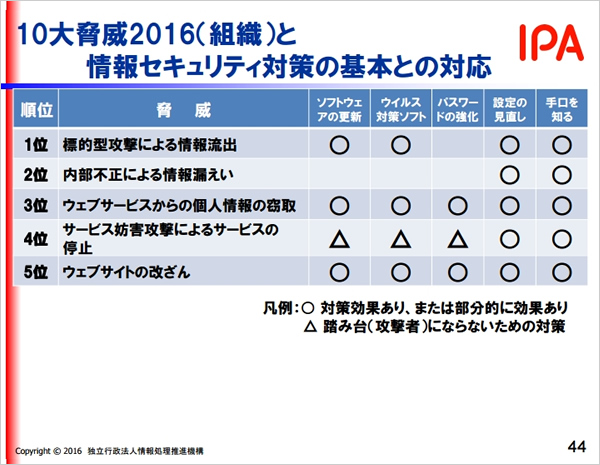

IPAでは「10大脅威の順位は毎年変動するが、基本的な対策の必要性は長年変わらない」として、以下の五つの対策をまとめている。

10大脅威2016(組織)と情報セキュリティ対策の基本との対応(IPAによる)

対策はとてもシンプルだ。

- ソフトウェアの更新

- ウイルス対策ソフト

- パスワードの強化

- 設定の見直し

- 手口を知る

当たり前の対策ではあるが、実行できていない企業が多いのだ。セキュリティ脅威への特効薬はなく、以前からある対策を地道に実行すること、五つのポイントを組織全体が取り組むことが大切だ。

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。