【お知らせ】がんばる企業応援マガジン最新記事のご紹介

【警察庁不正アクセス認知件数と手口】件数ベースでは大幅減少も検挙者は増加

2015年(1月1日から12月31日)の不正アクセス発生状況が3月24日に発表された(平成27年における不正アクセス行為の発生状況等の公表について)。警察庁・総務省・経済産業省による統計をまとめたものだ。この発表資料では、警察庁・IPA・JPCERTコーディネーションセンターによる報告があるが、ここでは検挙ベースでの警察庁の統計と、企業での被害中心のIPAの統計をまとめ、企業で取るべき対策を見ていきたい。

参照:平成27年における不正アクセス行為の発生状況等の公表について(PDF文書)

・不正アクセス件数:前年よりも大幅に減少

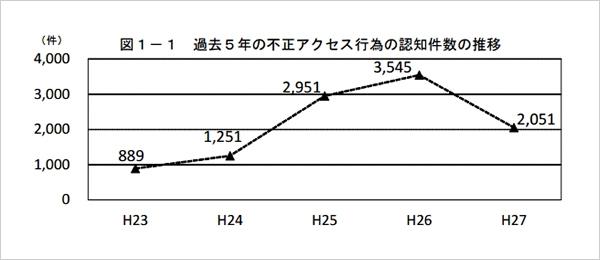

まず警察庁が認知した不正アクセス件数の推移は以下のとおりで、2015年は2,051件と前年の3,545件に比べて大幅に減少した。

警察庁による過去5年の不正アクセス行為の認知件数の推移

減少した理由としては、LINE乗っ取り騒ぎが落ち着いたことがある。前年の2014年には、パスワードリスト攻撃が原因と思われるLINEの乗っ取りが多発した。しかしLINE側の対策が充実したことで乗っ取り騒ぎは大幅に減少し、それにより不正アクセスの件数も減ったと思われる。

・検挙件数:事件数・人数共に5年間で最多

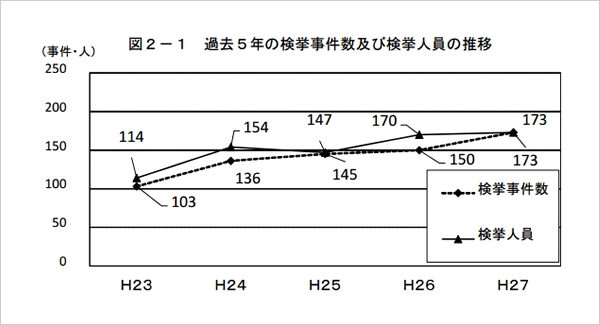

それに対して検挙人数は増えている。2015年の検挙事件数は173件、検挙人員は173人で、過去5年間で最も多くなった。

警察庁による過去5年の検挙事件数と検挙人員の推移

これは警察による積極的な捜査が実を結んだと言えるだろう。不正アクセスの認知のきっかけ(端緒)をまとめた数字を見ると、「警察活動」が516件で、前年の119件より大幅に増えている。警察庁と各都道府県警察による不正アクセスへの取り組みが進んだ結果だ。

・不正アクセス後の行為:インターネットバンキング不正送金が圧倒的に多い

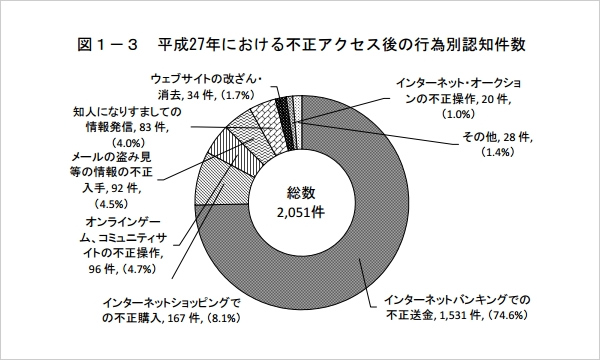

不正アクセス後に行われた行為をまとめたのが下の図だ。インターネットバンキングでの不正送金が74.6%を占めている。

警察庁による不正アクセス後の行為別認知件数

インターネットバンキング不正送金の件数は、前年の1,944件に比べて1,531件と減少してはいる。しかし2015年中の被害額は約30億7,300万円と史上最悪を記録しており、企業での被害は増加している。信金・信組、農協や労金での被害も出ており、中堅・中小企業もインターネットバンキング不正送金被害に警戒する必要がある。

・不正アクセス行為の手口:パスワードの管理の甘さ・不正行為が目立つ

不正アクセスの手口では、他人のパスワードなどを不正に利用する「識別符号窃用型」が331件、「セキュリティホール攻撃型」が1件となっている。この「識別符号窃用型」での手口で上位五つは以下のとおりだ。

- 利用権者のパスワードの設定・管理の甘さにつけ込んだもの: 117件(35.3%)

- インターネット上に流出・公開されていたもの: 57件(17.2%)

- 識別符号を知り得る立場にあった元従業員や知人等によるもの:51件(15.4%)

- 言葉巧みに利用権者から聞き出したまたはのぞき見したもの:46件(13.9%)

- フィッシングサイトにより入手したもの:24件(7.3%)

全体の約35%がパスワードの設定・管理が甘いことが原因であり、管理者や利用者がパスワードをきちんと設定すれば被害は防げたことになる。また「インターネット上に流出・公開されていたもの」が57件と2番目に多く、これも管理者の設定不備が原因だと言えるだろう。不正アクセスの原因の多くは、管理者の意識の甘さやうっかりミスが原因であることを覚えておきたい。

目次へ戻る

【IPA不正アクセス届出状況と手口】パスワード不備など管理者の意識の甘さが原因に

警察庁の不正アクセス統計が利用者側の被害ベースであるのに対し、IPAの不正アクセス届出状況は、企業や団体のサーバーへの不正アクセスの報告が中心になっている。

・IPAに対する不正アクセス届出件数と手口:前年に比べて減少

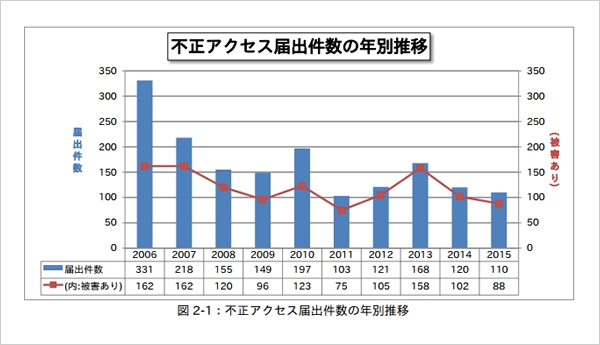

IPAへの2015年の不正アクセスに関する届出件数は110件で、前年の120件に比べて減少した。2013年以降、減少傾向にある(グラフ出典:IPA コンピューターウイルス・不正アクセスの届出状況および相談状況[2015年第4四半期(10月~12月)])。

IPAによる不正アクセス届出件数の年別推移

手口を攻撃行為でまとめると以下のようになる。1件の届け出は複数の攻撃行為があるため、届出件数とは一致せず総計は160件となっている。

ア:侵入行為 118件(事前調査4件、侵入行為61件、ファイル等の改ざん27件、プログラムの設置やトロイの木馬の埋め込み等16件、資源利用4件、バックドア作成2件など)

イ:サービス妨害攻撃 11件

ウ:その他 31件(なりすまし24件、ソーシャルエンジニアリング1件など)

最も多い「侵入行為」は、パスワード推測、セキュリティホールを利用した攻撃、システムの設定内容を利用した攻撃などが当てはまる。パスワードの設定の甘さや、ソフトウェアアップデートを怠ったことが原因だ。管理者の意識の甘さが、不正アクセスを許していると言ってもいいだろう。

・原因別分類:IDやパスワードの不備によるものが多い

不正アクセスを許した問題点・弱点を、IPAがまとめたのが下の分類だ。

ア:ID、パスワード管理の不備によると思われるもの:35件

イ:古いバージョンの利用や、パッチ・必要なプラグイン等の未導入によるもの:15件

ウ:DoS 攻撃:11件

エ:設定の不備(セキュリティ上問題のあるデフォルト設定を含む)によるもの:6件

オ:原因不明:16件

これについてIPAでは「パスワードの使い回しやフィッシング、初期値のままでの利用など、アカウント所有者のパスワード管理の隙を狙った攻撃が多い」と分析している。ここでもパスワードの設定が甘い、初期設定をそのまま使うなどの管理者の意識の甘さが大きな原因になっている。

ただし「原因が不明なケースも依然として少なくはなく、手口の巧妙化により原因の特定に至らない事例が多い(IPA)」ことから、攻撃者側が高度な手口を使っていることもうかがえる。

・被害内容の分類

実際に被害に遭った内容による分類は下記のとおりだ(1件の届け出で複数の項目に該当するものがあるため件数とは一致しない)。

ア:踏み台として悪用:33件

イ:オンラインサービスの不正利用:16件

ウ:ホームページ改ざん:14件

エ:サービス低下:13件

オ:データの窃取や盗み見:12件

踏み台として悪用される場合や、ホームページ改ざんによるドライブバイダウンロード攻撃などでは、企業が被害者になるだけでなく攻撃者に加担することにもなってしまう。自社の被害だけでなく、Webサイトを訪れる顧客などにも被害が出ることから、不正アクセス対策はより厳重に行うべきだ。

目次へ戻る

【不正アクセス全体の傾向と対策】パスワード強化と脆弱性対策で多くの被害は防げる

警察庁とIPAによる2015年不正アクセス統計の全体的な傾向と、実行すべき対策を見てみよう。

ID・パスワードの不備が今でも大きな原因

不正アクセスと言うと、攻撃者側の高度な手口を想像してしまいがちだが、実際には管理者側のIDやパスワードの管理の甘さが原因になっている。推測しやすい単純なパスワードを使っている、使い回しているなどの原因で、不正アクセスの被害に遭っているのだ。パスワード管理をしっかりするだけでも、不正アクセスを軽減する効果がある。

脆弱性対策が不可欠

不正アクセスの侵入手口として脆弱性やセキュリティホールへの攻撃も多い。脆弱性はゼロデイ攻撃を除けば、ソフトウェアのアップデートで解決できるものであり、管理者の意識の甘さの現れと言えるだろう。ソフトウェアアップデートを必ず行うこと、社内の事情でアップデートできない場合には軽減対策を導入することなどが大切となる。

企業でのインターネットバンキング被害増大

インターネットバンキング被害が多くなっている。金銭に直結するものであり、利用者側に落ち度がある場合は補償されてないこともある。特に中堅・中小企業での被害が増えているので、インターネットバンキング不正送金対策をしっかり行う必要がある。企業では電子証明書の導入と、インターネットバンキング専用のパソコン設置が絶対条件であると考えたい。

具体的な対策として、警察庁では以下のようなポイントをまとめている。利用者・管理者共にあらためて対策を実行してほしい。

1. 利用権者の講ずべき措置

パスワードの適切な設定・管理

パスワードを設定する場合には、IDと全く同じパスワードやIDの一部を使ったパスワード等、パスワードの推測が容易なものを避けるほか、複数のサイトで同じパスワードを使用しないなどの対策を講ずる。また、パスワードを他人に教えない、パスワードを定期的に変更するなど、自己のパスワードは適切に管理する。

フィッシングに対する注意

発信元に心当たりのない電子メールやSMSに注意する。また金融機関等が電子メールで口座番号や暗証番号等の個人情報を問い合わせることはなく、これらの入力を求める電子メールは、金融機関等を装ったフィッシングメールであると考えられるため、個人情報は入力しない。

不正プログラムに対する注意

信頼できない電子メールに添付されたファイルは不用意に開かず、信頼できないWebサイト上のファイルはダウンロードしない。また、不特定多数が利用するコンピューターでは重要な情報を入力しない。

さらに不正プログラムへの対策(ウイルス対策ソフトの利用のほか、オペレーティングシステムやウイルス対策ソフトを含む各種ソフトウェアのアップデート等)を適切に講ずる。特にインターネットバンキング不正送金では、原因の多くが不正プログラムの感染によるものと認められることから、セキュリティ対策ソフトやワンタイムパスワードの利用といった金融機関等が推奨するセキュリティ対策を積極的に利用する。

2. アクセス管理者等の講ずべき措置

フィッシングや不正プログラム等への対策

インターネットショッピング、オンラインゲーム、インターネットバンキング等のサービスを提供する事業者は、ワンタイムパスワードの使用等により個人認証を強化するなどの対策を講ずる。

パスワードの適切な設定・運用体制の構築

利用権者のパスワードの設定の甘さにつけ込んだ不正アクセス行為が多発していることから、アクセス管理者は、容易に推測されるパスワードを設定できないようにする、複数のサイトで同じパスワードを使用することの危険性を周知する、定期的にパスワードの変更を促す仕組みを構築するなどの措置を講ずる。

ID・パスワードの適切な管理

ID・パスワードを知り得る立場にあった元従業員による不正アクセス行為が発生していることから、従業員が退職したときや特定のコンピューターを利用する立場でなくなったときには、当該従業員に割り当てていたIDを削除したり、パスワードを変更したりするなどID・パスワードの適切な管理を徹底する。

セキュリティホール攻撃への対応

セキュリティホール攻撃の一つであるSQLインジェクション攻撃(データベース設計の弱点を突くサイバー攻撃)によって個人情報が流出する事案や、Webサーバーの脆弱性に対する攻撃によってWebサイトが改ざんされる事案への対策として、アクセス管理者は、プログラムを点検してセキュリティ上の脆弱性を解消するとともに、攻撃の兆候を即座に検知するためのシステム等を導入し、セキュリティホール攻撃に対する監視体制を強化する。

利用権者の対策を社員に向けて周知徹底するほか、システム管理者があらためてパスワードの点検を行うことが最も重要だ。

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。