【お知らせ】がんばる企業応援マガジン最新記事のご紹介

【具体例】 「日本郵政」「FAX通知」など企業を狙うスパムの文面

企業でのマルウェア感染では、大きく分けて三つの侵入ルートがある。脆弱性を狙ってサーバーを外部から攻撃するパターン、USBメモりなどのメディアを使うパターン、そしてスパム(spam、迷惑メール)によるものだ。

このうち、スパムは古くからある手口ながら、大規模なサイバー攻撃被害の原因となっている。例えば昨年に大きな問題となった日本年金機構の情報流出でも、日本語の標的型攻撃メールを開封したことが感染原因だった。標的型攻撃メールの文面については、以前の記事「標的型攻撃メールの傾向と対策」で取り上げている。

「標的型攻撃メールの傾向と対策」

標的型攻撃メールは特定の企業や組織を狙ったものだが、「バラマキ型」と呼ばれるスパムもある。不特定多数にスパムをばらまき、企業などの感染を狙うものだ。バラマキ型スパムでは、受信者に興味を持たせるメールを送り、添付ファイルを開かせる・URLリンクをクリックさせようとする。心理的に開きたくなる「ソーシャルエンジニアリング」の手法で、マルウェアに感染させようとしているわけだ。

この被害を防ぐには、スパムの文面を知っておき、添付ファイルを開かない・URLをクリックしないことが大切だ。最近流行したバラマキ型スパムのサンプルを見ていこう。

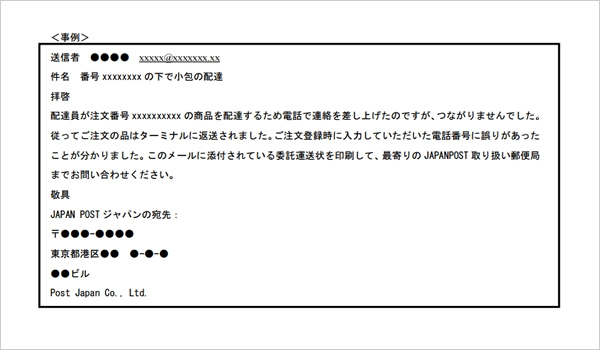

「日本郵政」をかたるスパム

日本郵政をかたるスパム。「JAPAN POST」などの名前で、不在通知を装って添付ファイルを開かせる(日本郵政による注意喚起)。

日本郵政による注意喚起

小包の不在通知を装ったもので、2015年12月ごろ、2016年2月ごろに大量送信されていた。2016年2月上旬には、日本郵政への問い合わせが1日400件以上になるなど、かなり大量に送信されていたようだ。

「配達員が注文番号XXXの商品を配達するため電話で連絡を差し上げたのですが、つながりませんでした。(中略)このメールに添付されている委託運送状を印刷して、最寄りのJAPAN POST取り扱い郵便局までお問い合わせください。」という文面だった。このほかにネット通販業者の名前で、最寄りの郵便局へ問い合わせるようにという文面も見つかっている。

差出人は「日本郵政」「JAPAN POST」などを装っている。ただし実際には郵便や小包の不在通知メールサービスは存在しておらず、明らかなスパムである。

このスパムにはZIP形式の圧縮ファイルが添付されており、セキュリティ各社の分析によればネットバンキング不正送金ウイルス(オンライン銀行詐欺ツール)が含まれていた。ZIP形式の圧縮ファイルを開くと、スクリーンセーバー形式の実行ファイル(拡張子は「.scr」)があり、ダブルクリックでマルウェアに感染してしまう。またファイルをPDF形式の文書に見せかける偽装も行われていた。

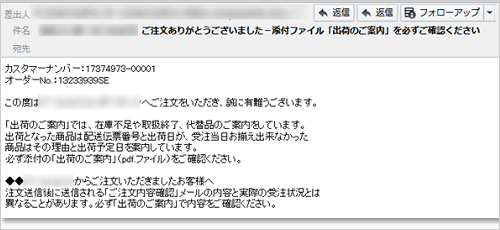

実在の会社を装った注文確認のスパム

注文確認のスパム。Word文書が添付されており、マクロが有効になっているとマルウェアに感染する。

参照:情報処理推進機構(IPA):ウイルス感染を目的としたばらまき型メールに引き続き警戒を

2015年9月・10月に出回った注文確認のスパム。「この度はXXXへご注文をいただき、誠に有難うございま有難う」としたうえで、「必ず添付の『出荷のご案内』(.pdfファイル)をご確認ください。」として添付ファイルを開かせようとする。差出人として実在の会社名を装っている。

添付されているのは、拡張子が「.doc」のWord文書で、不正なマクロが含まれていた。マクロが有効になっているか、ファイルを開いたときにマクロを有効にしてしまうと、マルウェアに感染してしまう。この場合はネットバンキング不正送金ウイルスに感染する。最近増えているWord文書のマクロを利用する攻撃だ。

複合機のFAX通知を装ったスパム

FAX・コピー・プリンターの複合機の通知を装ったスパム。スパムの常とうパターンで何度も繰り返し送られており、特に2015年の6月と10月には大量に送信されていた。

件名に「ファックス受信完了:Fax Received」とあり、本文にはページ数・受信日時などが書かれている。複合機がFAXを受信した際の通知メールそっくりに作られている。

添付されているのはWord文書ファイルで、不正なマクロが含まれていた。マクロが有効になっているとネットバンキング不正送金ツールに感染してしまう。

請求書を装ったスパム

2015年10月ごろに見つかった請求書スパム。請求書を装ったスパムはよく使われているが、このときは実在の会社名を装ったものだった。件名に「タンケン−請求書(小)の件です。」とあり、本文はなく署名だけが書かれていた。署名は神奈川県川崎市にある実在の会社だったが、もちろん偽装である。

添付されているのはWord文書ファイルで、不正なマクロが含まれていた。マクロが有効になっていると、ネットバンキング不正送金ウイルスに感染してしまう。送信元アドレス(from)は実在の会社のメールアドレスに偽装しているが、海外のメールサーバーから送られた可能性が高い。

目次へ戻る

【傾向】 マクロウイルスが再来。ネットバンキング不正送金ウイルスでの被害に注意

このように最近のスパムでは、配達の不在通知・注文確認・FAX通知・請求書など、よく使われている定型メールを利用するものが多い。犯人は「いかに多くの人にファイルを開かせるか」に知恵を絞っており、不在通知や請求書など思わず開いてしまいやすいスパムを作っている。

また実在の会社をかたるスパムが増えていることにも注意が必要だ。署名には実在する会社の住所・担当者名・電話番号などが書かれており、一部のスパムではメールアドレスも偽装していた。信用させるためのテクニックであり、仮に本来の取引先にスパムが届いた場合には開いてしまう可能性が高いだろう。

添付ファイルの傾向としては「実行ファイルを添付するパターン」と「Wordの不正なマクロを使うパターン」がある。

実行ファイルではZIP形式の圧縮ファイルにしていることが多い。セキュリティ対策ソフトでの検知を防ぐためだろう。圧縮ファイルを開くと実行ファイルがあるが、多くの場合はアイコン偽装が行われている。拡張子は「.exe」や「.scr(スクリーンセーバー形式の実行ファイル)」なのだが、アイコンはWordやExcelにする偽装だ。単純な偽装ではあるが、アイコンだけを見てダブルクリックしてしまう人が多く、被害はあとを絶たない。

また最近はWordの不正なマクロを使うパターンが増えてきた。マクロウイルスは10年以上に前に流行した手口だが、ここ1、2年で復活している。企業では特定の作業のためにマクロを有効にしているところがあるほか、開いた際に「マクロを有効にする」ボタンを安易に押してしまう人がいるため感染してしまう。この手口では添付ファイルの拡張子が「.doc」になるため、信用して開いてしまう人がいる。

添付されるマルウェアの種類では、ネットバンキング不正送金ウイルスが目立っている。標的型攻撃メールでは情報漏えいを狙うマルウェアが多いが、今回紹介したバラマキ型のスパムでは、犯人が直接的に金銭を得るためにネットバンキング不正送金ウイルスを添付しているパターンが多くなっている。

ネットバンキング不正送金は、2015年に約30億7300万円と史上最悪の被害が出ている。地方銀行のほか、信用金庫・信用組合を狙ったマルウェアが広がっており、企業(法人)の被害が増加した。スパムの添付ファイルを開くことで、ネットバンキングから現金を勝手に送金されてしまう被害が出る可能性があるので警戒したい。

目次へ戻る

【対策】 差出人チェック、添付ファイルは安易に開かない

対策としては、まずメール本文をよく確かめることが大切だ。普段やり取りがない相手からのメールは警戒し、不自然な文面がないか確認。少しでも気に掛かる点がある場合には添付ファイルは開かず、社内の担当部署に報告しよう。対策をまとめておく。

バラマキ型スパムへの対策

やり取りがない相手からのメールはスパムを疑う

実在する会社であっても、普段からやり取りがない相手からの請求書や注文確認メールは、スパムだと疑うこと。添付ファイルは絶対に開かない。

通知メールの添付ファイルは開かない

宅配便の不在通知、小包の不在通知、FAX受信通知といった通知メールに警戒すること。通知メールの添付ファイルは開かない。

差出人をよく確かめる

差出人のメールアドレスは必ず確認する。本来のアドレスかどうか、偽装されていないかチェックする。

マクロを無効にし、開いた場合も有効にしない

マイクロソフトオフィスのマクロは無効にする。間違って開いた場合でも「マクロを有効にする」のボタンを押さない。業務のためにマクロを有効にしている場合は、添付ファイルのWord・Excelは直接開かないようにする。

スパム対策では、企業全体のセキュリティ対策だけでなく、社員一人一人の心構えも必要だ。社員が間違ってスパムの添付ファイルを開かないように、繰り返し周知した方がいいだろう。

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。