【お知らせ】がんばる企業応援マガジン最新記事のご紹介

世界中の脅威情報を収集、蓄積、分析

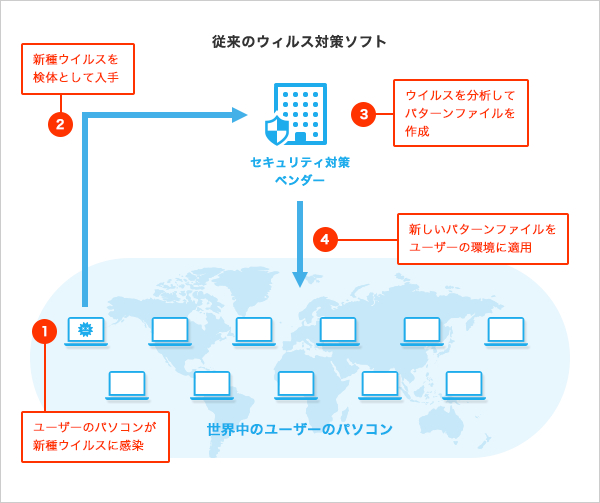

サイバー攻撃の主体がウイルスだった時代は、ウイルス対策ソフトでほとんどのウイルスを検知し、感染を防ぐことができた。ウイルス対策ソフトのベンダーは、その利用者の環境などで発見された新しいウイルスを検体として入手、分析して、そのウイルスを検知するためのパターンファイル(定義ファイルとも呼ばれる)を作成し、ウイルス対策ソフトに反映させる。

この手法は、ウイルスが不特定多数に向けて大量送信される時代には効果的であったが、その後「スピアフィッシング(特定の業界などをねらうフィッシングメール)」や「標的型攻撃」などの登場によって、対策が難しくなった。特に、標的型攻撃の中でも高度なものでは、標的とする企業のために特別なウイルスが作成され、その攻撃にしか使われない。たとえ検体を入手できても、そのウイルスが別の場所で使われることがないため、効果が得られないわけだ。

もちろん、ウイルス対策ソフトが無意味になったわけではない。現在でも無差別に大量に送信されるウイルスメールは存在するし、ウイルス対策ソフトでその約9割は検知、対処できるという。そこでセキュリティ対策ベンダーは、安価なウイルス対策ソフトとは別に、いわゆる「統合セキュリティ対策ソフト」を提供するようになった。

統合セキュリティ対策ソフトは、パターンファイルだけでなく、複数の検知機能を搭載している。例えば、特定のソフトをねらう攻撃に対応する「ファイアウォール機能」や、ファイルの動作によりウイルスを検知する「ふるまい検知機能」、不正なURLにアクセスしないようにするための「URLフィルタリング機能」や「レピュテーション機能」などを搭載している。

統合セキュリティ対策ソフトでは多層防御を実現しているが、サイバー犯罪者とセキュリティ対策ベンダーは「いたちごっこ」を続けており、次々に新しい手法で攻撃してくるサイバー犯罪者に対し、セキュリティ対策ベンダーは対応が後手に回っている状況だ。この状況を打開するための方法の一つが「セキュリティインテリジェンス」である。統合セキュリティ対策ソフトでは、早くからこれに近い機能を実装している。

従来のウイルス対策ソフトがパターンファイルを作成・適用する流れ

目次へ戻る

セキュリティインテリジェンスに蓄積される情報

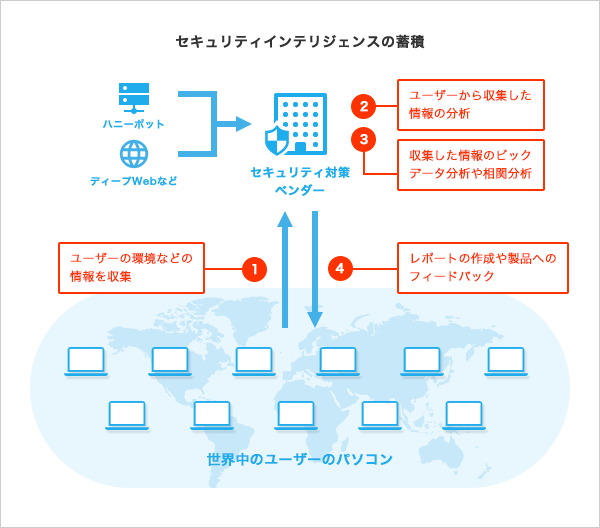

インテリジェンスという言葉には、「知性」「知能」「情報」といった意味がある。しかし、セキュリティインテリジェンスの場合は「知見」と考えると分かりやすい。セキュリティ対策ベンダーは、以前から自社の統合セキュリティ対策ソフトが検知した内容をフィードバックして蓄積している。フィードバックした情報を分析することで、検知の多いウイルスや攻撃手法を把握することができる。

これに加え、多くのセキュリティ対策ベンダーは「ラボ」と呼ばれる研究施設を持っている。また、複数の地域にラボを持つベンダーも少なくない。ラボでは、自社製品のユーザーからのフィードバック情報だけでなく、サイバー犯罪者が情報を交換する「ディープWeb」や「ダークWeb」と呼ばれる、インターネットの非常に深い所にある、専用のソフトでないとアクセスできないような場所や、サイバー犯罪者向けのSNS(ソーシャルネットワーキングサービス)をチェックして動向を探っている。

また、「ハニーポット」と呼ばれるおとりのサーバーを立ち上げて攻撃状況を観測したり、世界の政治情勢や紛争情報、セキュリティ研究者などのレポートなどもチェックして、サイバー攻撃の兆候や最新の攻撃手法などを研究したりしている。ラボの活動により得られた情報は、統合セキュリティ対策ソフトなどの機能に反映されたり、企業向けに情報サービスとしてレポートなどを提供している。これがセキュリティインテリジェンスの前身と言える。

セキュリティインテリジェンスとして収集、蓄積、分析されていく情報には、「脆弱性の情報」、「サイバー攻撃の攻撃元、攻撃先、攻撃手法、攻撃の危険度」、「攻撃に使用されるマルウェア、制作者、進化、亜種」、「攻撃対象の変遷(国、業態など)」、「攻撃ネットワーク(C&Cサーバー、IPアドレスなど)の動向」、「攻撃のトレンド、サイバー犯罪者組織の動向、使用されるツール、活動状況」などが挙げられる。

自社製品や複数のソースから情報を収集、分析

目次へ戻る

拡大するインテリジェンスサービス

セキュリティインテリジェンスは、セキュリティ対策ベンダーによって差がある。これはベンダーが持つラボの数や規模にもよるし、ベンダーの成り立ちによる得意分野などもあるためだ。

例えば、IPフィルタリングをメインとしているベンダーでは、IPアドレス(インターネットに直接接続される機器すべてに割り当てられる住所のようなもの)の情報に長(た)けている。標的型攻撃の際にサイバー犯罪者が標的の組織に忍び込ませたマルウェアの操作や、機密情報を盗み出す際に使用するC&Cサーバーを、IPアドレスで把握している。サイバー犯罪者は追跡されないためにIPアドレスを短時間で変更しているが、IPフィルタリングに強いベンダーはその変更をリアルタイムに把握している。これは詐欺サイトでも同様であるし、正規のWebサイトが改ざんされているケースも把握できるという。

また、ラボを複数持つベンダーでは、ラボのある地域特有の情報を得ることが可能だ。例えば日本にラボがあるベンダーでは、日本で多く使用されるソフトウェアなどに対するサイバー攻撃や、日本語を使用した攻撃メールなどの情報も蓄積しているため、より実用的な情報を提供できる。

さらに、ユーザーのフィードバック情報にしても、AIを活用したビッグデータ分析や相関分析によって、より精度の高い情報を蓄積できるようになってきている。これにより、さらに精度や信頼性の高いセキュリティインテリジェンスサービスの提供が可能になった。

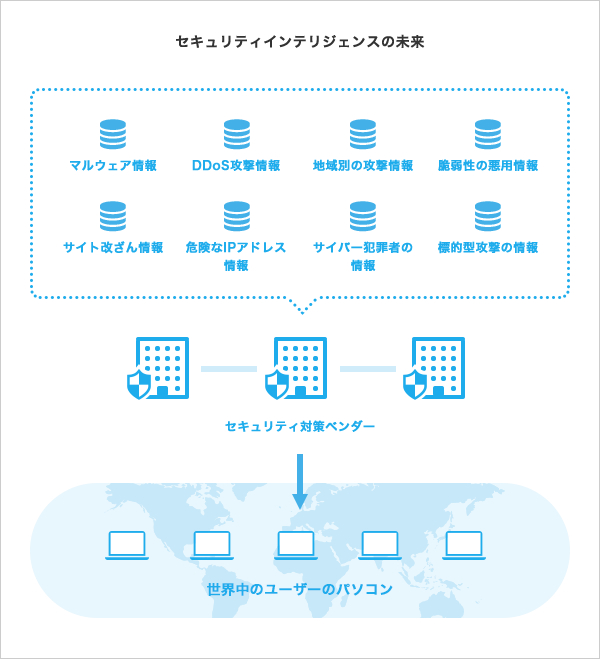

そして最近では、セキュリティインテリジェンスサービスにおいて、複数のセキュリティ対策ベンダーが協業するケースが増えてきた。それぞれ得意分野を持つセキュリティ対策ベンダー同士が連携することで、セキュリティインテリジェンスサービスをより充実させ、価値のあるものにしていくことができる。非常に素晴らしい傾向と言える。

ユーザーにおいても、より充実した内容のセキュリティインテリジェンスサービスを利用することで、データに裏打ちされ根拠のあるサイバー攻撃のトレンドを把握でき、セキュリティ対策機器へのルールの自動適用など運用の手間も減らせる。多層防御による効果を強化し、最新のサイバー攻撃へ事前の対策が行えるようになる。従業員のセキュリティ意識を高めることにも有効だ。今後、さらなる進化に期待したいサービスと言える。

将来はさまざまなセキュリティ対策ベンダーからのセキュリティインテリジェンスが統合されてユーザーに提供される。

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。