【お知らせ】がんばる企業応援マガジン最新記事のご紹介

狙(ねら)われる「人の脆弱性」

サイバー攻撃の複雑化、巧妙化、そして多様化が進む中で、企業はさまざまな種類のサイバー攻撃に備えなければならなくなった。しかし、あらゆる種類のサイバー攻撃対策を行うことは現実的ではないし、予算がいくらあっても足りなくなってしまう。適材適所の効率的なセキュリティ対策が求められるわけだが、そこで注目を集めているのが「サイバー演習」だ。

サイバー演習は一般的に、セミナー、ワークショップ、机上演習、ゲームといった「討論型演習」と、ドリル、機能別演習、総合演習といった「実践型演習」により構成される。討論型演習は新規セキュリティ対策の計画や導入検討時に机上や一般的仮想環境で実施し、実践型演習は現行セキュリティ対策の有効性検証時に実環境や固有仮想環境で実施する。

サイバー演習は、その全てを実施する必要はない。企業の目的に対して必要とされる演習を選んで実施することになる。例えば、自社のセキュリティの弱い部分、あるいは最も重要な「守るべきもの」を洗い出すことや、従業員のセキュリティ意識を高めることなどの目的によって、実施する演習も変わってくるわけだ。

特に注目を集めているのがセキュリティ教育における効果で、討論型演習を定期的に実施する企業も増えている。業務上のミスを減らしたり、内部犯行の抑止といった目的でも行われるが、最近の標的型攻撃などソーシャルネットワーキングの手法への対応という目的も多い。例えば標的型攻撃メールを見破るための練習に活用されている。

標的型攻撃メールでは、実在する上司や友人などのふりをしてメールを送り、標的となる人物を安心させて添付ファイルを開かせたり、メールの本文にあるURLへのリンクをクリックさせたりしようとする。これまでにも、実在の人物や企業になりすまして数回にわたりメールをやり取りして相手を安心させる手法が確認されているし、社長などになりすまして指定口座に振り込みを指示する「BEC:ビジネスメール詐欺」も増加している。こうした「人の脆弱性」が狙われている。

<「サイバー演習」メニュー例>

| 比較項目 | 演習の形式 |

|---|

| 討論型演習 | 実施型演習 |

|---|

| 演習種類 | セミナー、ワークショップ、机上演習、ゲーム | ドリル、機能別演習、総合演習 |

|---|

| 実施時期 | 新規セキュリティ対策の計画や導入検討時 | 現行セキュリティ対策の有効性検証時 |

|---|

| 実施期間 | 数時間~数日 | 数日~数週間 |

|---|

| 必要能力 | 一般的なセキュリティレベル | 最新動向や現行対策に精通したセキュリティレベル |

|---|

| 実施環境 | 机上や一般的仮想環境 | 実環境や固有仮想環境 |

|---|

目次へ戻る

映画に出てくるソーシャルハッキング

どんなに強固なセキュリティ機器を導入しても、それを使うのは人間だ。そして、人間にはさまざまな感情や人情があるため、それを悪用することで悪事を働くこともできる。一時期、上司や同僚の入力するパスワードを背後から盗み見る「ショルダーハッキング」が話題となったが、普段の何気ない動作でもかなりの情報を盗み取ることができる。

標的型攻撃では、その準備段階で企業が捨てた書類をあさることもあるという。大規模企業であれば、サイバー犯罪者が社員のふりをして企業内に侵入することも考えられる。主要インフラの制御システムのハッキングでは、マルウェアを仕込ませたUSBメモリーをその近くに落としてあったというから、物理的な不正侵入は夢物語とは言い切れない。

ソーシャルハッキングは、映画によくみられる。スパイ映画では変装やIDカードの偽造、声紋や指紋などのコピーによる生体認証の突破などは常套(じょうとう)手段といえるし、戦争映画などでは負傷者や投降者の連行にかこつけて敵の本部に侵入するシーンも多い。全く別ジャンルの映画においても、例えば「ゴースト~ニューヨークの幻~」ではサインをまねることで本人になりすまして銀行口座を解約したり、「摩天楼はバラ色に」ではメールボーイが退職した社員の部屋を乗っ取ったりしている。Red Teamサービスでは、こうしたシチュエーションまで想定して実施される、総合的なサイバー演習だ。

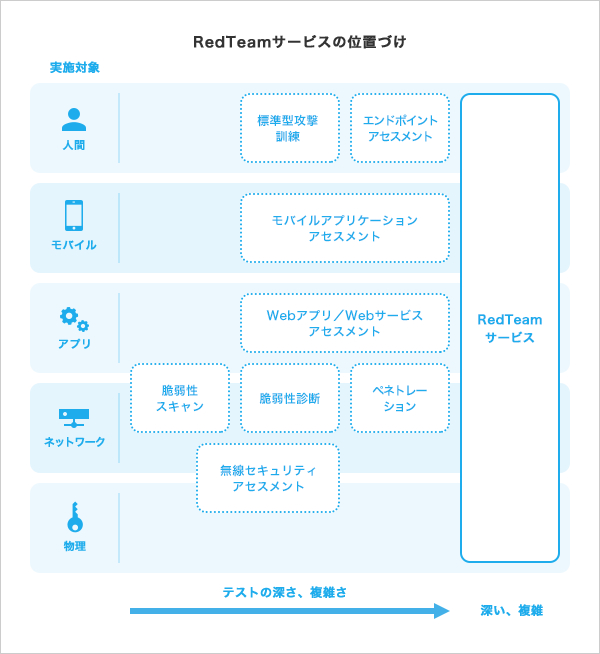

全ての要素に対して実施される「Red Team」サービス(SecureWorks Japan 株式会社の資料を参考に作成)。

目次へ戻る

攻撃者視点で実施する「Red Team」とは

Red Teamは、もともとはアメリカの軍事用語で自軍を「Blue Team」、敵軍を「Red Team」と呼んだことに由来する。つまり、セキュリティ企業が敵軍(サイバー攻撃者)務めるサービスといえる。

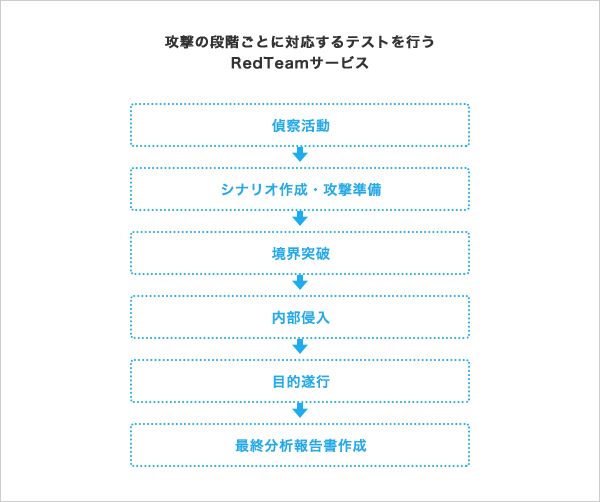

このサービスでは、標的型攻撃が実施する各段階(サイバーキルチェーン)に沿って、さまざまな疑似攻撃が行われる。例えば、疑似の標的型攻撃メールを送付し、社員の何人がメールを開いたり添付ファイルを開いたりしたかを調べたり、社内にわざと疑似マルウェアによる通信を発生させたり、外部の疑似C&Cサーバー(注1)との通信を発生させたり、Webサーバーの脆弱性をチェックしたりする。

こうした擬似的な攻撃や不正アクセスにどこまで気付けるか、SOC(注2)やCSIRT(注3)がある場合には、疑似攻撃にいかに早く気付いて初動対応を行い、攻撃を封じ込めるかを試すわけだ。これにより、自社のセキュリティ対策において弱い部分を洗い出し、強化していくことができる。定期的にRed Team演習を行うことでPDCAサイクルを回し、セキュリティ対策を最適化していくことも可能だ。

さらにユニークなのは、Red Team演習に物理セキュリティに対する疑似攻撃が用意されていることだ。これは、前述の映画さながらに企業への物理的な侵入を試みるもので、例えば入館システムを回避して社内に侵入できるか、などが試される。そこでは「出先に入館カードを置き忘れた」といったソーシャルハッキングの手法が活用される。その様子は携帯カメラにより動画撮影されるので、社内の物理システムや「人の脆弱性」の強さを確認することができる。

サイバー攻撃の手法は常に進歩を続けており、いつまた新しい攻撃手法が登場するか分からない。しかし、こうしたサイバー演習によりセキュリティ対策を最適化したり、多層防御、多段防御を行うことで、サイバー攻撃者に時間とコストをかけさせることができる。多くのサイバー攻撃者はセキュリティ対策がより弱い企業を狙(ねら)うため、攻撃をあきらめさせ次のターゲットに向かわせることもできる。特にRed Team演習は、人の脆弱性を試すためにもいい機会になるだろう。

(注1)Command and Control server:マルウェアに感染、ボット化したコンピュータ群に指令を送る制御の中心となるサーバー

(注2)Security Operation Center:セキュリティオペレーションセンター

(注3)シーサート(Computer Security Incident Response Team):コンピュータセキュリティに関連するインシデントに対処するための組織の総称

サイバーキルチェーンにのっとって、さまざまな擬似サイバー攻撃を実施(SecureWorks Japan 株式会社によるの資料を参考に作成)。

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。