【お知らせ】がんばる企業応援マガジン最新記事のご紹介

拡大するフィッシングの脅威

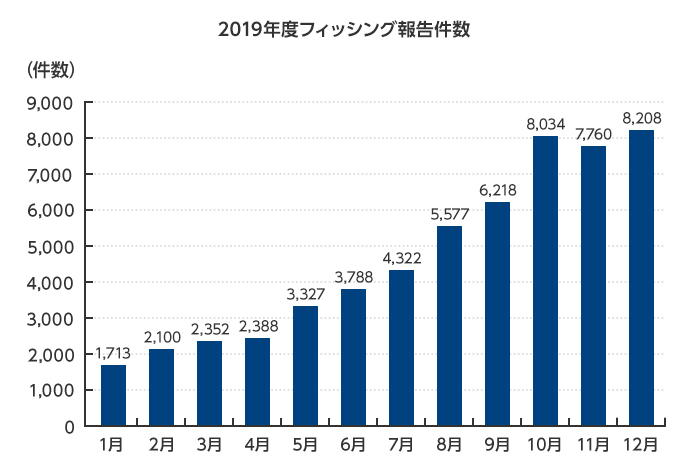

2019年にもさまざまなセキュリティインシデントが発生したが、地味ながら急激に脅威が加速しているのがフィッシングメールだ。フィッシング対策協議会のレポートによると、フィッシングメールの報告件数が加速度を持って増加していることが分かる。フィッシングメールから誘導されるURLの数や、フィッシングに悪用されたブランドの件数も同様に増加している。フィッシングメールの受信数が増えたと実感している方も多いのではないだろうか。

フィッシング詐欺とは、実在するサービスやシステム、組織をかたって、ログインIDやパスワードを盗み出す犯罪のこと。フィッシングメールの本文にはサービスなどへのリンクがあり、これをクリックすることで偽のホームページ(フィッシングサイト)に誘導し、IDとパスワードを入力させる。盗まれたログイン情報は、主にアンダーグラウンドのマーケットで売買され、購入したサイバー犯罪者はログイン情報を使って、さらなる悪事を働くことになる。

2019年にフィッシング詐欺メールが急増したのは、サイバー犯罪者がその有効性を再認識したことと、フィッシングメールを送信しやすい環境が整ったためと考えられる。アンダーグラウンドのマーケットに「サービスとしてのランサムウェア(Ransomware as a Service:RaaS)」が存在していると話題になったが、同様にフィッシングもサービス化されている。

フィッシング作成サービスに登録するとマイページが用意され、ここでフィッシングサイトとそこに誘導するメールを作成できる。多彩なサービスやシステムのログイン画面も用意されており、フィッシングメールの文面も世界各国の言語から選べる。フィッシングの結果、入手したログイン情報はリストとして保存でき、マイページから売却することも可能だ。こうした背景により、フィッシング詐欺は今後も増加すると考えられる。

2019年にフィッシング対策協議会に寄せられたフィッシング報告件数

引用元:フィッシング対策協議会「2019/12 フィッシング報告状況」

(https://www.antiphishing.jp/report/monthly/201912.html)

目次へ戻る

マルウェア「Emotet」に見られる特徴

フィッシング詐欺と同様に、2019年に拡大した脅威にマルウェア「Emotet」がある。「Emotet」は2014年から確認されているが、当時はバンキングマルウェアとして拡散されていた。それが2019年にマルウェア感染の橋頭堡(きょうとうほ)としての機能を持ち、広く拡散されるようになった。橋頭堡とは、受信者のシステムへ最初に侵入し、次々に別のマルウェアをダウンロードする足がかりになるということ。このため、「Emotet」に感染すると、ランサムウェアやマイニングマルウェアなど、さまざまなマルウェアを意識しない間に引き込み、感染する可能性があり、大きな被害を受けてしまう。

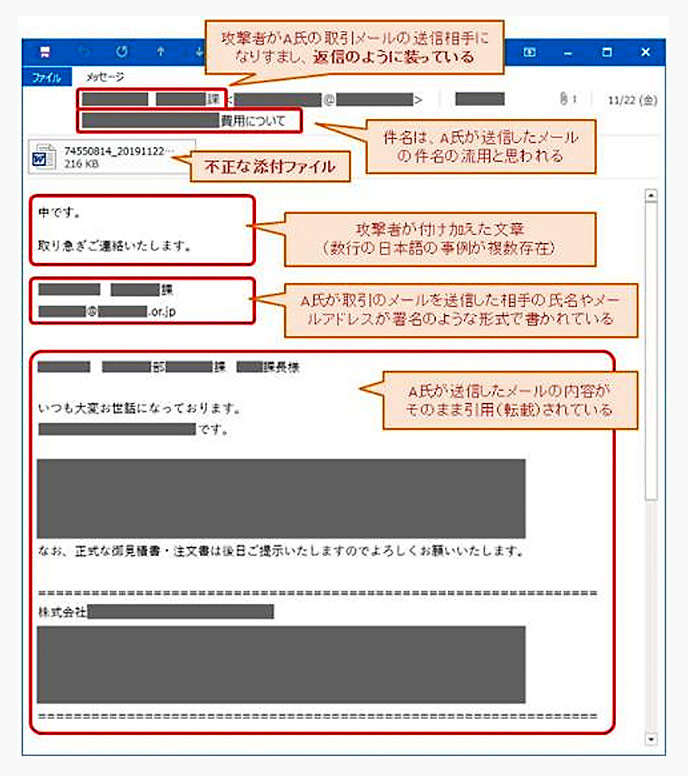

「Emotet」の特徴的な機能は、感染した受信者のパソコンからメールに関する情報を盗み出すことである。メールソフトの住所録はもちろん、過去にやりとりされた送受信メールも盗み出す。攻撃者はこれらの件名や本文を次のメールに利用するため、「ばらまき型」のメールながら実在する組織や人物からメールが届くことになる。メールの件名は「賞与支払届」「払」「請求書」などが多く確認されており、さらに「Re:」(返信)や「Fw:」(転送)が追加されているので、社内の担当部署や実在の取引先などとやりとりしているメールであると信じて添付ファイルを開いてしまうことが多い。

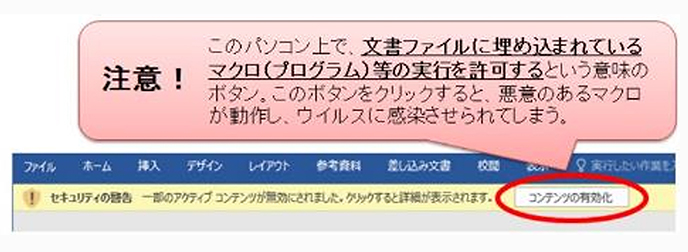

添付ファイルはマイクロソフトの「Office」のファイルを使用し、マクロ機能により「Emotet」に感染させる。ただし、Officeソフトはマクロ機能が初期設定で有効になっていないため、「コンテンツの有効化」をクリックするよう、文書内で指示される。多数の企業で感染被害が報告されており、「Emotet」の感染をきっかけに情報漏えい被害を受けるケースも少なくない。

セキュリティベンダーのレポートによると、「Emotet」の検出報告数は2019年10月に増加した後、11月には減少したが、12月に急増し10月の7倍近くになった。2020年1月も既に2019年10月同様のレベルの報告件数となっている。12月には、「男に会います。15歳の女の子。」「会いたいです。16歳の女の子。」など出会い系を連想させる件名が一時的に確認されており、添付ファイルがなく本文にファイルをダウンロードするリンクが貼られるケースも確認されるなど、サイバー犯罪者も試行錯誤していると思われる。

「Emotet」に感染させるため、添付ファイルを開くと「コンテンツの有効化」をクリックするよう指示される

引用元:IPA「『Emotet』と呼ばれるウイルスへの感染を狙うメールについて」

(https://www.ipa.go.jp/security/announce/20191202.html)

目次へ戻る

フィッシングやマルウェア感染を防ぐために

フィッシング詐欺や「Emotet」のように人をだます手法は、今後も増加していくと考えられる。特に「いかに人をだますか」については、サイバー犯罪者も研究していると思われ、上手に人の不安をあおるような件名や本文が目立つ。例えば、宅配便の不在配達をかたるメールや、クレジットカードが使えなくなるといった内容は、受信者を「すぐに対応しないといけない」という気持ちにさせる。また、オンラインショップなどをかたった「購入確認」という件名のメールも確認されている。受信者は購入した心当たりがないため、本文にある「キャンセルはこちら」のリンクをすぐにクリックしてしまいがちだ。

たとえ不安をあおるような内容であっても、こうしたメールを受信したときには深呼吸して冷静になることが大切だ。そして、メールにあるリンクではなく、ブラウザーのブックマークなどからサービスにログインする。フィッシングでなければ、マイページにログインしても同様の注意喚起が表示されるはずなので、それを確認する。また、正規のサービスなどからの個人宛てのメールであれば、メール本文の冒頭に個人名や会員番号、ニックネームなどの表記があるはずなので、これが見当たらず、単にメールアドレスになっている場合などはフィッシングを疑うべきであろう。

「Emotet」に感染させようとするメールも「ばらまき型」なので、本文に受信者の氏名などが入っていることはないと思われる。ただし、送信者の署名が文末に表記されている可能性は高く、ここが実在の氏名や会社名であることが多い。判断がつかない場合は、添付ファイルやリンクはクリックせずに、メール以外の方法で送信者に確認するといいだろう。さらに、メールの表示をHTMLでなくテキスト表示にすることも有効だ。リンク先のURLを確認しやすくなるし、セキュリティソフトなどによるフィルタリングを回避するために、本文にランダムな文字列を挿入しているケースを見抜くこともできる。

さらに、「Emotet」はWordやExcelといったファイルのマクロ機能を悪用して感染活動を行うため、「マクロを有効にする」「コンテンツの有効化」といったボタンはクリックしないことだ。また、これらのマクロ機能の設定を標準の「警告を表示してすべてのマクロを無効にする」から、「警告を表示せずにすべてのマクロを無効にする」に変更することで、「コンテンツの有効化」を表示しないようにできる。もちろん、セキュリティ対策ソフトを導入して最新の状態に保つことも忘れてはならない。

「Emotet」への感染を狙う攻撃メールの例

引用元:IPA「『Emotet』と呼ばれるウイルスへの感染を狙うメールについて」

(https://www.ipa.go.jp/security/announce/20191202.html)

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。