【お知らせ】がんばる企業応援マガジン最新記事のご紹介

脆弱性群「Ripple20」とは

2020年6月、イスラエルのサイバーセキュリティ企業である「JSOF」は、IoT機器に存在する複数の脆弱性を確認、「Ripple20」と名付け発表した。これを受け、米国の国土安全保障省(DHS)のICS-CERTが同16日にアドバイザリを発行、日本の内閣サイバーセキュリティセンター(NISC)も同24日に「多くのデバイスが影響を受ける複数の脆弱性『Ripple20』に関する参考情報」を公開している。この脆弱性により、世界で数百万台の機器が影響を受けるとされている。

サイバーセキュリティでの脆弱性とは、主にソフトウェアの不具合のことで、セキュリティホールとも呼ばれる。脆弱性には多くの種類が存在し、その影響度によって「高」「中」「低」の三つの危険度に分けられるのが一般的だ。なお、IPA(独立行政法人 情報処理推進機構)などでは、米国家インフラストラクチャー諮問委員会(NIAC)が原案を作成しFIRSTが管理する「CVSS(Common Vulnerability Scoring System)」という評価手法を採用している。

CVSSは、さまざまな指標により脆弱性を評価し、数値化したもの。これにより、脆弱性の深刻度を同一の基準の下で定量的に比較できる。指標には、攻撃元区分(ローカル、隣接、リモート)、攻撃条件の複雑さ、攻撃前の認証要否、機密性・完全性・可用性のそれぞれへの影響、攻撃される可能性、利用可能な対策のレベル、脆弱性情報の信頼性などがある。

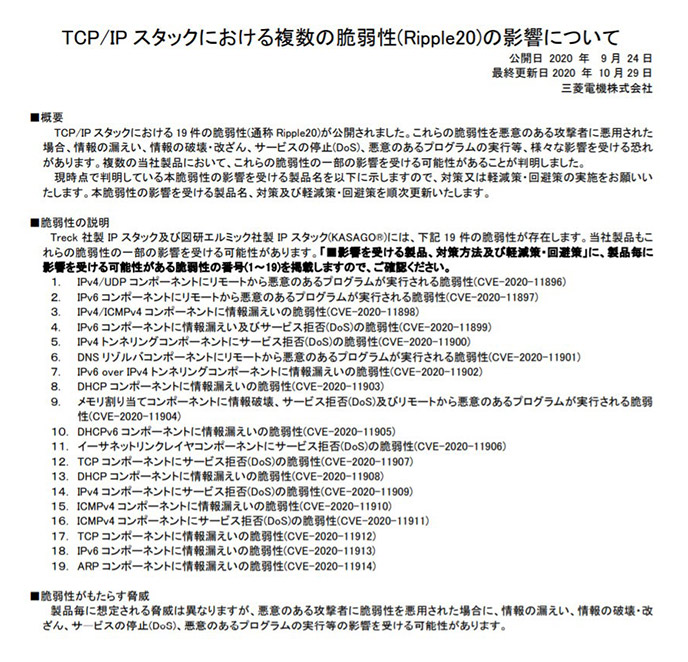

「Ripple20」には19個の脆弱性が含まれており、このうちの四つはCVSSの基本値が9以上、特に危険度の高い二つの脆弱性はCVSSの基本値が最高の10.0となっている。「Ripple20」の脆弱性は、IoT機器に採用されているライブラリ(ソフトウェアに特定の機能を追加する部品のようなもの)に存在している。またIoT機器の特性上、そもそも使用しているIoT機器が該当するかどうかを調べる必要があり、しかも対象製品が多岐にわたるため、厄介な脆弱性であるといえる。

JSOFによる「Ripple20」に関する情報(https://www.jsof-tech.com/ripple20/)

目次へ戻る

「Ripple20」の詳細と影響

「Ripple20」の脆弱性群は、米国の企業であるTreck社が1990年代後半に発表したソフトウェアに存在している。このソフトウェアはインターネット接続機能を提供する「TCP/IPライブラリ」で、コンパクトでありIoT機器の少ないメモリーにもインストールできることから、多くのメーカーが採用している。また、このライブラリを採用している製品は、プリンターやルーター、ネットワークカメラをはじめ、産業用制御機器、医療機器、ソーラーパネル、エアコンまで広範に及ぶ。

19個の脆弱性には、リモートから任意のコードを実行するものも多数含まれている。これは、外部からインターネットなどを経由して脆弱性を悪用でき、最終的に機器を乗っ取ることが可能ということだ。サイバー攻撃者は「Ripple20」の脆弱性を踏み台にして、プリンターに保存されている情報を盗み出したり、IoT機器を介して企業のネットワークに侵入したり、IoT機器を誤作動させたりすることができる可能性がある。

企業であれば情報漏えいなどの被害を受ける可能性があるし、工場などではラインを停止させられたり不良品を生産させられたりする可能性もある。また、医療や石油・ガス、輸送などといったインフラ事業者の場合は、さらに深刻な影響を受ける可能性も考えられる。現在のところ「Ripple20」を悪用したサイバー攻撃の事例は確認されていないが、今後発生する可能性があるので注意したい。

三菱電機のRipple20についての情報を見ると、ルームエアコンやクッキングヒーターも影響を受ける可能性があることが分かる

引用元:三菱電機「TCP/IP スタックにおける複数の脆弱性(Ripple20)の影響について」

目次へ戻る

IoT機器の脆弱性対策

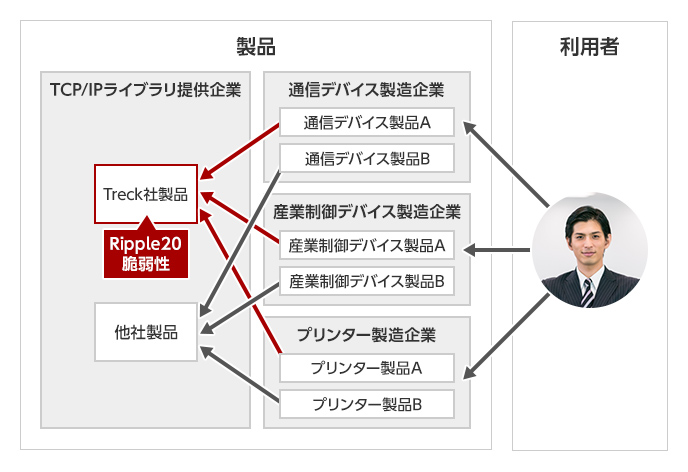

「Ripple20」の脆弱性群に対し、Treck社は修正パッチを提供している。基本的に、脆弱性はパッチを適用することで解消されるが、IoT機器の場合は少し勝手が異なる。IoT機器の多くは複数のメーカーのコンポーネントを組み合わせてできている。また、組み合わされるコンポーネントは製品によって異なる場合がある。一方、コンポーネントを製作する部品メーカーは、複数の製品メーカーに提供している。これはライブラリについても同様の状況にある。

例えば、Treck社のライブラリは、プリンターメーカーやルーターメーカー、産業制御機器メーカー、医療機器メーカーなどの製品に採用されているが、メーカーは同様に他社とも契約し、ライブラリを製品に組み込んでいる。同じメーカーのプリンターであっても、製品によってライブラリのメーカーが異なる可能性がある。いわゆる「サプライチェーン問題」と呼ばれるものだ。このため、自社で使用しているIoT機器にTreck社のライブラリが使われているかどうかを調べる必要がある。

NISCの発表によると、「Ripple20」に該当する製品は、「Treck TCP/IP stack」、あるいは「KASAGO IPv4 Light」「KASAGO IPv4」「KASAGO IPv6/v4 Dual」「KASAGO DHCPv6」を使用している製品となっている。まずはこれに該当するかどうかをメーカーのWebサイトなどで確認することが第一歩になるだろう。また、資産管理システムなどで調べられるケースもあるので確認したい。

該当する製品が判明したとしても、パッチの適用が困難な場合もある。利用者側がライブラリに手を加えている場合や、製品メーカーが既に該当製品のサポートを終了している場合などが考えられる。こうした場合には製品の交換も視野に入れた方がいいだろう。なお、ICS-CERTでは次の対応策を紹介している。

- 産業用制御機器やシステムのネットワークへの露出を必要最小限に抑え、インターネットからアクセスできないようにする

- 制御システムのネットワークとデバイスをファイアウォールの後方に配置し、事務作業等を行う情報系ネットワークから分離する

また、IoT機器を導入する際には、基本的に次の点に注意したい。

- 不要な場合はIoT機器をインターネットに接続しない

- インターネットに接続する必要がある場合には、ルーターなどを介して、直接インターネットに接続しないようにする

- 産業制御機器や医療機器などの場合は、企業のITネットワークと切り離す

- セキュリティ監視システムなどを導入し、異常を検知し対応できるようにする

今後も「Ripple20」のようなほかの脆弱性が確認される可能性も十分にあるため、まずは企業や工場などにあるIoT機器を把握し、そのメーカーやサポート期間、パッチやアップデートの有無などを確認しておきたい。

サプライチェーン問題のイメージ

参考元:京セラコミュニケーションシステム株式会社「サプライチェーン問題で増幅する「Ripple20」の脆弱性とは」

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介