【お知らせ】がんばる企業応援マガジン最新記事のご紹介

最近の情報漏えい事件の事例(1)

2020年に発生した新型コロナウイルスのパンデミックは現在も世界的に影響を及ぼしており、多くの企業がリモートワーク(テレワーク)に移行した。人の往来が極端に少なくなり廃業に追い込まれるなど多くの企業が打撃を受ける中、サイバー攻撃も容赦なく行われている。特にリモートワーク環境は、急な移行や不慣れなユーザーが多いことから、格好の標的となっている。

コロナ禍が始まった当初から、新型コロナウイルスを題材としたフィッシングメールやウイルスメールが急増した。新型コロナウイルスや助成金などの情報をかたり、サービスのログイン情報を入力させたり、添付ファイルを開かせてマルウェアに感染させたりしようとする。こうして漏えいしたログイン情報が企業への侵入に悪用され、企業の情報漏えいにつながることも多い。

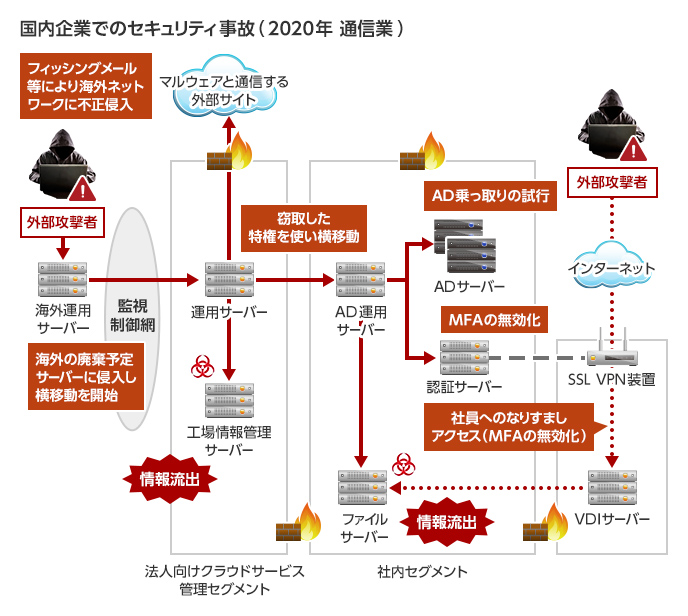

実際に2020年に通信業で発生した情報漏えい事件では、サイバー犯罪者はフィッシングなどにより海外に設置してあった運用サーバーにログインし、そこから日本の本社工場のネットワークにアクセスした。そこで工場情報の管理サーバーに侵入し、重要な情報を盗み出している。このサーバーは廃棄予定だったという。

しかし、攻撃はそこでは終わらなかった。サイバー犯罪者は工場のネットワークから本社のネットワークに侵入し、さらに横移動(ラテラルムーブメント)を行ってActive Directoryの運用サーバーにアクセス、これらを乗っ取った。これにより、レベルの高いアクセス権限を不正に取得して、ファイルサーバーから機密情報を盗み出したとされている。

この事件では、同時に別のルートで不正侵入が行われていたことも判明している。別のルートでは、サイバー犯罪者が社員になりすまして企業のネットワークにアクセスし、ファイルサーバーから情報を盗み出していた。同一犯かどうかは明らかにされていないが、最初の攻撃で認証サーバーの多要素認証(MFA)を無効化し、別のサイバー犯罪者を招き入れたとの見方もある。

2020年に発生した、通信業の企業での情報漏えい

目次へ戻る

最近の情報漏えい事件の事例(2)

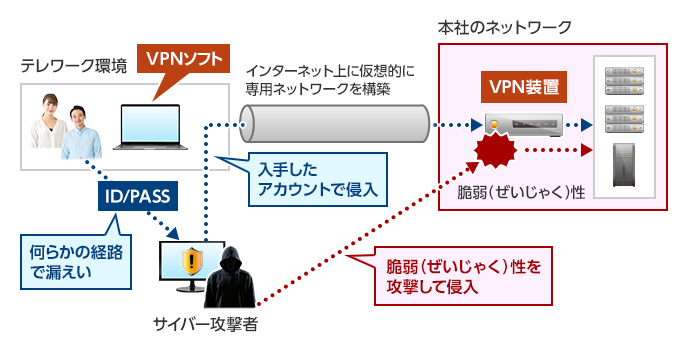

短期間でリモートワークに移行したことから、セキュリティ対策を十分に行えなかったことが要因であるケースも多い。フィッシングに次いでサイバー攻撃が行われたのは、VPN(Virtual Private Network)であった。VPNとは、インターネット上に仮想的な専用ネットワークを構築することで、クライアントと企業などとの通信を安全に行えるようにするもの。一般的には、企業側にVPN機器を設置し、リモートワークのユーザーがクライアントソフトを使用してアクセスする。

VPNへの攻撃は、一つはフィッシングによりログイン情報を入手し、社員になりすましてVPNを使い、企業のネットワークに侵入するというもの。もう一つは、VPNの脆弱(ぜいじゃく)性を悪用して直接、企業のネットワークに不正侵入する手法だ。サイバー攻撃者は企業への侵入後、最初の事件のように横移動により重要な情報が保存されているサーバーにアクセスを試みる。

リモートワークの環境を狙うサイバー攻撃では、「偽のテレビ会議ツール」も確認されている。これは、テレビ会議ツールである「Zoom」や「Microsoft Teams」などのメーカーや情報システム部のふりをして「新バージョンが出ました」と、ソフトをインストールさせようとするもの。悪質なのは、ソフト自体は正規のもので問題なく利用できるが、見えないところでマルウェアも合わせてインストールされてしまう点だろう。

リモートワークでは業務にクラウドサービスを活用するケースも多いが、クラウドサービスのログイン情報を狙うサイバー攻撃も多い。また、サイバー攻撃ではないが、クラウドサービスの管理者が設定を間違えてしまい、意図せず情報を公開してしまうケースも増えている。2020年は特に多く発生しており、最大2000万人以上の個人情報が漏えいしたケースもあった。

VPNを狙うサイバー攻撃の例

目次へ戻る

情報漏えいへの対策と対応

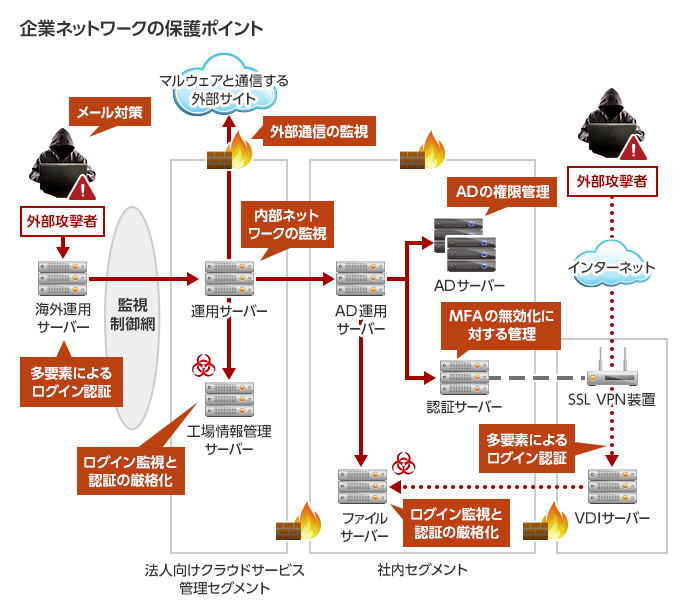

最近のサイバー攻撃の特徴として、前述の「横移動」がある。横移動は企業などのネットワーク内を文字通り横に移動していく手法で、これまでは標的型攻撃で使用されていた手法である。横移動をさせるには、侵入させたマルウェアに対してサイバー犯罪者が外部から指示を送ったり、新たなマルウェアを送り込んだりする必要がある。そのために使用されるのがC&Cサーバーだ。

C&Cサーバーも標的型攻撃で使われる手法であるが、こうした高度な手法が一般的になってきている。また、以前はWebサイトを改ざんしてC&Cサーバーに使用することが多かったが、最近では不正アクセスした企業内にC&Cサーバーを構築するケースが増えている。日本に設置されるC&Cサーバーが増加しているのは、このためだとみられている。

さらに、企業などへの侵入に成功したサイバー犯罪者が、侵入する権利そのものをアンダーグラウンドの市場で販売することも確認されている。医療や保険、ヘルスケアといった企業のアクセス権は特に高値で販売されている。こうした傾向から、サイバー犯罪者はさまざまな企業へ不正アクセスを試みるようになると考えられる。「うちには盗まれて困るような情報はない」という中堅・中小企業も標的になる可能性があるだろう。

現在のサイバー攻撃の主流は、引き続きメールである。たとえ上司や知り合いからのメールであっても、安易に本文にあるリンクをクリックしたり、添付ファイルを開いてしまったりしないよう注意を徹底したい。不審な部分がある場合には、電話などで直接確認を取ることも重要で、そうした社風や文化を築く必要もあるだろう。サービスなどへのログインを促すメールは、メールにあるリンクではなくWebブラウザーの「お気に入り」などに登録したURLからサービスにアクセスして確認するようにする。

テレワークにおいては、業務用のパソコンを個人的に利用しないようにする。自宅のパソコンをリモートワークに使用する場合も、業務中は業務のみを行うようにするといったことを徹底する。また、ノートパソコンの場合は紛失や盗難に注意し、屋外でWi-Fiを利用する場合にはフリーWi-Fiを避け、通信キャリアなどが提供するWi-Fiを利用するようにしたい。企業ではユーザーや端末の管理を徹底するほか、社内ネットワークのアクセス状況を監視し、大量のデータアクセスなどに気付けるようにすることが重要といえる。

企業ネットワークの保護ポイント。その一例

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。