【お知らせ】がんばる企業応援マガジン最新記事のご紹介

サイバー攻撃はソフトウェアの脆弱性を狙う

私たちの周りにあるさまざまなシステムは、ソフトウェアによってそれぞれ動作・制御されている。その範囲は非常に広く、日常的に使用するパソコンやスマートフォン、あるいはエアコン、テレビといった家電製品をはじめ、自動車や道路信号、鉄道といった交通インフラ、工場や通信、発電・送電などの重要インフラ、さらにはIoT機器までが該当する。

これらのソフトウェアに不具合が発生すると、最悪の場合はシステムが停止し、深刻な影響を及ぼすこともある。また、悪意のある第三者に乗っ取られてしまった場合も同様だ。甚大な影響を受けるという点では、パソコンやスマートフォンも例外ではない。最近のサイバー攻撃もソフトウェアの脆弱性を狙っており、大きな被害が発生している。

個人の場合は、不正アクセスやマルウェア感染といった被害に遭う可能性があり、別のサイバー攻撃の踏み台にされたり、銀行のアカウントを乗っ取られて不正送金をさせられたりする。企業の場合はさらに深刻で、企業の持つ機密情報や個人情報を盗まれたり、ランサムウェアに感染し「身代金」を要求されたりすることもある。

企業が標的となる場合も、ソフトウェアが攻撃されるケースが多い。特に、ソフトウェアの脆弱性が狙われる。脆弱性はセキュリティホールとも呼ばれ、第三者に悪用される可能性のあるプログラムの不具合や設計ミスのことを指す。脆弱性にもさまざまな種類があるが、重大なものではソフトウェアが乗っ取られ、第三者に社内ネットワーク内で自由に活動されるといった被害につながる。

ソフトウェアの脆弱性は、セキュリティ企業や研究者などが独自の調査により発見し、その情報を公開することも多い。もちろん、最初にソフトウェアメーカーへ報告を行うが、重大で悪用されやすい脆弱性の場合は注意喚起として公開する。また、その脆弱性を悪用するための検証コードも公開するケースがあり、その情報をサイバー犯罪者が悪用することもある。

脆弱性の種類によって、さまざまな被害を受ける

目次へ戻る

脆弱性攻撃の対象の筆頭はマイクロソフト製品

最近のサイバー攻撃は、ソフトウェアの脆弱性を狙うものと、人の脆弱性を狙うものに二極化している。人の脆弱性を狙う攻撃は主にフィッシングが使用され、サービスなどへのログイン情報を盗もうとする。一方で脆弱性を狙う場合は、企業でも個人でもより多くのユーザーが利用しているソフトウェアが標的となる。その方が効率がよいからだ。

そこで、世界的にシェアの高いマイクロソフト製品が狙われる。とはいえ、同製品が狙われるのは今に始まったことではない。古くからマルウェアはWindowsやOfficeなどを標的にしている。2017年に世界的に被害が発生したランサムウェア「WannaCry」は記憶に新しいところだ。

WannaCryは、WindowsのSMBという通信方式に存在する脆弱性を悪用していた。これはファイル共有を目的とした通信方式だったため、マルウェアはメールではなくSMBにより「配信」された。それまで使用されていなかった攻撃手法のため、セキュリティ対策ソフトの対応も遅れてしまった。その後もWindowsのさまざまな脆弱性がサイバー攻撃に悪用されている。メールによるマルウェア攻撃も、WordやExcelといったOffice製品が狙われている。

最近では、2020年9月にオランダのセキュリティ企業であるSecura社が公表した「Zerologon」が話題になった。これは、Active Directory(AD)で利用されているNetlogon(MS-NRPC)という通信方式に確認された脆弱性のこと。脆弱性の悪用が非常に簡単で、しかも攻撃に成功するとADのドメインコントローラーという機能を乗っ取られてしまう。この機能は利用者の権限を設定するもので、攻撃者はコントローラーを操作していわゆる「特権ID」の権限を取得する。これにより、あらゆるサーバーやファイルにアクセスできるようになるため、重要な情報も容易に盗み出せる。

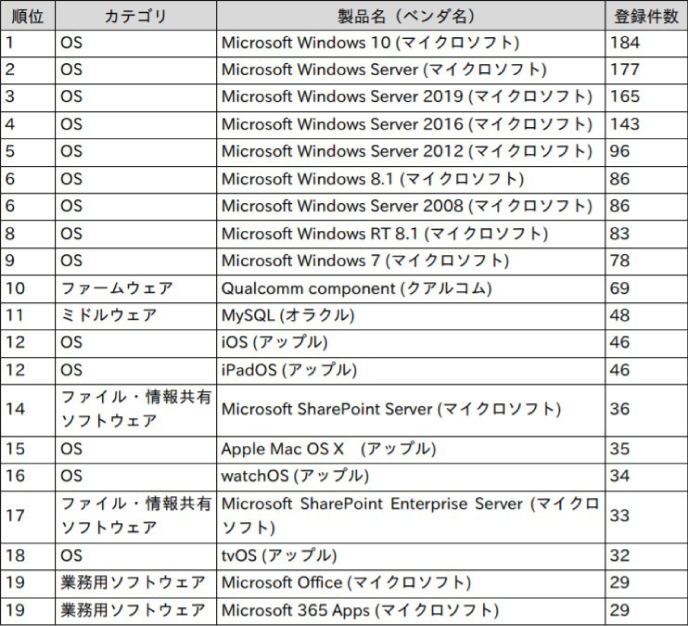

2020年10月~12月の脆弱性対策登録件数(JVN)。マイクロソフト製品が上位を占める

参照元:IPA「脆弱性対策情報データベースJVN iPedia に関する活動報告レポート」

目次へ戻る

更新プログラムは必ず適用し、サポート期限も確認

脆弱性は、基本的にソフトウェアメーカーが改修し、アップデートやパッチといった形で提供される。マイクロソフトでも毎月第2水曜日に月例パッチとしてセキュリティ情報を公開し、修正パッチも合わせて公開している。こうしたパッチは基本的に自動で適用される設定になっているが、自動的にインストールされないパッチもあるので注意が必要だ。

企業のIT担当者などは、自社で多く使用しているソフトウェアについて定期的に最新情報を確認し、脆弱性の修正パッチが公開されている場合はなるべく早く適用する運用を心掛けたい。アドビ社やオラクル社でも、定期的にパッチ情報を公開している。パッチが間に合わないこともあるが、パッチ提供までの回避策やリスク軽減策が記載されているので、情報の内容もチェックするようにしたい。

ソフトウェアの脆弱性情報は、日本ではJVN(Japan Vulnerability Notes)が有名だ。こうした情報を基にパッチを適用したり、回避策を実施したりしておけば、基本的に脆弱性を悪用する攻撃を無効にできる。前述のWannaCryが利用した脆弱性も、感染が拡大する2カ月前にマイクロソフトが修正パッチを公開していた。これを適用していた場合は被害に遭わなかっただろう。

また、一定の期間を過ぎたソフトウェアはサポートが提供されない。マイクロソフト製品でも、メインストリームサポートは発売後5年間、さらに延長サポートが5年間と、10年間のサポート期間が設定されている。この期間を過ぎてしまうと、たとえ脆弱性が発見されても修正パッチが提供されなくなる。

自社で使用しているソフトウェアのサポート期限を確認しておく必要があるだろう。どうしても新バージョンに移行できない場合には、WAFなどにより脆弱性を悪用する攻撃から保護する必要がある。

JVN(https://jvn.jp/)では脆弱性情報を受け付け、公開している

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介