【お知らせ】がんばる企業応援マガジン最新記事のご紹介

1.2021年版情報セキュリティ10大脅威の概要

IPA(独立行政法人情報処理推進機構)は1月27日、「情報セキュリティ10大脅威 2021」を公開した。これは、2020年に発生した情報セキュリティにおける事案を対象に、個人・組織別に脅威をランキングしたもの。IPAが選出した候補を基に、情報セキュリティ分野の研究者、企業の実務担当者など約160名のメンバーからなる「10大脅威選考会」が脅威候補に対して審議・投票を行い、決定している。

組織編の10大脅威は次のとおり。カッコ内は前年の順位となっている。

1位:ランサムウェアによる被害(5位)

2位:標的型攻撃による機密情報の窃取(1位)

3位:テレワーク等のニューノーマルな働き方を狙った攻撃(NEW)

4位:サプライチェーンの弱点を悪用した攻撃(4位)

5位:ビジネスメール詐欺による金銭被害(3位)

6位:内部不正による情報漏えい(2位)

7位:予期せぬIT基盤の障害に伴う業務停止(6位)

8位:インターネット上のサービスへの不正ログイン(16位)

9位:不注意による情報漏えい等の被害(7位)

10位:脆弱(ぜいじゃく)性対策情報の公開に伴う悪用増加(14位)

なお、個人編は次のとおり

1位:スマホ決済の不正利用(1位)

2位:フィッシングによる個人情報等の詐取(2位)

3位:ネット上の誹謗(ひぼう)・中傷・デマ(7位)

4位:メールやSMS等を使った脅迫・詐欺の手口による金銭要求(5位)

5位:クレジットカード情報の不正利用(3位)

6位:インターネットバンキングの不正利用(4位)

7位:インターネット上のサービスからの個人情報の窃取(10位)

8位:偽警告によるインターネット詐欺(9位)

9位:不正アプリによるスマートフォン利用者への被害(6位)

10位:インターネット上のサービスへの不正ログイン(8位)

個人編のトップ10は昨年の内容が順位変動しただけであるが、組織編では大きく変動している。「テレワーク等のニューノーマルな働き方を狙った攻撃」が初登場で3位に入り、「インターネット上のサービスへの不正ログイン」は昨年の16位から8位に、「脆弱性対策情報の公開に伴う悪用増加」は同14位から10位となった。ただし、3位を除く1位から6位では昨年と顔ぶれは変わらず、引き続き脅威となっている。

IPA「情報セキュリティ10大脅威 2021」(https://www.ipa.go.jp/security/vuln/10threats2021.html)

目次へ戻る

2.特徴的な脅威

組織編の1位は「ランサムウェアによる被害」となり、昨年の5位から再び脅威度を増すかたちとなった。ランサムウェアはマルウェアの一種で、感染するとパソコン上にあるファイルを暗号化して使えなくし、元に戻す(復号)ための金銭を要求することから「身代金要求型マルウェア」とも呼ばれる。

ランサムウェア自体は新しい脅威ではないが、2020年にはほかの攻撃とランサムウェアを組み合わせるケースが多く確認された。主に、企業内に不正侵入したついでにランサムウェアに感染させるケースだ。例えば、個人情報などを盗み「金銭を支払わないと、個人情報を公開するとともにランサムウェアを実行する」と脅すケースがあった。

2位となった標的型攻撃は、昨年の1位から後退した。標的に対して入念な調査と準備を行い実行する攻撃もあるが、その手法の一部を利用する――いわば簡易的な標的型攻撃が増えている。具体的には、実在する人物からのメールを装ってマルウェアに感染させ、外部から指示を行い機密情報にアクセスする手法が多く使われている。

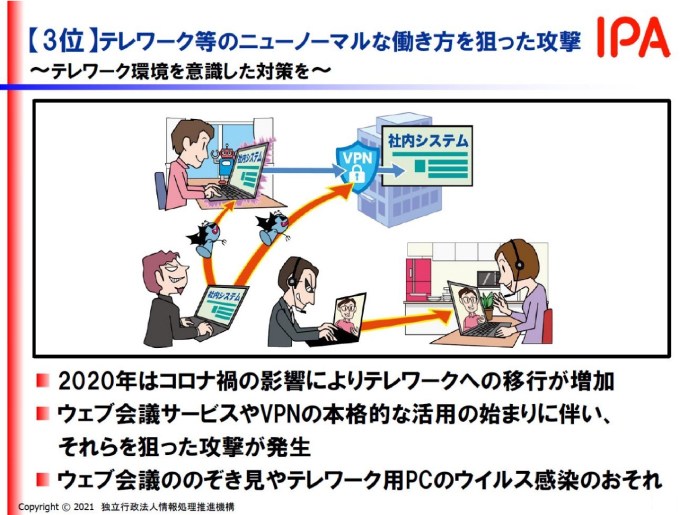

3位の「テレワーク等のニューノーマルな働き方を狙った攻撃」は、2020年のコロナ禍を反映した結果といえる。新型コロナウイルス感染症(COVID-19)のパンデミックによって、世界中で多くの企業がテレワークに移行した。日本も例外ではなかったが、スムーズに移行できたのは一部の企業のみで、多くの企業が十分な準備ができないままテレワークを実施した。

テレワークでは、VPNやテレビ会議などのソフトウェアが使用される。これらの脆弱性を悪用して社内システムに不正アクセスしたり、パソコン内にある業務用ファイルを盗み出したりする攻撃が頻発した。また、業務用パソコンを家に持ち帰って私的に使用したことでマルウェアに感染し、出社した際に社内ネットワークでマルウェア感染が拡大したケースもあった。

16位から8位に上がった「インターネット上のサービスへの不正ログイン」は、企業でも利用が進んでいるクラウドサービスなどに対する不正ログインの増加が背景にある。度重なる情報漏えいの発生によって、漏えいしたIDとパスワードを使ってログインを試みる攻撃者が増えた。複数のサービスでパスワードを使いまわしていると、別のサービスにログインされて悪用されたり、クレジットカードを不正使用されたりするといった被害に遭ってしまう。

テレワークなどを狙う攻撃のイメージ

引用元:IPA「情報セキュリティ10大脅威 2021 ~よもや自組織が被害に!呼吸を合わせて全力防御!~ 組織編」

目次へ戻る

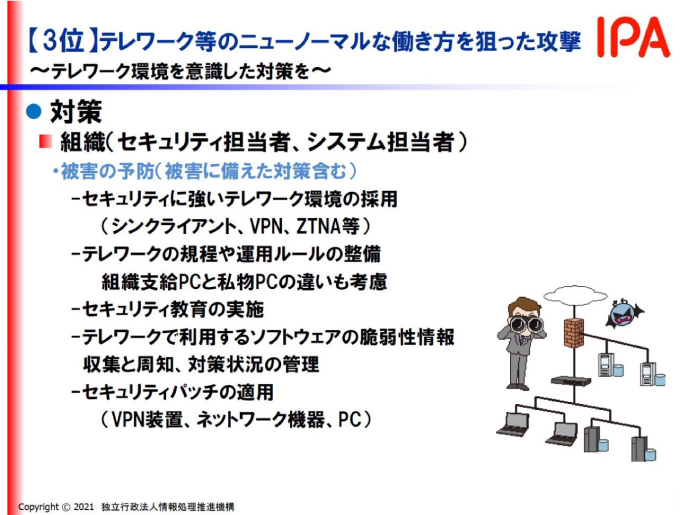

3.2021年に注意すべき攻撃と対策

2020年に続き、2021年も新型コロナウイルスの影響は色濃く残ると考えられる。今後新型コロナウイルスが終息したとしても、以前の状態には戻らず、オフィスワークとテレワークが共存したニューノーマルの時代になるとみられている。テレワークにおけるセキュリティ対策は見直した方がいいだろう。

業務用のパソコンを自宅でも使う場合には、マルウェア対策をはじめとするセキュリティ対策を見直す。盗難や紛失のリスクを下げるには、企業内にあるパソコンにリモートアクセスする方法や、仮想デスクトップ(VDI)も有効な選択肢となる。

また、業務で使用するパソコンのOSやソフトウェアはもちろん、企業内にあるルーターなどのネットワーク機器、VPNなどのファームウェアの最新バージョンを調べ、必要があればバージョンアップやパッチの適用を行う。ファイアウォールやIPSといったゲートウェイのセキュリティ対策も見直したい。

標的型攻撃やランサムウェアへの対策には、エンドポイントとなるパソコンにはEDR(エンドポイントにおける検知と対応)を導入し、危険な攻撃をあぶり出せるようにする。企業ネットワークには、通信を可視化できるソリューションの導入を検討したい。これにはUTM(統合脅威管理)やNDR(ネットワークにおける検知と対応)などがある。

SOC(セキュリティ・オペレーション・センター)やCSIRT(シーサート:セキュリティ問題対応チーム)を設置すれば、より迅速で的確な対応ができるようになる。これらのソリューションやチームはマネジメントサービスも提供されているので、それらを利用することでセキュリティの運用・管理をアウトソースできる。

そして何より、全社でのセキュリティ意識やモラルの向上を図りたい。現在の脅威のほとんどはメールを経由するので、怪しいメールはもちろん、上司や同僚、知り合いからのメールにも注意し、少しでも違和感があったら電話などで相手に確認を取るくらいの慎重さが必要となる。IPAの「情報セキュリティ10大脅威 2021」には解説書もあり、自由に利用できるので社内教育にも活用したい。

解説書にはスライド形式も用意されており、社内で活用できる

引用元:IPA「情報セキュリティ10大脅威 2021 ~よもや自組織が被害に!呼吸を合わせて全力防御!~ 組織編」

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。