【お知らせ】がんばる企業応援マガジン最新記事のご紹介

1. 最近のランサムウェア攻撃事例

サイバー攻撃者にとって、ランサムウェアの位置付けが変化している。ランサムウェアはマルウェアの一種で、感染するとそのパソコン上にあるファイルを暗号化して使えないようにする。そして「期限内に代金を支払えば暗号化したファイルを復号する」といった警告を画面に表示する。ランサムとは身代金のことで、「身代金要求型マルウェア」とも呼ばれる。

最近では、2021年5月にアメリカの石油パイプライン会社でランサムウェア感染が広がり、5日間にわたって操業停止に追い込まれた。被害を受けたのはITシステムで、安全のために石油の輸送システムも停止した形であり、OT(制御システム)に感染が及んだわけではない。それでも重要インフラがランサムウェアによるサイバー攻撃で事業停止した深刻な事例である。

ランサムウェアは当初、迷惑メールのように不特定多数に送信されていた。主に一般ユーザーを狙い、パソコンのマイドキュメントやピクチャ、ビデオといったフォルダの中身を暗号化した。被害者は家族や友人との写真やビデオを取り戻すために身代金を支払うケースが多かった。そのため身代金の金額も日本円で3~5万円程度であった。

こうした「成功」を受け、サイバー攻撃者は徐々に標的を企業に移し始めた。企業の場合、業務用のファイルが暗号化されてしまうと業務が停止してしまうため、身代金も支払われやすい。サイバー攻撃者は共有フォルダまで暗号化するようになり、身代金の金額も増大していった。

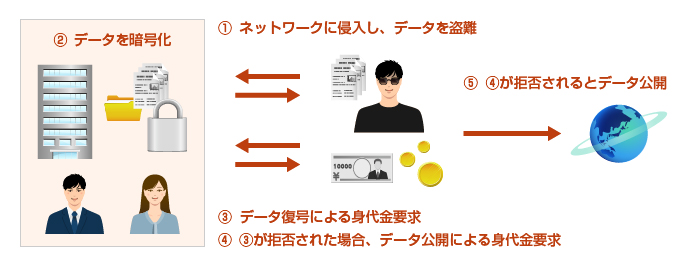

現在では、一連のサイバー攻撃の中でランサムウェアを使用するようになっている。例えば、別のマルウェアによって企業に侵入し、横移動によって重要な情報を盗み出す際に、ランサムウェアを仕掛けるというものだ。攻撃者は入手した情報の一部を暴露サイトと呼ばれる独自のサイトに公開し、「身代金を支払わないと全ての情報を公開する。そして暗号化された重要情報も元に戻らない」と二重脅迫を行うことも増えている。

二重脅迫のイメージ

目次へ戻る

2. プレス発表をするサイバー犯罪者グループ

アメリカの石油パイプライン会社へのサイバー攻撃に使用されたランサムウェアは、「DARKSIDE」と呼ばれている。このランサムウェアは、サイバー攻撃者集団「Darkside」が提供するRaaS(Ransomware as a Service:サービスとしてのランサムウェア)により作成されたランサムウェアであるという。

Darksideは一風変わったサイバー攻撃者集団である。2020年初頭に活動を開始したと思われ、同年10月にはランサムウェアにより盗んだ2万米ドルを慈善団体に寄付したと表明している。11月にはRaaSのビジネスモデルを展開し、窃取した情報の保存や配信のためのCDNも開始。12月には暴露サイト上にプレスセンターを開設している。犯行の表明はほかのグループも行うことがあるが、こうしたプレス発表を行うサイバー攻撃者グループは珍しい。なお、身代金の減額を相談できるサポートセンターを用意しているサイバー攻撃者グループもある。

2021年3月にはRaaSのアップデートを実施しているが、5月の石油パイプライン会社へのサイバー攻撃の発覚後、「今回の攻撃はパートナーが実施したもので、把握していなかった。また、攻撃の目的はあくまで金銭であり、どの国の政府とも関係を持っていない」と主張。今後はパートナーも含めて攻撃対象をよく確認するとした。しかし5月14日、運営インフラを失ったとしてRaaS活動を終了すると発表している。

ただし、サイバー攻撃者集団による発表なのでうのみにはできない。Darksideには既に多くの関連グループがあり、独自に活動しているグループも存在する。RaaSを終了したDarkside本体にグループを統制する力はないという見方もできる。確実なことは、Darksideのようなサイバー攻撃者グループは今後も登場する可能性が高く、ランサムウェアを活用したサイバー攻撃はこれからも発生するということだ。

2021年5月15日の時点で、Darksideの暴露サイトはアクセス不能になっている

目次へ戻る

3. ランサムウェアへの対策ポイント

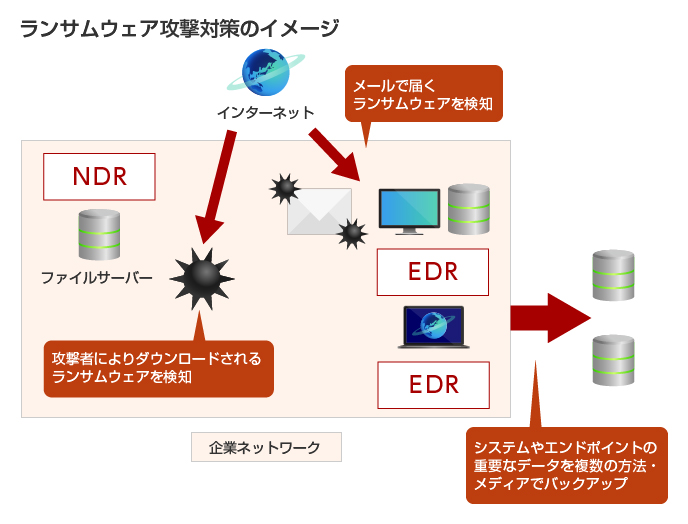

ランサムウェアは迷惑メールやフィッシングメールとして届くが、サイバー攻撃に組み込まれることも増えている。別のマルウェアにより企業内ネットワークに侵入し、攻撃者の指示を受けながら重要なデータを目指す。そして本命である重要なデータにアクセスできたら、攻撃者は新たにランサムウェアを投入し感染させる。

つまり、ランサムウェアの侵入経路はメールだけではなくなっている。これまで主流だった入り口であるメールのセキュリティ対策も引き続き重要だが、企業のネットワーク内にランサムウェアが投入されるケースが増えており、入り口だけでなく内部で検知できる対策も必要になるわけだ。

メールでのセキュリティ対策は、従来型のセキュリティ対策ソフトEPP(エンドポイント保護プラットフォーム)に加え、最近ではEDR(エンドポイントにおける検知と対応)が注目され、導入も増えている。EDRは詳細なログを取得するため、マルウェアを素早く検知し、感染の拡大を抑えることができる。

内部での検知には、企業内のネットワークトラフィックを可視化できる次世代ゲートウェイセキュリティ製品のほか、最近ではNDRが注目を集めている。NDRはEDRのネットワーク版と考えていいだろう。ネットワーク内の詳細なログを収集するため、新たに投下されるマルウェアを検知することができる。

また、ファイルを暗号化するランサムウェアの特徴に着目し、ファイルの暗号化を検知してアラートを発するようなソリューションも登場している。そして、セキュリティ対策とは別に、重要なファイルのバックアップも効果的な対策となる。データのバックアップがあれば、たとえランサムウェアに暗号化されても、バックアップからデータを復元することができる。複数のバックアップを異なる場所やメディアに保存することも大切だ。

ランサムウェア攻撃対策のイメージ

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。