【お知らせ】がんばる企業応援マガジン最新記事のご紹介

1位はネットバンキング、2位・内部不正、3位・標的型攻撃。企業を狙う犯罪が上位に

「情報セキュリティ10大脅威」は、IPA・情報処理推進機構が、毎年まとめている情報セキュリティ脅威の年間ランキングだ。情報セキュリティ分野の研究者、企業の実務担当者など64組織99名による「10大脅威執筆者会」の投票と審議によって、トップ10を決めている。

2014年版のランキングをまとめた「情報セキュリティ10大脅威 2015」が、IPAのWebサイト上で入手できるので、ぜひダウンロードし役立ててほしい。ここではダイジェストをまとめたうえで、最後に企業が取るべき対策を紹介する。

IPAのWebサイト「情報セキュリティ10大脅威 2015」

第1位:インターネットバンキングやクレジットカード情報の不正利用 ~個人口座だけではなく法人口座もターゲットに~

第1位 インターネットバンキングやクレジットカード情報の不正利用(IPAによる。以下同)

ネットバンキングの不正送金は、2014年の被害額が約29億1000万円と史上最悪の被害となった。特に昨年後半は法人の被害が目立っており、法人の被害額が約10億8800万円と、2013年の9800万円から10倍以上に増加している。

手口には「ウイルス感染」と「フィッシング詐欺」の2パターンがあるが、昨年はウイルスの手口が進化し、大きな被害に発展した。法人口座を狙う専用のウイルスがあり、電子証明書を削除し再発行時に盗み取るなどの手口がある。今後はPOS(販売時点情報管理)システムへウイルス感染させてクレジットカード情報を盗み取る手口にも警戒する必要がある。

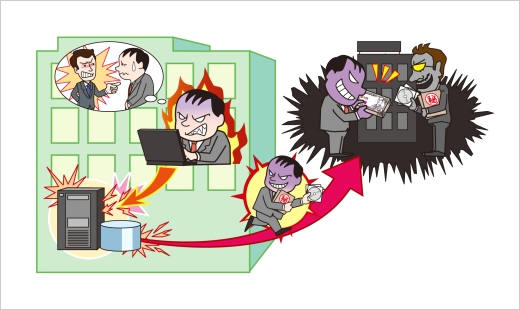

第2位:内部不正による情報漏えい ~内部不正が事業に多大な悪影響を及ぼす~

第2位 内部不正による情報漏えい

昨年は教育関連企業B社の3504万件に及ぶ個人情報流出、半導体メーカーのS社の社員によるT社の研究データ不正持ち出しなど、内部不正による情報漏えいが大きな社会問題となった。B社の流出では、システムを保守管理する委託先企業の社員が金目当てで情報を持ち出し、名簿業者に転売したことで被害が拡大している。

IPAでは内部不正の発生要因として、仕事のプレッシャー・人事評価の低さ・借金での生活苦などの「動機」、アクセス制限の未設定・管理者アカウントの複数人による共有などの「機会」、不満への報復などの「正当化」という3点を挙げている。企業ではこれらの発生要因を基に対策を講じる必要がある。IPAによる「組織における内部不正防止ガイドライン」のチェックリストを活用したい。

IPA「組織における内部不正防止ガイドライン」

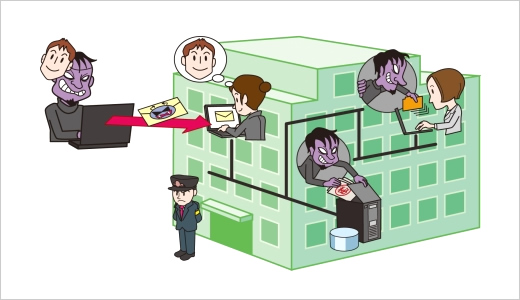

第3位:標的型攻撃による諜報活動 ~標的組織への侵入手口が巧妙化~

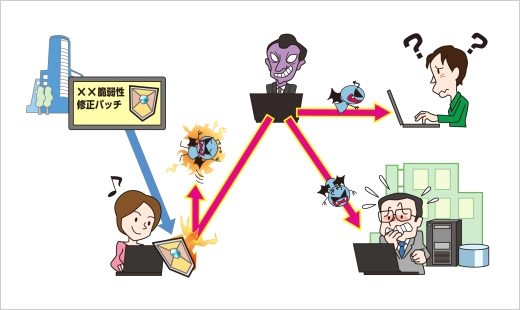

第3位 標的型攻撃による諜報活動

企業や政府機関を狙う標的型攻撃の手口が進化している。例えば、「やり取り型」と呼ばれる手口では、犯人がセミナーへの問い合わせとして相談を持ちかけ、ウイルス入りの質問書を送る手口が見つかっている。担当者が開かざるを得ないように仕組む巧妙な方法だ。また自治体でよく使われているワープロソフト、一太郎のゼロデイ脆弱性(注)を突く手口もあった。このほかに不特定多数にメールを送り、開いた企業の情報を盗み取る「ばらまき型」、特定のジャンルのサイトを改ざんして訪問者を狙う「水飲み場型」もある。

(注)ゼロデイ脆弱性:修正プログラム(パッチ)が公開される前の脆弱性のこと

侵入経路としてはメールの添付ファイル、改ざんされたWebサイトが多くなっている。対策としては従業員へのセキュリティ教育を行ったうえで、組織内部に侵入されることを前提に、機密情報を外部に持ち出させない「多層防御」を行う必要があるとしている。IPAでは「『高度標的型攻撃』対策に向けたシステム設計ガイド」を公開しているので参考にするといいだろう。

参照:IPA「『高度標的型攻撃』対策に向けたシステム設計ガイド」

目次へ戻る

4位「不正ログイン」、5位「Webからの顧客情報窃取」、6位「サイバーテロ」、7位「Web改ざん」。Webへの脅威が顕在化

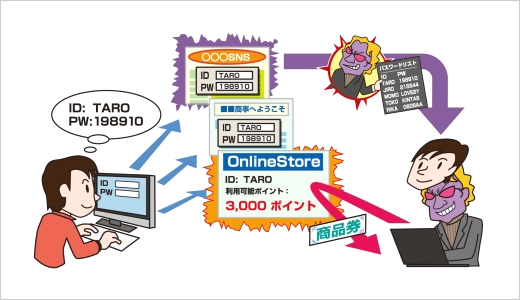

第4位:Webサービスへの不正ログイン ~利用者は適切なパスワード管理を~

第4位 Webサービスへの不正ログイン

LINE乗っ取りで友人にプリペイドカードを買わせたり、航空会社A社、J社への不正ログインでマイレージを勝手に利用されたりするなど、不正ログインの事件が多発した。このほかにもログインの必要なサイトの多くに対して、不正ログインを試みる大規模な攻撃が発生している。

攻撃の手口として最も多いのは「パスワードリスト攻撃」だ。他のサービスから流出したID・パスワードを使ってログインを試みる方法で、ユーザーがパスワードを使い回していることが原因となっている。このほかに単純なパスワードが狙われる「パスワード推測」、「ウイルス感染」によるパソコン・スマートフォンからのパスワード漏えいなどがある。対策としてはパスワードの管理を強化すること、二要素認証の導入などが必要となる。

第5位:Webサービスからの顧客情報の窃取 ~脆弱性や設定の不備を突かれ顧客情報が盗まれる~

第5位 Webサービスからの顧客情報の窃取

Webサービスからの顧客情報の窃取は、第4位の不正ログインにもつながる問題だ。盗まれたID・パスワードによって不正ログインが行われるほか、クレジットカードの不正利用、盗まれた個人情報による執拗なセールス、詐欺、スパムメールなどへと発展してしまう。

昨年発生したものでは、SQLインジェクション(注1)によるショッピングサイト(WordPress利用)からのクレジットカード情報流出、「Heartbleed(注2)」として知られているOpenSSLの脆弱性によるクレジット会社Mの894人分の顧客情報流出などがあった。ソフトウェアの脆弱性、独自のWebアプリの脆弱性、FTPなどの管理アカウントのパスワード推測・流出などの手口が使われている。企業としては安全なWebサービスを構築すること、ソフトウェアの更新管理をしっかり行うことが欠かせない。またWAFやIPSなど、侵入を検知するシステムを導入することも検討したい。

(注1)SQLインジェクション:Webサイトで使われているデータベースに対し、不正なSQL文を入れることで不正に操作する攻撃のこと

(注2)Heartbleed(ハートブリード):オープンソース暗号化ライブラリ、OpenSSLの脆弱性のこと

第6位:ハッカー集団によるサイバーテロ ~破壊活動や内部情報の暴露を目的としたサイバー攻撃

第6位 ハッカー集団によるサイバーテロ

映画「ザ・インタビュー」に関連した映画製作・配給会社へのサイバーテロは記憶に新しい。犯人は明らかになっていないが、機密情報流出、未公開映画流出などが起きて大きな問題となった。2014年はこのほかにも、韓国の原発管理会社の内部文書流出、オンラインゲームへのサービス妨害などのサイバーテロが起きている。

これらのサイバーテロは標的型攻撃とは異なり、攻撃者が犯行声明や盗み取ったデータなどを公表する場合が多く、企業のイメージ失墜・ビジネス機会の損失、政治的な動機・報復などが目的だ。高度な技術を持つ犯罪者が、ウイルス感染を仕組んで内部に侵入する、ソフトウェアの脆弱性を悪用する、外部のサーバーを踏み台に使ってDDoS攻撃を行うといった手口が使われている。

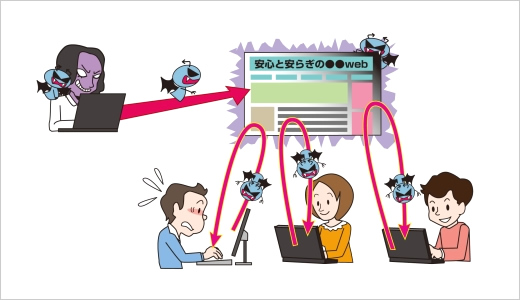

第7位:Webサイトの改ざん ~知らぬ間に、ウイルス感染サイトに仕立てられる~

第7位 Webサイトの改ざん

2014年もWebサイトの改ざんが多発した。Webサイトの内容を書き換えられて、訪問者をウイルス感染させる「ドライブ・バイ・ダウンロード」が目的だ。手口として目立ったのはCMS(コンテンツ管理システム)の脆弱性を狙ったもので、WordPress、Joomla!、Web Diary Professional(WDP)などを使っているサイトが被害を受けた。またファイル配布などに使われるCDN(Content Delivery Network、コンテンツデリバリーネットワーク)が侵害されて、利用する複数のサービスが被害を受ける事件もあった。

原因は「ソフトウェア製品の脆弱性」「Webアプリケーションの脆弱性」「リモート管理用サービスへの侵入」の三つで、多くはWebサイト管理側の不備から起きている。企業のWebサイトではソフトウェアの更新、設定の再チェック、独自Webアプリケーションの脆弱性対策、パスワード管理の強化が必要となる。

【企業のITセキュリティ講座】多発するWebサイト改ざんの手口と対策

目次へ戻る

8位「ネット基盤技術の悪用」、9位「脆弱性」、10位「スマートフォンアプリ」。企業として対応の難しい事案も

第8位:インターネット基盤技術を悪用した攻撃 ~インターネット事業者は厳重な警戒を~

第8位 インターネット基盤技術の悪用

2014年はインターネットの基本となる技術が狙われた年でもあった。例えば、「ドメイン名ハイジャックによる登録情報の書き換え」ではドメイン情報が勝手に書き換えられ、訪問者が悪意のあるサイトに誘導されてウイルス感染する事件が起きている。ドメイン登録事業者のシステムの脆弱性が悪用された可能性が高い。また不正なSSL証明書がインド国立情報工学センターから発行されて問題になったり、DNSサーバーへの攻撃で遅延や無応答状態に陥った事件もあった。

これらの事件は、企業や一般ユーザーなどの対応は難しく、プロバイダーなどのインターネット事業者の対策が強く求められる。企業としては攻撃の足場として使われないようにルーターの設定を見直すなどの対策をしておくべきだ。

第9位:脆弱性公表に伴う攻撃 ~求められる迅速な脆弱性対策~

第9位 脆弱性公表に伴う攻撃

昨年は影響の大きい脆弱性がいくつも公表され、それを悪用した攻撃も多発した。「OpenSSLのHeartbleed」「BashのShellshock(注)」「Apache Struts2の脆弱性」など、サーバーで基幹となる部分での脆弱性が問題となり、企業のセキュリティ担当者は対応に追われた。

(注)BashのShellshock:LinuxなどのUNIX系OSで広く使われているシェル、「Bash」で見つかった脆弱性の呼び名

脆弱性が公表されたらできるだけ早くパッチを当てることが重要だが、そう簡単にいかない場合も多い。組織の基幹システムのような重要なシステムでは、検証や関係者との調整が必要だからだ。その間に攻撃されてしまう可能性がある。企業としては脆弱性を突いた攻撃を想定し、WAFやIPSを導入する、侵入された場合の社内対応をシミュレーションするといった準備をしておきたい。

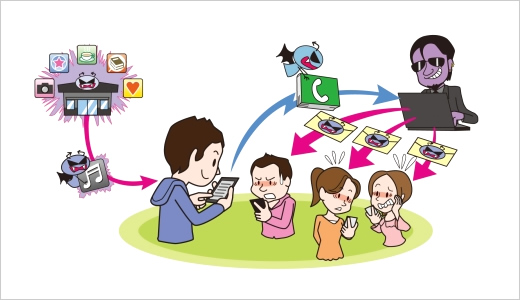

第10位:悪意のあるスマートフォンアプリ ~アプリのインストールで友人に被害が及ぶことも~

第10位 悪意のあるスマートフォンアプリ

スマートフォンアプリの被害も続いている。不正なアプリによって電話帳・写真・メール内容などの個人情報を盗まれたり、遠隔操作アプリによって盗撮・盗聴・追跡などが行われる、盗まれた情報によってスパムなどの被害が出ている。

具体的な事件としては、Androidの公式アプリマーケットGoogle Playで、人気アプリの偽物40本が見つかっているほか、性的脅迫(セックストーション)を目的としたアプリによる被害もあった。企業が直接的な被害を受けることは少ないだろうが、従業員のスマートフォンでの被害が企業の情報漏えいにつながる可能性もあるので注意したい。対策としては「信頼できるアプリかどうかを確認」「アクセス権限の確認」「OSやアプリは最新版を利用」「ウイルス対策ソフトの導入」が重要だ。

目次へ戻る

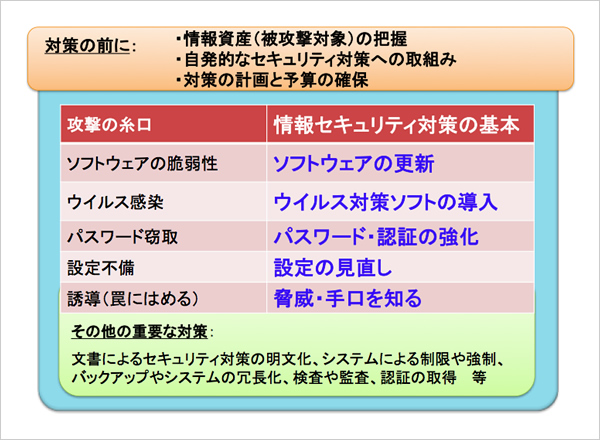

「情報セキュリティ対策の基本」をあらためて確認する

これらの脅威を基にして、IPAでは「情報セキュリティ10大脅威 2015」の第1章で対策を詳しく紹介している。企業・個人に共通する対策の基本は、以下の五つのポイントだ。

情報セキュリティ対策の基本

企業・個人に共通する対策の基本

- ソフトウェアの更新

セキュリティ上の欠陥である脆弱性(セキュリティホール)への対策。 - ウイルス対策ソフトの導入

既知のウイルスの感染を防ぐ。未知のウイルスを検知するふるまい検知の機能のある対策ソフトの導入を検討する。 - パスワードの適切な管理と認証の強化

推測されにくいパスワードを設定し、かつパスワードを使い回さないこと。 - 設定の見直し

サーバーやネットワーク対応機器などで不要な機能を無効にしたり、アクセス制限をかける。 - 脅威や手口を知る

振り込め詐欺などの代表的な犯罪の手口を事前に知っておくことで、被害に遭いづらくなる。

これらの基本を踏まえたうえで、企業の情報システムやデータなどの情報資産を守るための対策を施したい。IPAがまとめているのは以下のポイントだ。

企業・組織でのセキュリティ対策

- 情報資産の把握

重要なデータ、社内システムや業務用パソコン等の情報資産の存在はもちろん、脆弱性への対応のために利用しているソフトウェアはバージョン番号まで把握する。 - 文書によるセキュリティ対策の明文化

セキュリティポリシー、就業規則、秘密保持契約等の文書や書類で、実施すべきセキュリティ対策や禁止事項に抵触した場合の罰則を明確にする。 - システムによる制限や強制

セキュリティ製品の導入によって、攻撃の緩和・検知、従業員・職員の行動制限を行う。 - バックアップやシステムの冗長化

重要なデータはバックアップを行い、停止が許容されないシステムは、冗長構成にしておく。 - 検査や監査、セキュリティ認証の取得

システムの運用開始前に検査を行い、脆弱性の対処漏れや設定ミス等セキュリティ上の問題がないか確認する。運用中も定期的または随時監査して対策の実施有無や有効性を確かめる。 - 対策には計画を立て、予算を確保

セキュリティへの継続的予算確保と、突発的な事故対応の予算化が必要。具体的にはトップダウンによるセキュリティ対策を推進すること、社内に、CSIRT(Computer Security Incident Response Team:シーサート)を設置すること、脆弱性の対策を重視することなどが挙げられている(第3章:注目すべき課題や懸念)。中小企業の担当者もぜひ目を通し、段階的にセキュリティ対策を強化する計画を立てる必要がある。

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。