【お知らせ】がんばる企業応援マガジン最新記事のご紹介

ファイルレス・マルウェアとは

2017年の夏ごろから、「ファイルレス・マルウェア」の検知数が急増しており、話題になっている。ファイルレス・マルウェアはステルス・マルウェアとも呼ばれ、その名のとおり、ウイルス対策ソフトから不審なファイルが見えないように活動するマルウェアのことを指す。被害が発生して感染に気づくケースが多く、しかも痕跡がほとんどないため、感染手法などが知られるようになったのは最近のことだ。

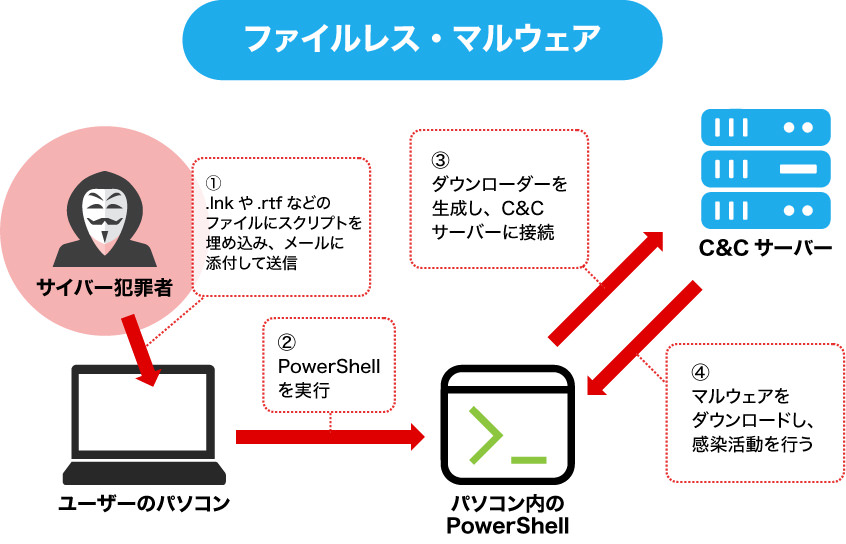

従来のマルウェアは、メールの添付ファイルとして侵入する場合も、Webサイト経由でダウンロードされる場合でも、「.exe」などの拡張子を持つ実行ファイルとしてPCのディスク上に保存された。しかし、ファイルレス・マルウェアは実行ファイルを使用せず、スクリプトなどによって「Windows PowerShell」(以下、PowerShell)というシステム管理機能を呼び出し、マルウェアに感染させる。

ファイルレス・マルウェアの感染の仕組み

PowerShellは、Windows OSに標準搭載されている機能で、Windowsのほぼ全ての機能を実行することができる。主に遠隔地からPCのメンテナンスを行う場合などに使用されるが、このほかにも活用されるケースがあり、PCの起動中に複数のPowerShellが動作していることも少なくない。また、その動作は「プロセス」としてメモリ上で実行される。

ファイルレス・マルウェアは、PowerShellを呼び出して悪意あるWebサイトからマルウェアをダウンロードし、実行させる。このときに実行ファイルが作成されるが、PowerShell上、つまりメモリ上であるため、PCのディスク上に保存されることがない。ファイルレス・マルウェアと呼ばれるのはそのためだ。メモリ内のデータはPCの電源を切れば消えてしまうため、痕跡を残すこともない。

目次へ戻る

従来のウイルス対策ソフトの検知の仕組み

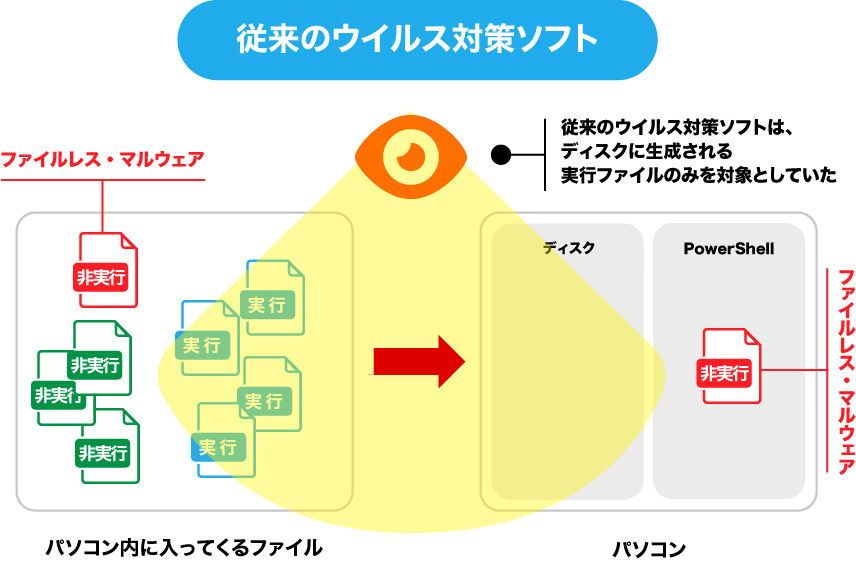

従来のウイルス対策ソフトは、ディスク上にあるファイルしかチェックしないため、ファイルレス・マルウェアを発見することができなかった。また、チェックするファイルは「.exe」などの拡張子を持つ実行ファイルを対象としていたため、ファイルレス・マルウェアが感染動作のきっかけに使用していた「.lnk」(ショートカットファイル)や「.rtf」(リッチテキストファイル)などはチェックをすり抜けていた。

また、「.lnk」ファイルや「.rtf」ファイルなどは、それ自身がマルウェアというわけではない。ファイルを開いたときにJavaScriptなどのスクリプト文(命令文)が実行され、PowerShellを呼び出し、そこにドロッパーと呼ばれるマルウェアの一種を生成する。そのドロッパーがインターネット上にあるC&Cサーバー(指令サーバー)と通信を行い、さまざまなマルウェアをダウンロードする。ここでランサムウェアがダウンロードされるケースも確認されている。

ウイルス対策ソフトには、怪しいファイルの動作を確認する「ふるまい検知」機能や、安全な仮想環境で実際にファイルを実行する「サンドボックス」機能を持つものもあるが、そもそも検査対象外のファイルが使用されていたということも、サイバー犯罪者に盲点を突かれた感じだ。さらに、PowerShellなどのプロセスは安全なものと認識されていたので、ここもノーチェックであった。

従来のウイルス対策ソフトの検査範囲

目次へ戻る

ファイルレス・マルウェアの進化の危険性

現在のところ、ファイルレス・マルウェアとはいえ、「.lnk」ファイルや「.rtf」ファイル、あるいはドロッパーなど、何らかのファイルを実体として持っている。そのため、検査の対象範囲を広げれば、検知はそれほど難しくない。実際に、多くのセキュリティ対策ソフトメーカーが、ウイルス対策ソフトの検知対象を拡大することでファイルレス・マルウェアに対応し、検知率を劇的に向上させている。

また、多層防御を導入することで、例えばPC上で検知できなくても、メモリ上に生成されたマルウェアがC&Cサーバーと行う通信を検知し、より危険なマルウェアの侵入を防ぐこともできる。現状のファイルレス・マルウェアには、ほぼ対応することが可能であろう。しかし、サイバー攻撃とセキュリティ対策は「イタチごっこ」であることを忘れてはならない。

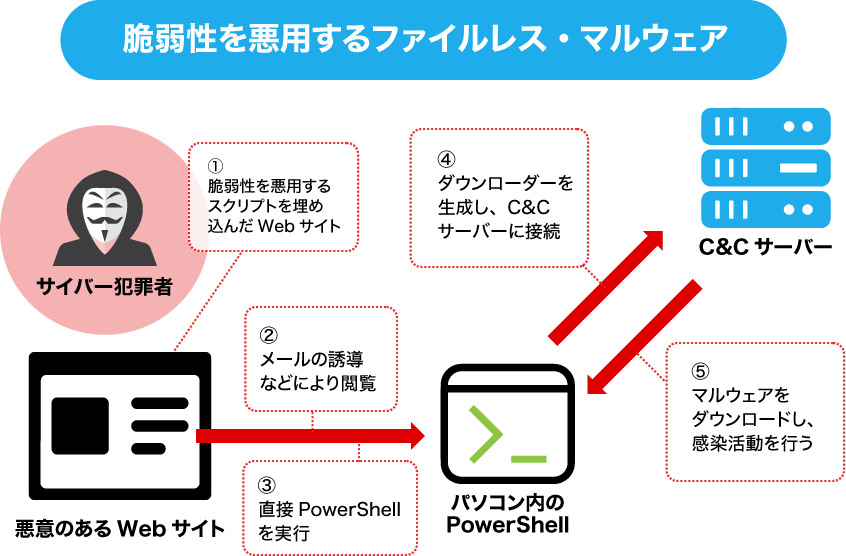

現在、セキュリティ対策ソフトメーカーなどが危惧を抱いているのが、ファイルレス・マルウェアと脆弱性の悪用を組み合わせた攻撃の出現だ。この場合、完全に実体を持たない、真のファイルレス・マルウェアが実現できると指摘している。Windowsやマイクロソフト「Office」、Adobe Flash Player、Adobe AcrobatといったAdobe製品、Java SE、あるいはWebブラウザーやそのプラグインなどは、頻繁に脆弱性が発見されている。

脆弱性への攻撃とファイルレス・マルウェアの組み合わせ

これらの脆弱性を悪用することで、例えばWebブラウザーから直接PowerShellでスクリプトを動作できる可能性がある。この攻撃が成功すれば、メモリ上にさえファイルを生成することなく、マルウェアに感染させることが可能になる。実体がないのでログも残らず、事後検証も非常に困難になってしまう。その日は遠くないと思われる。

このような事態に備え、ウイルス対策ソフトでは「ふるまい検知」などの挙動検知技術に磨きをかけている。また、ファイルの動作だけでなく、実行中のプログラムやプロセスを監視し、怪しい挙動を検知できるように機能強化を進めている。さらに、グローバルでの検知情報などを蓄積する「脅威インテリジェンス」などを活用することで、新たな手法に対応している。ユーザーとしては、ウイルス対策ソフトやセキュリティ対策ソフト、あるいはセキュリティ対策ソリューションを、常に最新の状態にアップデートするべきと言える。

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。