【お知らせ】がんばる企業応援マガジン最新記事のご紹介

増加する制御システムへのサイバー攻撃

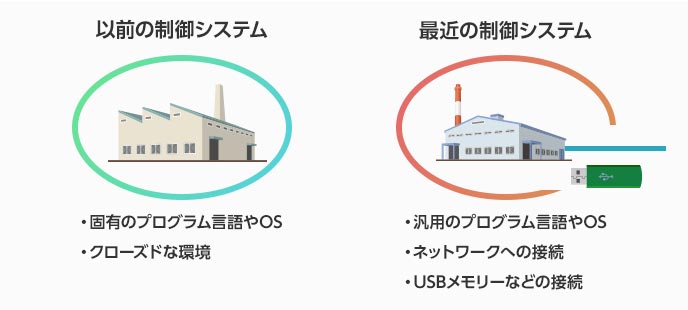

近年、制御システムへのサイバー攻撃が増加している。制御システムとは、あらゆる産業で使用される機器を、文字どおりに制御するためのシステムのことを指す。これらの制御システムは、固有のプログラム言語やOSを使用し、外部ネットワークや情報系システムと接続されないクローズドな環境で運用されてきたという特徴によって、サイバー攻撃を受けづらい状況にあった。クローズドな環境であるため攻撃するには現地に行く必要があるし、ウイルスを作成するにも固有のシステムを分析する必要があったためだ。

しかし、制御システムは近年WindowsやUNIX、Linuxなどの汎用(はんよう)プラットフォームをシステムに採用するようになってきた。汎用のプラットフォームも、制御システムに利用できるIoT機能を搭載するようになったことなどが理由だ。また、遠隔地から状況をモニターしたり、コントロールするためにネットワークに接続され、汎用のプロトコルで通信を行ったりするようになった。メンテナンス用にUSBポートを装備し、USBメモリーでアップデートなどが行えるようになっているものもある。

このような汎用プラットフォームの使用、ネットワークへの接続、汎用プロトコルの使用、USBメモリーへの対応などは、制御システムへのサイバー攻撃の難易度を一気に下げてしまう。もっとも、クローズドの環境だからといってサイバー攻撃を受けないとはいえない。それを実践したのが「Stuxnet」である。Stuxnetは、イランの核燃料施設のみを狙ったウイルスであり、これを仕込んだUSBメモリーが制御システムの近くの床に置かれていた。

置かれていることに気付いた職員が、そのUSBメモリーを接続してしまい、Stuxnetに感染した。2010年のことである。イランの捜査当局では、ウイルスが非常に高度な技術で作成されていたことや、核燃料施設に忍び込んだ技術などから、サイバー犯罪者グループによる犯行と見ている。そして、アメリカ政府が関与した可能性を示唆した。つまり、アメリカ政府がイランの核開発を遅らせるために、サイバー犯罪者グループにウイルスの作成と感染を依頼したというのだ。

制御システムの変化

目次へ戻る

制御システムを狙うサイバー攻撃の特徴

IPAは、制御システムのセキュリティリスク分析を、事業者が実施できるようにするためのガイド「制御システムのセキュリティリスク分析ガイド」を公開している。また、このガイドの資料として「制御システム関連のサイバーインシデント事例」も公開している。これは、過去の制御システムのサイバーインシデント事例を基に、その概要と攻撃の流れ(攻撃ツリー)を紹介しており、事業被害ベースのリスク分析を実施する際に、事例に相当する攻撃ツリーの作成、セキュリティ対策の策定に活用できるようになっている。

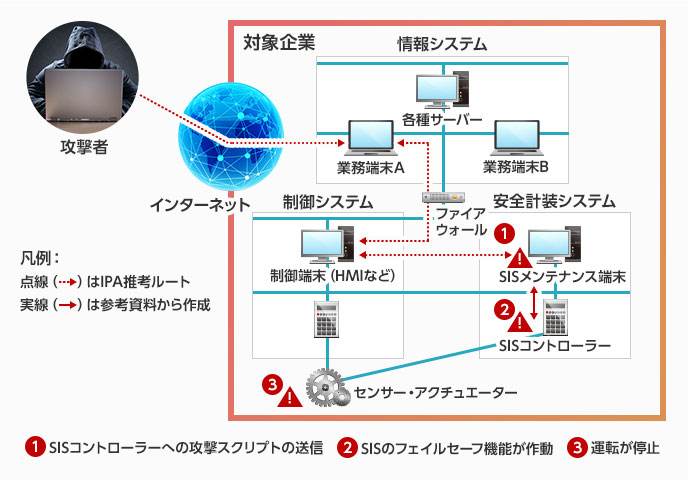

資料では、2015年と2016年にウクライナで大規模停電を引き起こした電力設備に対する攻撃事例、2017年の中東のプラントで発生した安全計装システム(SIS:Safety Instrument System)への攻撃事例を取り上げている。例えば2015年のウクライナの事例では、電力会社へのサイバー攻撃にさまざまな要因が重なった結果、大規模停電を引き起こしたとされる。発生から復旧までに最大で6時間を要し、22万5,000人の顧客に影響を与えた。

攻撃者は6カ月前から攻撃対象の企業のシステムやネットワークを調査し、アカウント情報を入手してログイン、正規の手法で制御システムにアクセスしていた。この際、アカウント情報を入手するためにマルウェアメールを送信している。ほかの事例も同様で、安全計装システムへの攻撃では、安全計装システムを標的としたマルウェアを開発し、フェイルセーフ機能を作動させて操業を停止させている。

このほかにも、制御システムを標的とするサイバー攻撃は世界各国で多数発生しており、少なからぬ被害が出ている。2014年に発生したドイツの製鉄所へのサイバー攻撃では、溶鉱炉を正常に停止できなくなり、けが人も出ている。これらの制御システムへのサイバー攻撃は、いずれも入念な調査と準備を行っており、メールなどでマルウェアを送り込んでアカウント情報などを盗み出している。つまり、標的型攻撃と同様の手法を取っているのだ。非常に巧妙で時間とコストをかけており、それゆえに国家がバックについているといわれている。

「制御システム関連のサイバーインシデント事例」では、制御システムへのサイバー攻撃が詳細に説明されている

データ出典元:制御システムのセキュリティリスク分析ガイド補足資料「制御システム関連のサイバーインシデント事例」シリーズ|IPA

(https://www.ipa.go.jp/security/controlsystem/incident.html)

目次へ戻る

制御システムのサイバー攻撃対策とは

制御システムが停止してしまうと、それを使用する企業や組織にとっては事業が停止することになる。また、重要インフラ分野では影響が広範囲に及び、社会や生活にも深刻な影響を与える可能性もある。このため、今後も制御システムへのサイバー攻撃は行われるだろう。特に、最近の制御システムはサイバー攻撃に対し脆弱といえる。ましてや、バックに国家がついているようなサイバー犯罪者グループの巧妙な攻撃に遭っては、ひとたまりもないのが現状だ。

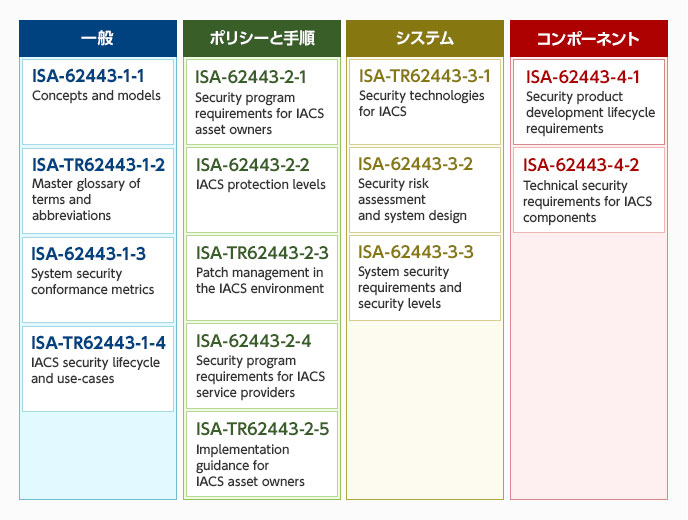

日本では、特定分野に限定されない汎用的な基準であり、セキュリティマネジメントからシステムや機器・デバイスまでをカバーすることから、国際標準である「IEC 62443(Industrial communication networks - Network and system security -)」を選定し、その活用を推進している。また、IEC 62443を基にした制御システムで使用される制御機器のセキュリティの認証制度、および制御システムを運用する組織におけるセキュリティマネジメントシステムの適合性評価制度も、2014年より開始されている。

制御システムにおけるセキュリティ対策の実現には、企業と同様にセキュリティマネジメントシステムの構築が重要となる。この構築には、対象となるシステムのセキュリティの実態を把握するリスク分析が基本となる。リスク分析によってセキュリティ対策の弱い場所を洗い出し、そこに適切なセキュリティ対策を施していくことで、結果的に効率の良い対策が行える。まずはリスク分析を実施することをお勧めしたい。

IEC 62443(ISA-62443)の構成

データ出典元:制御システムのセキュリティリスク分析ガイド|IPA

(https://www.ipa.go.jp/security/controlsystem/riskanalysis.html)

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。