【お知らせ】がんばる企業応援マガジン最新記事のご紹介

1.新型コロナウイルスとともに急増したフィッシングメール

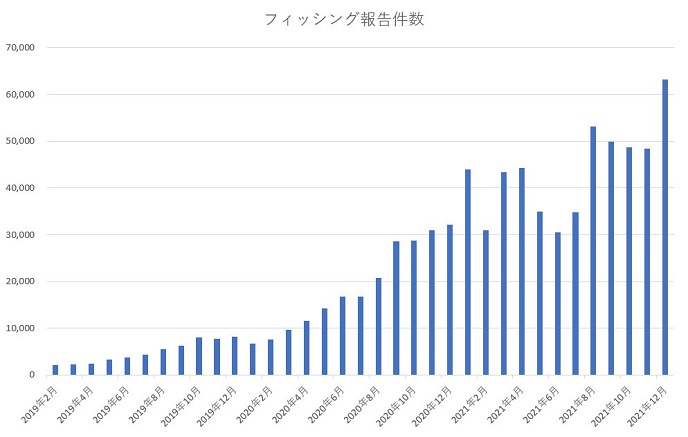

フィッシングメールは以前から増加傾向にあったが、2019年の新型コロナウイルスのパンデミックから急増した。2020年も高い増加率を維持して増え続け、2021年の東京オリンピックでピークを迎えた。これで頭打ちになったかと思うと、2021年12月にはさらに増加した。

フィッシング対策協議会のレポートによると、2019年2月の報告数が2,100件であったのに対し、2021年12月には63,159件にまで増加している。3年弱で30倍に増加したことになる。この要因は、サイバー犯罪者がフィッシングメールの有効性を認識したこと、およびフィッシングメールを送るための犯罪者向けのサービスが充実してきたことが考えられる。

フィッシングメールが悪用するブランドはAmazonが最も多く、2021年12月のデータでは全体の約27%を占めている。Amazonに次いで多かったのはメルカリ、三井住友カード、ETC利用照会サービス、JCBとなっており、上位の5ブランドで報告数全体の約74.0%を占めた。この割合は減少傾向にある。つまり、悪用されるブランドが増加しているわけだ。

最近ではスマートフォンユーザーが増加したことを受け、メールだけでなくSMS(ショートメッセージサービス)にフィッシングメッセージを送るケースも増えている。これは「スミッシング」と呼ばれる。SMSは電話番号宛てに送ればよいので、ランダムな電話番号を対象により多くのユーザーに送ることができる。しかもSMSはメールのように送信元を確認することが困難であるため、サイバー犯罪者にとってはだましやすいというメリットがある。

フィッシングメールが誘導するフィッシングサイトも精度が高まり、一見しただけでは偽物と気付かない。また、二要素認証に対応したフィッシングサイトもあり、暗号化通信(https)に対応するものも増えている。うっかりIDやパスワードなどを入力してしまうとサイバー犯罪者に盗まれ、本人になりすましてサービスを利用されたり、その情報を売られてしまったりする可能性がある。

2019年以降のフィッシング報告件数の推移(フィッシング対策協議会のレポートを基に作成)

参考元:フィッシング対策協議会

目次へ戻る

2.送信ドメイン認証技術とは

フィッシングメール対策として、送信元の確認が挙げられることがある。しかし、これらは詐称が可能であるためおすすめできない。メールソフトに表示される送信者名や送信アドレスは、メールごとに送信者が任意に見た目だけを書き換えることができるためだ。真の送信者を確認するためには、ヘッダー情報を参照する必要がある。

ヘッダー情報の「Return-Path」欄に表記されているのは送信者が設定した返信先であり、これが送信元のアドレスと異なる場合にはフィッシングメールの確率が高い。また、「Received」はメールが経由したサーバーの情報である。正規のメールも複数のサーバーを経由するが、これが非常に多い場合も注意が必要だ。しかし実際にそこまで確認する人は少なく、スマートフォンの場合はここの確認だけでも面倒な手順を踏まなければならない。

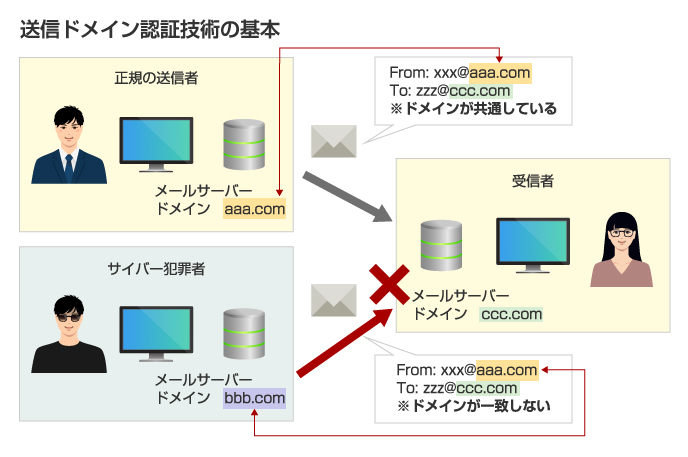

フィッシングメール対策の技術は多くあるが、特にここ数年で注目を集めているのが送信ドメイン認証技術である。これは、送信者情報が詐称されているかどうかをドメイン単位で確認(認証)する技術であり、ネットワーク方式と電子署名方式、さらにこの二つを組み合わせた方式がある。

ネットワーク方式は、送信側が自ドメインで使用しているメールサーバーのIPアドレスと、受信したメールの送信元IPアドレスと一致しているかどうかで正規のメールかどうか判断する。この方式では、SPF(Sender Policy Framework)がよく知られている。

電子署名方式は、公開鍵暗号技術を利用する。これはHTTPSのWebサイトを閲覧する際の認証技術と同様で、電子署名によって認証を行う。この方式には、DKIM(DomainKeys Identified Mail)などがある。ネットワーク方式と電子署名方式を組み合わせたものには、DMARC(Domain-based Message Authentication, Reporting, and Conformance)がある。SPFおよびDKIMで認証されたドメイン名を利用して、メールヘッダー上の送信ドメイン名を認証するもので、ポリシーを宣言できることが特長となっている。

送信ドメイン認証技術の基本的な仕組み

目次へ戻る

3.最新の送信ドメイン認証技術

SPF、DKIM、DMARCは、送信ドメイン認証技術として一般的なものとなっている。しかし、採用する組織はまだまだ少ない。

日本政府のサイバーセキュリティ対策本部が作成している「政府機関等の対策基準策定のためのガイドライン(令和3年度版)」では、基本対策事項としてメールのなりすまし防止策を講じることとしており、SPF、DKIM、DMARCを推奨している。

また、内閣府消費者委員会からは、警察庁、総務省、経済産業省および消費者庁に対し、フィッシングメールの受信防止対策として、送信ドメイン認証技術(SPF、DKIM、DMARC)の導入を普及促進することという意見が2020年12月3日付けで出されている。

しかし、JIPDEC(一般財団法人日本情報経済社会推進協会)などの調査によると、国の行政機関が発行するメールマガジンのなりすまし対策は、6割超の機関が複数の送信ドメイン認証を組み合わせて対策を強化しているが、DMARCを設定しているメールアドレスは9.7%にとどまっている。

最近では、メールにロゴを表示することで正規の差出人のメールであることを証明するBIMI(Brand Indicators for Message Identification)が注目を集めている。BIMIは、メールのセキュリティを高めるDMARCの採用率の向上を目的とした規格である。BIMIとDMARCを併用することで、メールにロゴが表示される。

DMARCとBINIに、デジサート社が提供する認証マーク証明書(VMC:Verified Mark Certificates)を使用すれば、商標登録済みロゴを表示することもできる。ロゴを表示するにはメールソフトやサービスが対応している必要があり、現在のところYahoo!メールとGmailなどが対応している。

フィッシングメールやスパムメール対策として、メールそのものの使用をやめてチャットサービスなどに移行するケースもある。しかし、問い合わせなど不特定多数からのメッセージを受け付けることも考慮すると、広く普及しているメールの使用をやめることは難しいため、これらの送信ドメイン認証技術の定着を期待したい。

Gmail(モバイル版)などでは、VMCに対応している送信者からのメールに商標登録済みロゴが表示される

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。