【お知らせ】がんばる企業応援マガジン最新記事のご紹介

1. 2021年はフィッシングとランサムウェアが猛威をふるった

2021年はコロナ禍への対応で窮屈な一年となったが、サイバー犯罪者・攻撃者は休むことなく活動していた印象がある。特に、フィッシングの急増は本連載でも何度か取り上げているが、長引くコロナ禍で利用の増えたショッピングサイトや動画サービスを中心にフィッシング攻撃を展開した。

フィッシングは2021年の東京オリンピックの開催に合わせて増加したが、その後も緩やかに増加を続けている。現在はフィッシングに悪用されるブランドやサービスも増え、より多くの人を“釣り上げ”ようとしている。

マルウェアでは、2021年初頭に当局により一度は撲滅に追い込まれた「Emotet」が11月に活動を再開し、話題となった。再開後のEmotetは、メールにより感染させようとする点は変わっていないものの、感染手法はメールの文面にあるリンクから誘導したり、添付ファイルにマルウェアを潜ませたり、さらにはファイル名の特長が変わったりと、短いサイクルで変化させてきている。

2021年に最も猛威をふるったのはランサムウェアであろう。別のサイバー攻撃とランサムウェアを組み合わせるケースが多く確認され、サイバー攻撃により重要なファイルを盗み出すとともにランサムウェアを仕掛けて暗号化し、「身代金を支払わないと盗み出した情報を公開する」と脅す「二重脅迫」や「三重脅迫」も確認された。

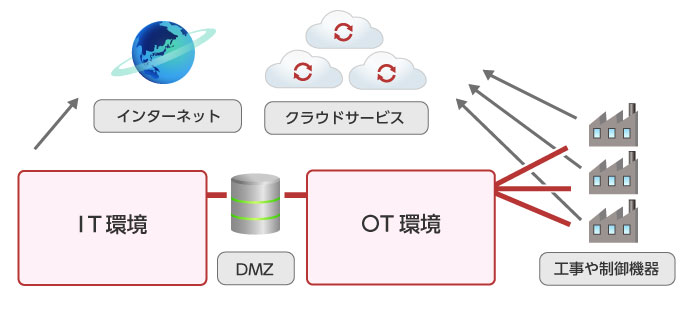

ランサムウェアを使ったサイバー攻撃が、OT(制御システム)に間接的なダメージを与えたケースも複数確認された。例えば、5月にはアメリカの石油パイプラインの最大手であるコロニアル・パイプライン社がサイバー攻撃を受け、約1週間にわたって操業を停止した。これにより1000カ所以上のガソリンスタンドで在庫がなくなる事態に発展している。

サプライチェーン攻撃にもランサムウェアが使用された。7月には、アメリカのIT企業であるKaseya社の提供するリモート監視・管理サービスがランサムウェア攻撃を受けた。このサービスはマネージドサービスとして複数のプロバイダーが提供していたため、3万社以上のサプライチェーン企業が影響を受けた。

そして脆弱性では、12月に「Apache Log4j」の脆弱性が公表された。世界中が震え上がったであろうそのLog4jの脆弱性は、Log4jの存在するシステムに外部から任意のコードを容易に実行できるという深刻なものであった。しかも、Log4jはオープンソースのライブラリであるため、自社開発を含むさまざまなソフトウェアに導入されており、その把握だけでも大きな労力が必要とされた。

2021年にはこの他にも、クラウドサービスの設定ミスによる情報漏えい事故も多発している。いずれにしても、企業のセキュリティ担当者や情報システム部は大変な一年であったと考えられる。

IT環境とOT環境はつながっていなくても、工場や制御機器はクラウドサービスにつながっている

目次へ戻る

2. ランサムウェアはより巧妙な攻撃を仕掛ける

毎年、年末になるとセキュリティ製品・サービスの提供企業が脅威予測を発表する。近年はセキュリティ企業の合併や吸収、分社化、日本への参入が増え、結果的に脅威予測を発表するセキュリティ企業が増えている。これは喜ばしく心強いことであるが、セキュリティ予測は企業によって視点やカテゴリー分けが異なるため、一概に比較することは難しい。

ただし、いずれの脅威予測にも登場しているのが、マルウェア、ランサムウェア、標的型攻撃、サプライチェーン攻撃、そしてクラウドである。マルウェアメールはフィッシングメールほど目立った増加はしていないが、日常的に届いている。これはサイバー攻撃者側にマルウェア配信ネットワークが存在しているためで、さまざまな攻撃者がこのネットワークを利用している。

こうしたマルウェアメールは今後も送られ続けると考えられるが、その多くはセキュリティ対策ソフトで検知できる。しかし、さらに高度化された標的型攻撃メールが届く可能性があり、セキュリティ対策を巧妙に回避する。また、メールだけでなく一般的な正規ツールに寄生する形で感染を拡大するマルウェアも増加している。2022年は、さらに洗練されていくとの予測が多かった。

コロナ禍への対応でリモートワークやクラウドサービスの利用が増加しているが、結果としてアタックサーフェス(攻撃を受ける面)が拡大している。ランサムウェアは他のサイバー攻撃と組み合わされる傾向にあるが、単独でも侵入経路が拡大する可能性が高い。また、2021年にはバックアップシステムを狙うランサムウェアが確認されたが、2022年はサーバーも攻撃対象になると予測されている。

バックアップシステムやサーバーが暗号化されてしまうと、攻撃を受けた企業は復旧が非常に難しくなり、解決を身代金支払いに頼るケースが増加すると考えられる。また、サーバー経由で制御システムなどを停止させる攻撃も増えるだろう。生産工場や重要インフラが停止してしまった際の影響は非常に大きいため、攻撃者としては身代金を稼げる「ビジネス」の可能性が高くなる。

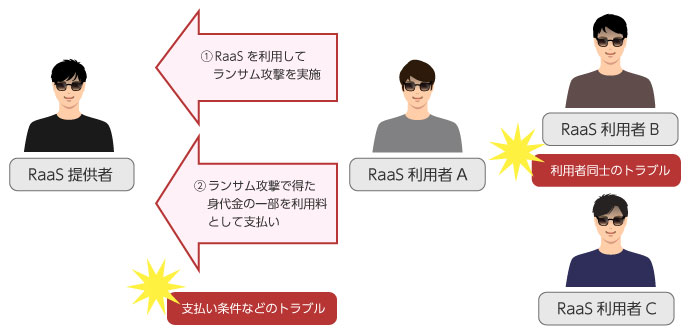

ランサムウェア攻撃が増加した背景には、RaaS(サービスとしてのランサムウェア)の普及がある。これにより、ランサムウェアの知識がなくても、誰でもランサムウェア攻撃を行えるようになった。ただし、RaaSにおけるサイバー攻撃者同士の金銭トラブルが増えるという予測もあり、結果としてランサムウェアによる被害が増加すると指摘している。

RaaS(ランサムウェアサービス)におけるトラブル

目次へ戻る

3. 2022年も企業は多様な攻撃にさらされる

高度な標的型攻撃がさらに増加するという予測もある。APT攻撃とも呼ばれるこの攻撃は、国家などの依頼により入念な準備と潤沢な資金、十分な時間を使って国家的な機密情報をも盗み出す。しかし、正規ツールに寄生する攻撃手法が拡大したことで、標的型攻撃のためのコストが大きく下がった。もはや、標的の企業だけのために新種のマルウェアを開発する必要がなくなってきている。2022年はさらに多くの企業が標的になるとしている。

コロナ対応のために増加したクラウドサービス利用も、今後はさらにサイバー攻撃を受けることになりそうだ。最も多いのは、フィッシングにより入手したログイン情報による不正アクセスである。本人になりすましてログインしてしまえば、クラウド上にあるデータへ容易にアクセスできる。フィッシングもサービス化されているため、攻撃者はほとんどコストをかけずに攻撃を行える。

クラウドに関連する新たな技術やサービスも標的になるという予測も多い。クラウドサービスでは多くのシステムやサービスとAPIにより連携できる。複数のデータを集約し分析できるので、DXの推進にも有効だ。また、コンテナ化によって仮想マシンを瞬時に立ち上げることが可能になり、ビジネスの俊敏性を高めている。ビジネススピードを優先するとセキュリティがおろそかになりがちなので、攻撃者としては格好の標的となる。

進化するAIは企業だけでなく、攻撃者も活用している。例えば、マルウェアメールを最適なタイミングで送信するためにAIを活用しているが、最近ではフェイクニュースなどにも活用されている。AIを動画に活用することで、映像に映る人をまったく別の人に入れ替えることができる。2022年に入ってロシアがウクライナに侵攻した状況下でもこうした動画が数多く流通しており、ニュース番組が取り上げてしまうことも多い。

戦争によりサイバー攻撃も増加しており、日本もその余波を受けている。トヨタが生産停止に追い込まれたことは記憶に新しいが、2022年もサイバー攻撃は増加し、手法の多様化や巧妙化が予想されている。もはや侵入を完全に阻止することは困難であるため、企業は侵入した脅威を迅速に検知し対応を行うことが求められる。特に、被害に遭ってしまうとサプライチェーンに拡大するおそれがあるため、必要なポイントをしっかりと押さえる効率の良いセキュリティ対策が必要になると考えられる。

FacebookやTwitterに投稿された、ロシアのウクライナ侵攻に関するフェイクニュースと思われる画像

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。