【お知らせ】がんばる企業応援マガジン最新記事のご紹介

1. 10大脅威とランキングの変化

「情報セキュリティ10大脅威」は、IPA(情報処理推進機構)が2007年から公開しているレポートで、前年に発生した社会的に影響が大きかったと考えられる情報セキュリティにおける事案から、IPAが脅威候補を選出し、情報セキュリティ分野の研究者、企業の実務担当者など約150名のメンバーからなる「10大脅威選考会」が脅威候補に対して審議・投票を行い、決定したもの。

現在は、家庭などでパソコンやスマートフォンを利用する個人を対象とした「個人編」と、企業や政府機関などの組織、および組織のシステム管理者や社員・職員を対象とした「組織編」の2本立てで10大脅威を選出している。また、10大脅威の発表の後で解説編が追加され、より理解を深められるようになっている。社内教育のためのツールとしても活用できることは特徴的だ。

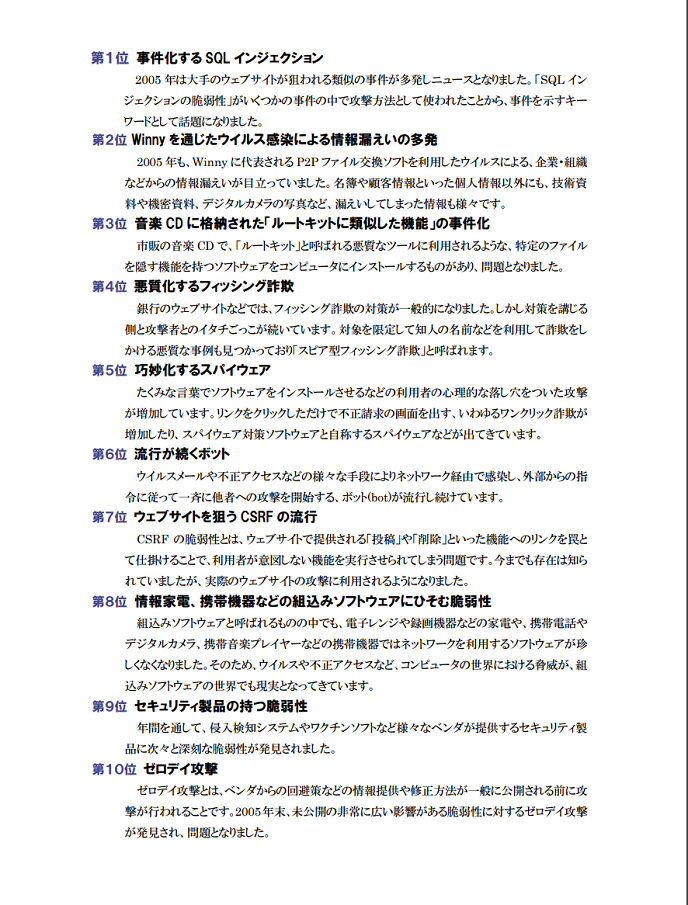

過去の10大脅威を振り返ると、脅威の傾向の変化がよく分かる。最初に公開された2006年版では、1位が「事件化するSQLインジェクション」であった。SQLインジェクション攻撃とは、例えばWebサーバーへのリクエストの中にSQL文というSQLデータベースを操作するためのコマンドを埋め込むもので、サーバー側がリクエスト内のSQL文を無効化するなどの対策をしていないと、外部からデータベースを操作されるといったものだ。

2位が「Winnyを通じたウイルス感染による情報漏えいの多発」。当時はWinnyに代表されるP2P(ピア・トゥ・ピア)ソフトが大人気であった。P2Pソフトはサーバーを介さず、クライアント同士でファイルを共有できるため、業務用ソフトやゲームソフトの違法コピー、映画の海賊版や不正動画などが拡散した。当時はインターネット回線が今ほど高速ではなかったため、就業中に会社の回線でP2Pソフトを使うケースが目立った。そして、やり取りされるファイルの中に混入されたウイルスにより、情報漏えいが多発したのだった。

3位は「音楽CDに格納された『ルートキットに類似した機能』の事件化」であった。ルートキットとは、パソコンのシステムの根本的な部分にインストールされるプログラムのことで、パソコン起動時の最初に読み込まれる。ユーザーがログインする前に実行されるため、ユーザーよりも権限が高く、それを悪用して遠隔操作を可能にする。自身の行動した記録(ログ)を消去するため、発見が困難なマルウェアだ。これが音楽CDに混入していた。

4位以降を見ると、フィッシングやスパイウェア、ボット、脆弱性攻撃、IoT家電の脆弱性など、現在も多く活動している脅威であることが分かる。P2Pソフトや音楽CDによる感染を耳にすることがなくなったのは、これらのユーザーが激減したためと考えられる。P2Pソフトを使わなくても不正なアプリやサービスがは存在するし、音楽CDは配信サービスに駆逐されつつある。攻撃者は常に、ユーザーの多い人気のソフトやプラットフォームを見つけ、それを悪用するのが常だ。

2006年版の「10大脅威」(当時はセキュリティ白書)

引用元:IPA「情報セキュリティ白書 2006年版 -10大脅威「加速する経済事件化」と今後の対策-」

目次へ戻る

2. ランサムウェアと標的型攻撃の傾向

現在の2二大攻撃とも呼べる「ランサムウェア」と「標的型攻撃」では、2007年版の2位に「表面化しづらい標的型(スピア型)攻撃」として標的型攻撃が登場している。この「標的型」の意味は、それまでの「ばらまき型」から特定の組織や個人を狙った攻撃が始まったということだ。例えば、特定の企業に対し「購入した製品が不良品だった」とメールし、その不良品の写真であるとする添付ファイルがマルウェアという仕掛けだ。

標的を選ぶようになったことも特徴的であるが、標的に合わせて新種のマルウェアを使用したことも特徴的だ。まだ世の中に出回っていないマルウェアであるため、ウイルス対策ベンダーにサンプルがない。サンプルをベースに定義ファイルを作成し、それによりウイルスを検知するタイプのウイルス対策ソフトでは検知できないことも、感染する原因のひとつとなった。

この手法はさらに洗練され、例えば人事部に対する「履歴書」の添付ファイルなど、ファイルを開かないわけにはいかないケースを次々に見つけ出し、気づかれずに感染させることに成功するようになる。そして、重要機密を持つ政府や軍事関連企業などを攻撃するために、入念な下準備や、侵入後C&Cサーバー経由で攻撃者が指示を行い、マルウェアを横移動させ、権限を昇格して機密情報を狙う「高度標的型攻撃」「APT攻撃」へと進化していく。

そして、成功した標的型攻撃の多くはサイバー攻撃者のアンダーグラウンドネットワークで共有され、より安価に標的型攻撃が行えるようになる。現在はその結果、ばらまき型攻撃でもC&Cサーバーや横移動などが行われている。一方、高度標的型攻撃はさらに巧妙化、複雑化し、インターネットとは隔離されているはずの工場などOT(オペレーショナル・テクノロジー;制御運用)環境まで狙うようになっている。

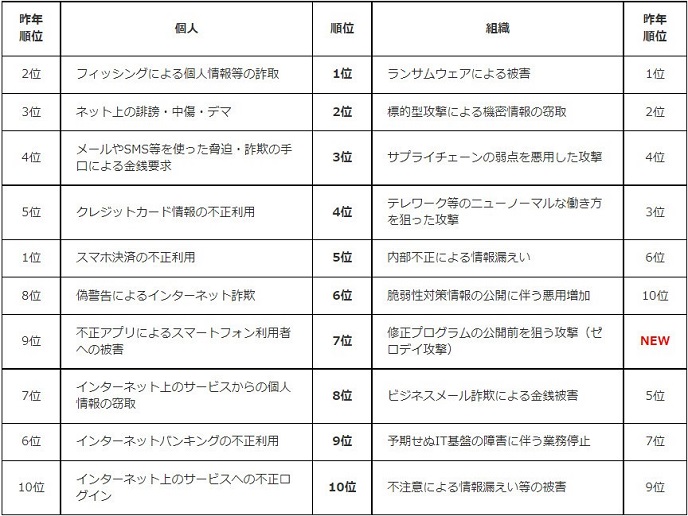

ランサムウェアの初登場は2016年版で、この年から個人編と組織編に分かれて記載されるようになった。個人編の2位、組織編の7位に「ランサムウェアを使った詐欺・恐喝」が掲載されている。総合順位では3位で、当時は組織よりも個人を標的としたランサムウェアが多かったことが分かる。2017年にはともに2位となり、2019年版では個人編の順位が下がり始める。

組織編では高い順位を維持し、2021年版で1位となる。ランサムウェアは古くから存在していたが、2017年に世界的に感染を拡大した「WannaCry」が大きな話題となり、以降は次々に新種が登場するようになる。ランサムウェアは感染したパソコン上のファイルを暗号化して使えなくし、使えるように元に戻す(復号)ために“身代金”を要求する。

企業は事業継続を優先するために、身代金を支払ってしまうケースが多く、ランサムウェアはサイバー攻撃者にとって手間をかけずに金銭を得られる効率の良い攻撃ビジネスとなった。地下市場ではランサムウェアの作成サービス「RaaS(サービスとしてのランサムウェア)」が提供されるようになり、誰でも簡単にランサムウェア攻撃ができるようになった背景もある。現在では、一連のサイバー攻撃にランサムウェアが組み込まれるようになっている。

2020年版の組織編第1位の脅威は「ランサムウェアによる被害」」

引用元:IPA「情報セキュリティ10大脅威 2022」

目次へ戻る

3. 10大脅威から考えるセキュリティ対策

あらためて2022年版の10大脅威を見直すと、攻撃を受ける面(アタックサーフェス)の広がりが分かる。以前は企業内のエンドポイント、および企業ネットワークと外部ネットワークの境界を中心としたセキュリティ対策が基本であったが、テレワークの拡大によりエンドポイントのパソコンは企業ネットワークの外に出ているため、保護すべきエリアが拡大している。

また、ランサムウェアを含むマルウェアはメールだけでなく不正アクセスにも使用され、メールではビジネスメール詐欺といった新たな脅威も登場している。もちろん、フィッシングメールの急増も代表的な脅威となっている。これに加え、脆弱性攻撃もパソコンやサーバーをはじめ、WebアプリやIoT機器へと拡大している。監視、保護すべき箇所が増え、それらを統合的に把握できるセキュリティ環境が求められる。

さらに、人的な脆弱性にも対策が必要となる。フィッシングにだまされないことはもちろん、特にクラウドサービスの設定などはサービスにより方法や名称が異なるため、設定のミスが情報漏えいにつながることもある。意図的な内部不正もあるため、人材教育にも注力する必要があるだろう。そして、自社だけ守ればいいのではなく、サプライチェーン全体でセキュリティレベルを向上する必要もある。

自社のセキュリティ対策を向上するためには、リスクベースやアセット(資産)ベース、脅威ベースなど複数の手段があるが、まずは現状の脅威の攻撃手口や動向を知ることは有効だ。10大脅威では、ランクインした脅威ごとに対策も記載されているため、まずは自社がどのような脅威に脆弱(ぜいじゃく)であるかを検討し、対策を考えていくという方法もある。また10大脅威のすべてが自社に当てはまるとも限らないので、可能であれば経営層とともに目を通し、現状を知ることから始めたい。

「情報セキュリティ10大脅威 2022」全結果

引用元:IPA「情報セキュリティ10大脅威 2022」

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。