1. 高まるサプライチェーン攻撃の脅威

フォーティネットジャパン合同会社 チーフセキュリティストラテジスト 寺下健一氏

――サプライチェーン攻撃が注目されている理由は何でしょう。

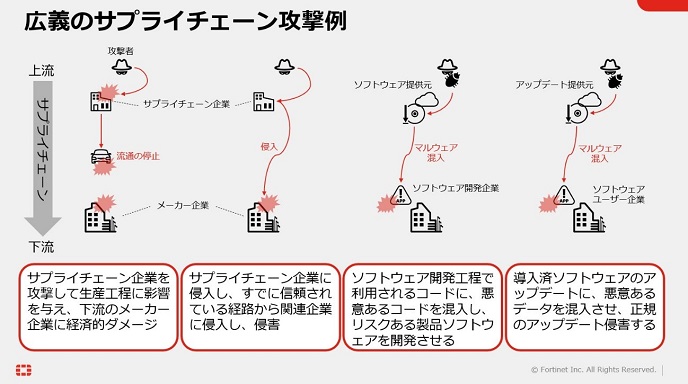

寺下氏:サプライチェーンは、ビジネスの商流と表現されます。そうした子会社や取引先がセキュリティ上の侵害を受けてしまうと、サプライチェーンを構成する会社と共有している個人情報や設計図などの情報、あるいは工場での製造そのものも被害を受ける可能性があります。工場の場合はラインが止まってしまったり、動いていても不良品や欠陥品が製造されてしまったりするリスクがあります。それを確認するためには、一度ラインを止める必要があるわけです。

サプライチェーンにおけるセキュリティリスクが、ビジネスや社会に直接的な影響を及ぼすというのは、こういうことです。製造業にとってラインを止めることはビジネスを止めることであり、その影響は広くサプライチェーンにまでおよび、企業規模が大きいほど社会的な影響も大きくなります。日本は中小企業が非常に多い国ですが、サプライチェーンを構成する中小企業もセキュリティリスクを正しく認識する必要があるのです。

広義のサプライチェーン攻撃例(フォーティネットジャパン合同会社 提供画像)

――サプライチェーンへの攻撃は、IPAの10大脅威でも徐々に順位を上げ、今年の発表では2位になっています。これは攻撃や被害が増えているためでしょうか?

寺下氏:サイバー攻撃が洗練され、ターゲットに与えるダメージが大きくなっていることは事実です。それは、ランサムウェアの進化とシンクロしています。投資対効果を重視する最近のサイバー攻撃者にとって、ランサムウェアは効率の良い収入源になっていると見てよいでしょう。より高額な“身代金”を得るために、より多くの端末に感染させたり、より重要なシステムサーバーに感染させたりしてくると考えられます。

その観点で、サプライチェーンを構成する中小企業を狙うのは効果的です。中小企業の多くは、予算や人材の不足などからセキュリティ対策が弱いためです。そうした企業も親会社である大企業の情報を持っていることもありますし、製造を担当している企業が攻撃を受ければサプライチェーン全体の業務、つまりビジネスが停止してしまう可能性があるからです。

業務を止めた場合の影響が大きいほど、高額な身代金でも支払う可能性が出てくるので、攻撃が増えているということもあると思います。また、大企業などのサイバー攻撃の被害が顕在化していることも、10大脅威で順位を上げた要因と考えられます。

もう一つの要因として、一般的なITの利活用という側面もあると思います。情報そのものがデジタル化されて、データとして受け渡しするようになっています。そのデータが盗まれたり、書き換えられたりするリスクも考える必要があるのですが、サプライチェーンが拡大したことでコントロールやマネジメントが困難になっています。委託先が再委託先に情報を渡すことまでは把握できないわけです。

同様に、ビジネスのITへの依存度が急激に高まっています。2018年に経済産業省が「DXレポート」を発表してからは、多くの企業がDX(デジタルトランスフォーメーション)に取り組んでいます。具体的にはアナログのデジタル化、ITへの移行であり、工場をはじめとする生産設備もIT化、IoT化により遠隔からの監視や制御を可能にしています。この流れは、コロナ禍でいっそう加速しています。

例えば、米国の石油パイプライン会社ではランサムウェア攻撃によって、どこにどれだけ石油を送るかを設定したり、請求処理などを管理したりするITシステムが侵害を受けました。同社ではOT(制御システム)への被害を懸念して、予防策として大手自動車会社と同じようにいったんシステムを止める判断をしたわけです。こういうケースは今後も増えるでしょう。

目次へ戻る

2. ソフトウェアサプライチェーン攻撃も企業の大きなリスクに

――DXは、データを集めて分析して新たなビジネスを生み出すという側面もあると思いますが、データを集めるためにアプリを開発するケースも多く、それがソフトウェアサプライチェーン攻撃につながることもあるのでしょうか。

寺下氏:ソフトウェアサプライチェーンのリスクについては、「内部」と「外部」、そして「意図がある」と「意図がない」という四象限で考えると整理しやすいと思います。内部でも外部でも意図がある場合は、そのソフトウェアを使う人や企業を攻撃する悪意があるわけです。

意図しない場合は、内部ではセキュアコーティングのポリシーやガイドラインがなく、知らずに脆弱性を作り込んでしまうケースがあります。外部の場合は、ソフトウェアの基本的な機能にオープンソースとして公開されているものを使用したときに、そこに脆弱性が潜んでいたというケースがあります。オープンソースの利用が広がっていますので、そこに目をつける攻撃者もまた多いのです。

ここでもITへの依存が要因になると考えています。例えば、GitHubのようなオープンソースの開発環境で、ソースコードを共有しながら開発することは増えています。しかし、その開発環境にログインするためのアカウントが侵害されてしまうと、悪意のある人が開発工程に直接アクセスできるようになります。そうすると、先ほどの外部の意図した攻撃が実現できてしまいます。

攻撃者の犯罪市場の経済規模も、毎年飛躍的に大きくなってきています。そこで莫大な利益を得ようとする攻撃者もいますし、国が支援するサイバー犯罪組織もいます。さらにテクノロジーの進化によって、攻撃者の攻撃能力も進化しているのです。そして社会のITへの依存度が高くなっていることを考えると、ソフトウェアサプライチェーンに対する攻撃も増えるでしょう。

数年前に起きたような大規模なソフトウェアサプライチェーン攻撃も、今後また発生する可能性があります。企業のセキュリティ対策も、最大限堅ろうにして備える必要があると思います。

――ビジネスサプライチェーン攻撃も、ソフトウェアサプライチェーン攻撃も、要因は同じということですね。こうした攻撃に対して、企業にはどのような課題があるのでしょう。

寺下氏:サプライチェーンが広がっていることに加え、気づきづらい攻撃が多いので、踏み台にされても分からないという環境も多いと思います。ガイドラインも多くありますが、できないところはもちろんあります。そこは外部の公的な支援を受けるなどの対応も必要です。

どうしたらいいか分からないまま攻撃や事故が発生してしまうケースもあります。まずは、どのようなリスクがあるのかを洗い出し、整理することが重要です。ガイドラインもそのステップから始まっていると思います。委託や二次請け、三次請けと広がっていくと、責任分界点も曖昧になりますし、危機意識も信頼性もだんだん薄れていきます。

ログも取っていないと、サプライチェーンの取引先の先の先から侵入された場合に、その情報が途切れてしまい、最初に何が起きたのかを明らかにすることができなくなります。サプライチェーンがどこまで広がっているのかを把握し、必要があれば再委託の禁止なども考慮することが大切です。つまり、サプライチェーンのどこまでリスクをコントロールするか決める、ということですね。

日本ならでは商習慣もあるので、難しい面も多いと思います。基本的に性善説であったり、「信用してなんぼ」という考え方もあったりして、踏み込んでリスクアセスメントして問題を指摘することは難しいと思います。ただし、テクノロジーの進化によって昔の文化と合わなくなっていることもあります。海外の取引先が増えているので、性善説でうやむやにすることはできません。しっかりと識別して区別していく必要があります。

そして大切なことは、企業の中で何が起きているのかを把握できる状態にすることです。

目次へ戻る

3. サプライチェーン攻撃のリスクに対応するには

――サプライチェーン攻撃に対して、企業はどのような対策を行うのが効果的でしょうか。

寺下氏:リスクを把握したら、そこを攻撃されたときにどのような影響があるのかを考えていきます。例えば、サプライチェーンにまで業務停止の影響がおよぶものは、リスクが高いといえます。そうして優先順位をつけて、対策することでリスクを低減していきます。対策にはコストもかかるので、インシデントが発生する可能性が高く、影響も大きいものから計画的に対応していきます。

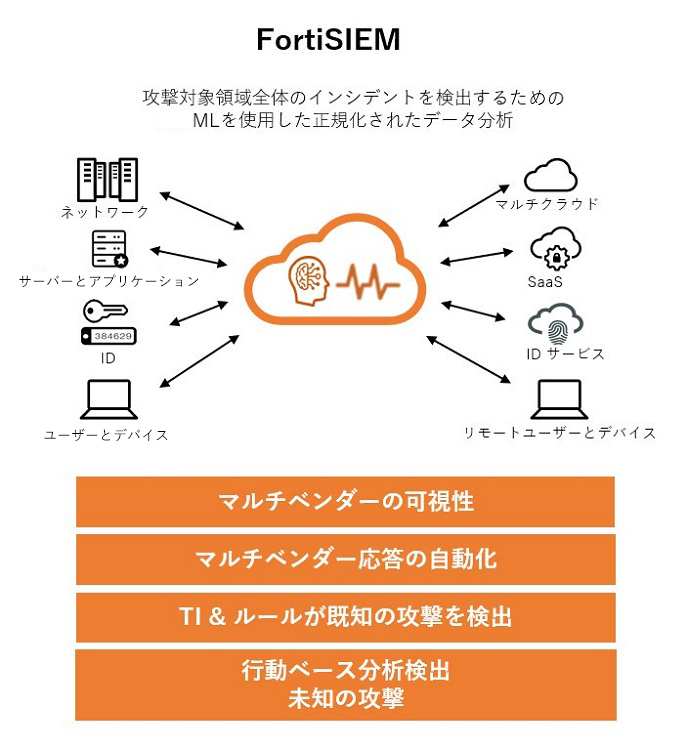

日本では、ファイアウォール、IPS、EPP(エンドポイントのセキュリティ対策ソフト)の導入率は非常に高いのですが、そこから先がなかなか進んでいない印象です。EDR(エンドポイントの検知と対応)は急速に導入が進んでいますが、企業の中で何が起きているのかを把握するという観点では、SIEM(セキュリティ情報とイベント管理)も重要だと思います。

SIEMは、企業内にあるさまざまな機器のログを収集し、相関分析するものです。そして、リスクのある活動を検知して、人が分かる形で教えてくれます。人の手では到底できない処理ですので、SIEMで自動化します。SIEMにより社内を可視化してリスクを洗い出すことができるので、より適切な対策を打てるわけです。SIEMは、企業が採用する対策テクノロジーの一つのトレンドだと思います。

SIEMのイメージ(フォーティネット「FortiSIEM」の例)

寺下氏:サイバーセキュリティの基本は、「悪意ある攻撃は必ずある」と考えることです。それはサプライチェーンでも変わりません。しかし、テクノロジーをはじめ、さまざまな要因で日々変化していますので、時代に合わせて対策も変化していく必要があります。特にセキュリティは変化が速いので注意が必要です。

しかし、それを中小企業のIT担当者がすることは難しい。これは日本だけでなく世界中で共通の課題です。そこは、お付き合いのあるベンダーや自治体、あるいは国の機関、警察などと連携していく必要があります。

一方で、委託元が委託先のセキュリティ強化を依頼する際に高額な費用負担を強いることは、公正取引委員会が独占禁止法に抵触する可能性を指摘しています。しかし、 サプライチェーンがセキュアになることはお互いにメリットになることですので、委託元はもちろん社会的な制度も充実させていく必要はあるでしょう。

――ソフトウェアサプライチェーン攻撃に対しては、やはり脆弱性対策が中心になるのでしょうか。

寺下氏:先ほどのリスクとその影響の洗い出しに似てくると思います。自社でソフトウェアを開発しているのであれば、開発工程のどこで脆弱性が生まれたり、バグが発生したり、質の悪いコードが生まれてしまうのかを把握します。発生してしまったときには、すぐに巻き戻して品質改善をして進んでいく。そうした体制が必要です。

以前はセキュリティよりも、製品をより早く市場に出すことが重視されていました。しかし、セキュリティの問題は工程が進めば進むほど対応が難しくなります。そこで、開発のより上流からセキュリティを意識する。「DevSecOps」や「シフトレフト」と呼ばれるような開発手法が推奨されるようになっています。

脆弱性は深刻な被害につながる可能性があるので、より早い段階で見つける必要があります。また、ソフトウェアのリリース後に発見される脆弱性もあるので、開発側は早急に修正パッチやアップデートを提供する必要がありますし、利用者側もそれをなるべく早く適用する必要があります。

開発側も利用者側も、パッチ適用やアップデートのためにシステムを止める必要があることもあります。ある程度のリスクを許容するケースもあると思いますが、やはり脆弱性を放置した場合に起こり得るダメージも考えて、いったんシステムや開発を止めて適用することを考えるべきでしょう。そうした想定を含めた運用がベストプラクティスになると思います。

現在のサプライチェーンは複雑になっています。そのため、自社とサプライチェーン上の他社との関係において、責任分界点を明らかにしておくことは重要であると思います。そして自社の責任の範囲はベストを尽くし、他社でセキュリティの弱い面などがあれば相談するといったことも大切になります。常にリスクを意識し、最悪のケースを想定しながら対策を実施していくべきでしょう。

――ありがとうございました。

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介