【お知らせ】がんばる企業応援マガジン最新記事のご紹介

現在の主流は「気付かせない攻撃」

サイバー攻撃とセキュリティ対策は「イタチごっこ」の関係にあるといわれるが、現在はサイバー攻撃者側が有利な状況にあるとされている。常にサイバー攻撃者が先手を打っており、対策する側は後手に回っている状況だが、その理由の一つにサイバー攻撃者のエコシステムがある。

現在のサイバー攻撃者は組織化されており、彼らが利用するアンダーグラウンドの市場も出来上がっている。その市場では、サイバー攻撃により入手した個人情報などが取引されているほか、近年ではサイバー攻撃のためのツールもサービス化されている。

例えば、作成したマルウェアがセキュリティ対策ソフトに検知されるかを試すサービスや、フィッシングメールやフィッシングサイトを作成するサービスがある。サイバー攻撃のための教育コンテンツや、求人、仕事のあっせんなども行われているという。そして、過去に使用されたツールやマルウェアも販売されている。

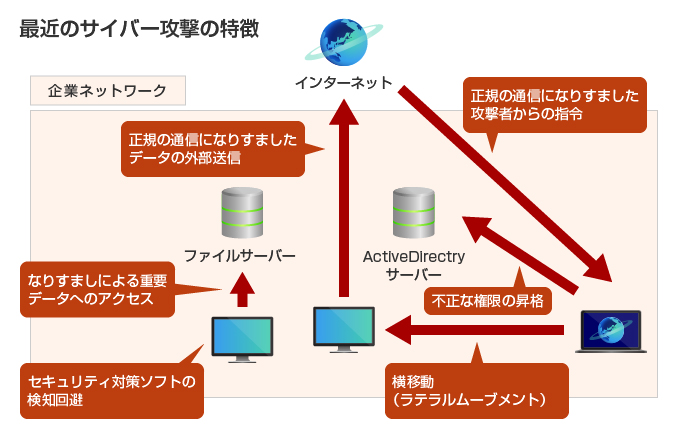

これらを活用することで、サイバー攻撃者は過去に使われた高度なツールやマルウェアを低コストで利用できるようになった。このエコシステムにより、サイバー攻撃の初心者でも標的型攻撃で使われるような手法を手軽に利用できる。マルウェアはセキュリティ対策ソフトの検知を回避するようになり、企業などに侵入した後の行動も、正規の動作のふりをするようになった。このようなサイバー攻撃を、従来のセキュリティ対策で検知、対応することは難しい。

さまざまな検知を回避する最近のサイバー攻撃

目次へ戻る

ガートナー社が提唱する「3構造」とは

企業のセキュリティ対策には、適切なセキュリティ対策を実施していない問題と、たとえ対策を実施していてもしっかり運用されていないという問題とがある。セキュリティ対策では、現在もファイアウォールとIDS/IPS、そしてセキュリティ対策ソフトのみという企業も多い。これは主に中堅・中小企業であろうが、この組み合わせではもはやサイバー攻撃から自社は守れない。

現在はこれらの対策製品も次世代バージョンに移行しているが、以前の製品は保護対象の範囲が狭いという問題がある。例えば、現在のサイバー攻撃の主流の一つにWebアプリケーションの脆弱(ぜいじゃく)性を悪用する攻撃がある。しかし、以前のファイアウォールやIDS/IPSでは、Webアプリケーション層が保護対象になっていないためだ。

セキュリティ対策ソフトにおいても、従来は対象になっていなかった経路からの感染や、対象外のファイル形式を悪用されるケースが増えており、後追いでの対応が多くなっている。こうした理由から、IT環境の大部分は脅威活動の可視化が欠如。従来の対策では70%が可視化されず、そこに潜む脅威を検知できていないという。

運用面では、アラート対応の問題がある。セキュリティ対策機器の多くは攻撃を検知するたびにアラートを発出する。アラートが発出される「しきい値」が初期設定では低めになっているため、初期設定のまま使用するとアラートが頻発し、対応に追われることになってしまう。重要なアラートが膨大なアラートの中に埋もれてしまうわけだ。このためアラートそのものを切ってしまうケースも少なくない。

こうしたセキュリティ対策における問題の解決策として、SOCの設置が推奨されている。SOCとは「セキュリティ・オペレーション・センター」の略で、セキュリティ対策の構築から管理までを担当するほか、社内のセキュリティ教育やサイバー攻撃の最新情報を収集して対策に生かすといったことも担う。SOCはマネージドサービスとして多く提供されているため、利用する企業が増えている。

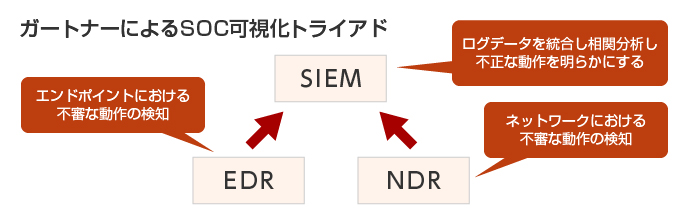

SOCに必要な要素として、調査会社であるガートナー社が2015年に「Gartner Security Operations Center(SOC)Visibility Triad(SOC可視化トライアド)」を発表している。SOCでサイバー攻撃や社内への不正アクセスを検知するには、社内で起きていることを可視化する必要がある。そのためにSIEM、EDR、NDRの導入が重要であるという内容であった。

ガートナー社が発表した「SOC可視化トライアド」

目次へ戻る

「検知と対応」の特徴と効果

ガートナー社がSOC可視化トライアドとして挙げたSIEMは「Security Information and Event Management」の略で、セキュリティ情報イベント管理と呼ばれる。SIEMはデータの解析や相関分析を行うための機器で、複数のセキュリティ機器から送られてくるデータを分析し、脅威をあぶり出す。SIEMを使うことで、大量のアラートから対応が必要な重要なものだけに絞ることが可能になる。

EDRは「Endpoint Detection and Response」の略で、エンドポイントでの検出と対応を意味する。エンドポイントとは、企業ネットワークの終端となる従業員の個々のパソコンを指す。パソコンの処理記録(ログ)を監視することで不審な動作を捉え、通知を行う。

NDRは「Network Detection and Response」の略で、ネットワークでの検出と対応を意味する。ネットワークとは企業に出入りする通信だけでなく、ネットワーク内部でやりとりされる通信も把握して可視化する。これにより、例えば権限のないパソコンからファイルサーバーにアクセスしようとする試みや、あるパソコンが隣のパソコンにアクセスしようとする挙動など、通常は行われないような不審な通信を検知し通知する。

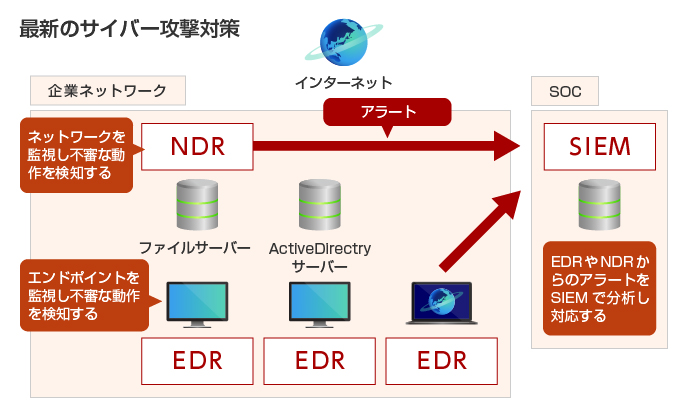

EDRによって、ユーザーが気付かないようなマルウェア感染やその動作を検知でき、NDRによってマルウェアの横移動(ラテラルムーブメント)や大量データのコピーといった不正な動作を検知できる。SOCでは、EDRやNDRのアラートに対応するほか、これらのログをSIEMで分析することによって、不審な動作のきっかけを突き止めることが可能になる。

このように、サイバー攻撃の変化によってセキュリティ対策ソリューションも変化していく。新製品や新サービスは、新たなサイバー攻撃に対応するだけでなく、迅速で確実な対応を効率よく行うなどのメリットもある。それぞれのセキュリティ製品にどのような特徴があり、どのように保護するのかを知ることも大切だ。

SIEM、EDR、NDR、そしてSOCによるセキュリティ対策

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。