【お知らせ】がんばる企業応援マガジン最新記事のご紹介

1.「PPAP」「PHS」とは?

平井卓也デジタル改革担当相は2020年11月、「PPAP」を中央省庁において廃止する方針であると公表した。PPAPと聞くと、2016年にピコ太郎(古坂大魔王)がYouTubeに投稿し、世界的にヒットした「ペンパイナッポーアッポーペン」を連想する方が多いかも知れない。しかし、ここでいうPPAPは、業務メールでファイルを送る際の慣習を指す。

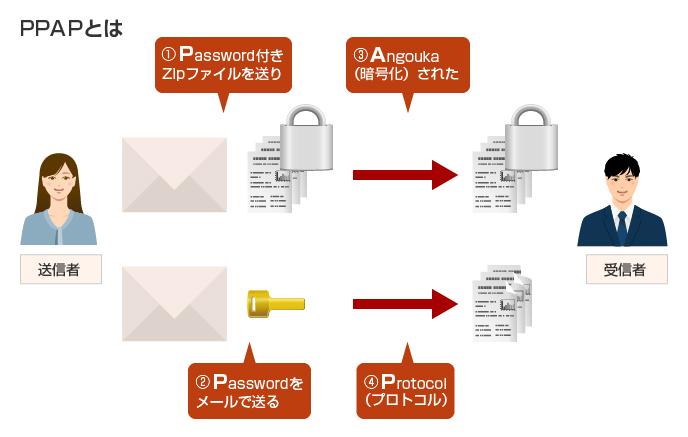

PPAPは、当時JIPDEC(一般財団法人日本情報経済社会推進協会)に所属していた大泰司 章氏(現:PPAP総研)が命名し問題提起をしたもので、「パスワード付きのZip圧縮ファイルをメール添付し送信する(P)」、「続いてファイルを解凍するためのパスワードをメールで送信する(P)」という、「暗号化された(A)」「プロトコル(P)」の意味。この慣習は日本のみで行われている。

政府の発表後、大手企業でもPPAPを廃止する発表がされ、この慣習はなくなりつつある。PPAPの意図は、業務で使用する重要なファイルを、特定の相手に安全に送信すること。万が一、漏えいしてしまった場合に備えて暗号化し、特定の相手だけが復号できるようにパスワードを送信するということだ。また、間違えて別の人にファイルを送ってしまっても、パスワードを記載したメールを送らない限り漏えいの不安はない。これだけを見るとセキュリティを十分考慮しているように思えるが、問題がある。

同様に最近、問題視されているのが「PHS」である。PHSは、メールに添付されたファイルをプリント(P)して、ハンコを押して(H)、その紙をスキャンして(S)、電子化されたファイルをメールで送り返すというもの。ハンコ文化をITに取り入れようというものだが、PHSもセキュリティ上の問題があるし、何より手間がかかる。

PPAPのイメージ

目次へ戻る

2.ファイルの扱い方に潜む脅威

PPAPはセキュリティを考慮して使われるようになったというが、実際には問題がある。まず暗号化して送信することに問題がある。多くのセキュリティ対策ソフトは、暗号化されたファイルの復号に対応していないため、PPAPを模倣してマルウェアを送られた場合はセキュリティ対策ソフトを通過してユーザーに届いてしまう。後から届いたパスワードで復号すると、マルウェアに感染してしまうことになる。

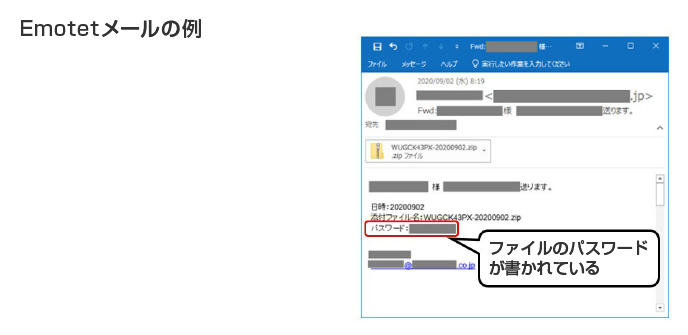

実際に、2020年に広く感染が拡大したマルウェア「Emotet」は、パスワード付きZipファイルが添付されたメールで拡散した。本文にファイル名とパスワードが書かれており、復号するとWordファイルになる。このファイルにはマクロが設定されており、メールに書かれた指示に従いマクロを有効化するとマルウェアが実行され感染する。暗号化されたファイルはセキュリティ対策ソフトによる防御が難しいことと、日本の慣習を悪用した攻撃手法といえる。

復号のためのパスワードをメールで送信することにも問題がある。サイバー攻撃者などの第三者がメールを参照できる場合は、暗号化されたファイルも復号のためのパスワードも両方入手できるため、やすやすと情報を盗まれてしまう。セキュリティを考慮するのであれば、ファイルとパスワードはそれぞれ別の手段で相手に渡すことが重要だ。例えば、ファイルをメールで送ったらパスワードは電話やSNSなどで送るべきであろう。

さらに、メールでファイルを送る際にPPAPを標準として採用している企業も多く、そうした企業はPPAPを自動化して運用している。自動化している場合は、誤送信してしまった場合に止めることが難しい。PPAPに対応したメールシステムも販売されており、それらを利用している企業は容易にPPAPをやめることができず現在も継続しているケースもある。

PHSはその手間が問題視されているが、セキュリティの観点でも情報漏えいの可能性がある。それは、プリントすることとスキャンすることだ。いずれの行為も、企業では複合機で行われると考えられるが、複合機にはプリントやスキャンをした際のデータがメモリーに残っている場合がある。複合機はインターネット機能を搭載している機種も多いため、ルーターを介さず直接インターネットに接続されている場合には、インターネット側から複合機のメモリーにアクセスされてしまう危険性がある。

パスワードが書かれたEmotetメールの例

引用元:IPA「Emotet」と呼ばれるウイルスへの感染を狙うメールについて

目次へ戻る

3.安全なファイルの扱い方

PPAPやPHSはセキュリティ上の問題だけでなく、効率の問題もある。せっかくDX(デジタルトランスフォーメーション)のためにデジタル化を推進しているにもかかわらず、ファイルを開くためにパスワードが届くのを待って入力するのでは効率が悪い。

また、暗号化されたファイルはセキュリティ対策ソフトなどで検知できないため、Emotetのように悪用されるケースが多い。こうした問題から、アメリカ合衆国国土安全保障省(DHS)ではパスワードが必要な暗号化ファイルをメールで送らないよう呼び掛けている。日本でも政府が脱PPAPに動き出したことは評価できるが、一般企業では子会社や孫会社、あるいは下請けなどのサプライチェーンがあり、親会社や取引先の企業がPPAPをやめない限り廃止は難しい。

そして、そうした親会社などはPPAPをコンプライアンスに定めているケースが多く、容易にやめるわけにはいかないケースもある。これはPHSも同様だ。まずはサプライチェーンの上流から脱PPAPを進めていく必要がある。脱PPAPが成功すれば、暗号化ファイルは危険なものとして開いてはいけないことが周知され、Emotetのようなマルウェア感染を防ぐことができる。

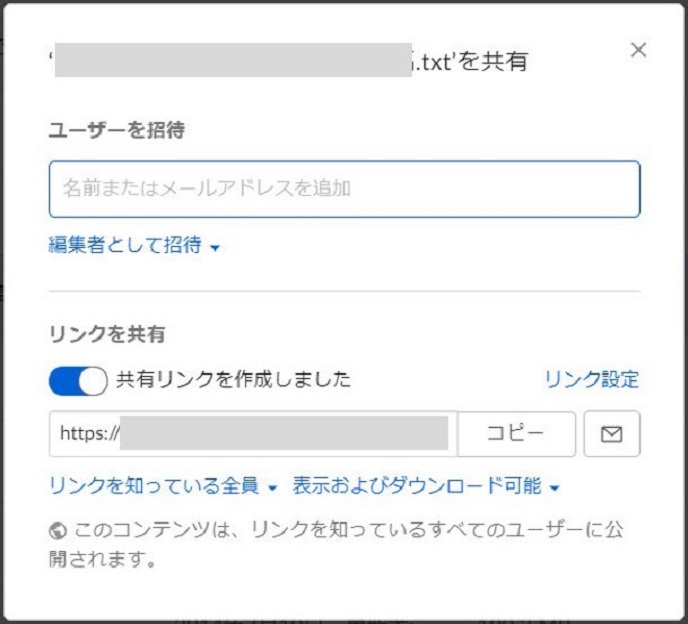

脱PPAP後のファイルのやりとりは、クラウドサービスなどが有力だ。ファイルをクラウド上に保管できるクラウドストレージサービスでは、アップロードしたファイルやフォルダに共有設定が行える。この共有先に相手のメールアドレスを設定すれば、ファイルにアクセスするためのURLが生成される。そのアドレスを相手に送れば、相手はそこにアクセスしファイルをダウンロードできる。

また、サービスによっては「閲覧のみ」、「ダウンロード」などファイルの共有方法を選べる。閲覧のみに設定すればファイル自体が外部に出ることがなく、オリジナルのファイルを削除すればURLも無効になる。共有したファイルを編集可能に設定することもできるので、クラウドサービス上のファイルを常に最新の状態に更新できる。ファイルを全て暗号化するサービスもあるので、万が一漏えいしたとしてもファイルを安全に保つことができる。

どうしてもメールでやりとりしたい場合には、DKIM(DomainKeys Identified Mail)などの送信ドメイン認証を導入することで、IPアドレスや証明書によって送信者のなりすましやメールの改ざんを検知できるようになる。ただし、受信者側も同じ認証システムを導入する必要があるほか、添付ファイルそのものまでは検証できないというデメリットもある。いずれにしても、お互いに負担の少ない方法を選んでいくべきであろう。

オンラインストレージサービスでは、アップロードしたファイルを共有できる

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介