【お知らせ】がんばる企業応援マガジン最新記事のご紹介

1. サイバー攻撃の主流となったランサムウェア

近年、特に企業の大きな脅威となっているのがランサムウェアだ。ランサムウェアはマルウェアの一種で、感染するとパソコン内のファイルを暗号化して使えなくし、復号のための“身代金”を要求する。2022年も国内の多くの企業や組織が被害を受けており、しばしばニュースで報道されている。特に、医療機関や製造業のサプライチェーンを狙った攻撃が目立った。

ランサムウェアは、感染したパソコンの共有フォルダーにあるファイルも暗号化するため、業務が継続できなくなる恐れがある。医療機関は業務が停止してしまうと人の命に関わるし、製造業では工場が停止することは最も避けたいという思いがある。そのため、一刻も早く復旧するために身代金を払ってしまうケースも多い。しかし、身代金を払ってもすべてのファイルが復号できる補償はなく、むしろ“身代金を払う企業”として再び被害に遭う可能性もある。

これまでのランサムウェアはメールの添付ファイルやメール本文のリンクをクリックすることで感染するケースがほとんどであったが、最近は別のサイバー攻撃に組み込まれるケースが増えている。「Emotet」などのマルウェアにより企業に侵入したサイバー攻撃者は、重要なファイルにアクセスするとともにランサムウェアを設置していく。

サイバー攻撃者は、盗み出した重要な情報を“暴露サイト”に置き、「身代金を支払わないと、盗み出した情報を暴露サイトで公開する」と脅す。いわゆる二重脅迫と呼ばれる手法が増えている。この手の攻撃への対策にはバックアップが有効とされている。たとえ感染したパソコンが使えなくなっても、バックアップから復旧できるためだ。しかし、サイバー攻撃者もこれに目をつけ、バックアップファイルを探して暗号化するようになってきている。

ランサムウェアの活動範囲が広がったことで、エンドポイントのパソコンに導入するセキュリティ対策ソフトだけではカバーできなくなっている。検知をすり抜けたランサムウェアを検知するEDR(エンドポイントにおける検知と対応)や、ネットワーク内を可視化するNDR(ネットワークにおける検知と対応)なども検討すべきであろう。また、バックアップの取り方そのものも再考する必要がある。

二重脅迫を行うランサムウェア

参照元:IPA「事業継続を脅かす新たなランサムウェア攻撃について」

目次へ戻る

2. 侵入の橋頭堡(きょうとうほ)となる「Emotet」

世界中で大きな被害を発生させているのが、マルウェア「Emotet」である。Emotetは、かつては日本や東南アジアで流行したバンキングマルウェアだったが、侵入に特化したマルウェアとして復活し、広く被害を与えた。2021年にはユーロポールをはじめとするプロジェクトにより、テイクダウン(Emotetのサーバー類を押収し制圧、活動できなくすること)に成功したが、同年11月には活動を再開。現在も引き続きその活動がみられる。

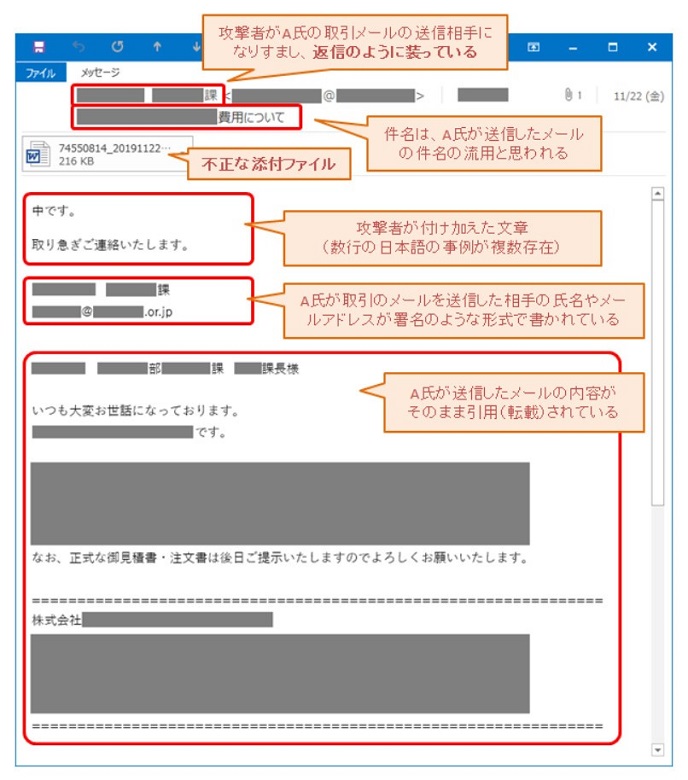

Emotetは企業に巧妙に侵入することが特徴となっている。細かく手法は変化させているが、基本的には感染したパソコンからメール情報を盗み出し、それを次の感染メールに活用している。実際にやり取りされたメールを利用するため、件名や文面などに違和感がなく、添付ファイルを開いたり、メール本文にあるリンクをクリックしたりしてしまいやすい。

添付ファイルの場合は、主にマイクロソフト「Office」のファイルを使用する。ファイルにはマクロが設定されており、これを有効にするようメールに書かれている。マクロを有効にしてしまうとマクロが実行され、Emotetに感染し、Emotetは外部からさまざまなマルウェアをダウンロードする。これが、敵地への侵入拠点を表す「橋頭堡(きょうとうほ)」と呼ばれるゆえんだが、いきなりランサムウェアをダウンロードするケースもある。

日本固有の“しきたり”であるPPAP(ファイルをパスワード付きで暗号化して送信し、その後でパスワードを記載したメールを送る)を使用するケースもあり、攻撃者は日本の商習慣に詳しいと考えられる。通常、日本のマルウェアの検知状況は海外と同じ傾向を示すが、Emotetは日本だけ検知数が急増するなど異なる傾向にある。また、添付ファイルと本文のリンクを切り替えるなど、短期間で手法を変えており、日本の企業に対して最適な手法を模索しているようだ。

Emotetへの対策は、エンドポイントにおいてはランサムウェアと同じ対応が必要となる。特に、マクロが設定されたOfficeファイルや、暗号化されたファイルはセキュリティ対策ソフトをすり抜ける可能性が高い。このため、EDRによって侵入を素早く検知し、被害の拡大を食い止めることが重要となる。

業務で使用するメールを再利用するため、不正メールに気づきにくい

参照元:IPA「「Emotet(エモテット)」と呼ばれるウイルスへの感染を狙うメールについて」

目次へ戻る

3. 常に探索行為が行われる脆弱性攻撃

脆弱性を悪用しようとする攻撃も、新型コロナウイルスのパンデミックを機に増加している。脆弱性とは、ソフトウェアやアプリケーションに存在するプログラム上の不具合で、さまざまな種類がある。特に危険な脆弱性には、任意のコードの実行やCSRF(クロスサイトリクエストフォージェリ)などがあり、最悪の場合はシステムを外部から乗っ取られてしまう。

コロナ禍で急増したのは、リモートワークへの移行でVPNの利用が増えたためだ。それまではVPNを使用する機会が少なかったため、脆弱性を放置していても攻撃を受けることは少なかった。しかし、ユーザーが急増したことで標的となった。ただし、最も多いのはWebアプリケーション(Webサイト)への脆弱性攻撃である。Webサイトでは、ユーザー管理やブログ、決済システムなど、多くのアプリケーションが動作しているためだ。

Webサイトの脆弱性への攻撃で最も多い被害は個人情報の略取である。Webサイトは多数のアプリケーションが互いに連携しながら複雑に動作しているため、その中の一つのアプリケーションに脆弱性があっても、修正することが難しい。最近ではIoTやOT(工場などの産業制御システム)の脆弱性も標的になってきている。

脆弱性対策には、まずは脆弱性情報を収集し、自社で使用しているアプリケーションの脆弱性情報が公開されたら、それをすぐ適用することが望ましい。しかし、脆弱性情報はサイバー攻撃者も収集しており、公開前に情報を入手することもある。重大な脆弱性があると、素早くそれを悪用する攻撃コードを作成し、マルウェアなどに適用する。それが、公開される前に攻撃を受けてしまうゼロデイ脆弱性だ。

現実的な脆弱性対策としては、ソフトウェア情報を収集して脆弱性を検知する脆弱性管理サービスや、実際に外部から疑似攻撃を行って脆弱性をあぶり出すペネトレーションテストなどがある。また、脆弱性に対して仮想パッチを適用して攻撃を阻止するWAF(Webアプリケーション・ファイアウォール)や、次世代ファイアウォール、次世代IPS、UTMなどの対策もある。これらは外部にアウトソースできるマネジメントサービスもあるので、より導入しやすくなっている。

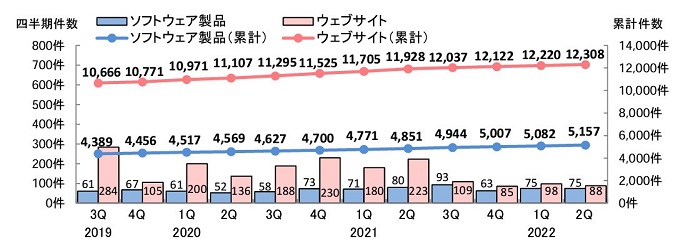

脆弱性の届け出件数は増加傾向が続いている

参照元:IPA「ソフトウェア等の脆弱性関連情報に関する届出状況」

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。