【お知らせ】がんばる企業応援マガジン最新記事のご紹介

1. 制御システムにおけるセキュリティ

IPA(独立行政法人情報処理推進機構)が、「情報セキュリティ白書2022」を公開した。同白書は2008年から発行されているもので、情報セキュリティに関する国内外の政策や脅威の動向、インシデントの発生状況、被害実態など定番のトピックのほか、その年ならではの象徴的なトピックを取り上げている。

白書は「情報セキュリティインシデント・脆弱性の現状と対策」、「情報セキュリティを支える基盤の動向」、そして「個別テーマ」の3章構成となっている。ここでは個別テーマから、「制御システムの情報セキュリティ」、「IoTの情報セキュリティ」、「クラウドの情報セキュリティ」について俯瞰(ふかん)していく。

制御システム(ICS:Industrial Control System)とは、電力、ガス、水道、輸送・物流、製造ラインといった、生活を支える重要インフラを管理し、制御するシステムのこと。ICSはもともと工場内や企業内で閉じたネットワークを形成しており、通信の仕様(プロトコル)も事業者ごとに異なっていたため、外部からサイバー攻撃を受けるリスクは低かった。

しかし、Windowsなどの汎用(はんよう)製品の利用が進み、インターネット経由で機器の状況をモニターできるよう標準的なプロトコルを使用することも多くなった。また、一度システムを構築すると10~20年にわたり使用するため、サイバー攻撃に対し脆弱なシステムが多く稼働している。実際に、多くのICSがサイバー攻撃に遭い、工場のラインの停止や、停電、ガス・水道の停止といった深刻な被害が発生している。

2022年は、ロシアがウクライナ侵攻に合わせて、ウクライナの電力会社や通信会社などに大規模なサイバー攻撃を行った。ウクライナのセキュリティ対策により大きな被害は出なかったが、この攻撃に関連してEU各国や日本にもサイバー攻撃が行われた。また、ITシステムがランサムウェアに感染したことから、被害の拡大を防ぐためにICSを停止するケースもあり、製造業大手のラインが停止するケースもみられた。医療機関へのサイバー攻撃も増加している。

こうした状況を受けて、世界各国でICSへのセキュリティ対策に関するガイドラインが公開されている。日本においても、2018年に策定された「サイバーセキュリティ戦略」および2017年に策定された「重要インフラの情報セキュリティ対策に係る第4次行動計画」に基づき、施策を進めている。IPAでも、「制御システムのセキュリティリスク分析ガイド」などを公開している。ICSを持つ企業は、こうしたガイドラインを活用してセキュリティ対策を見直したい。

2021年に公にされた、サイバー攻撃によって生産や重要サービスが停止したインシデント事例

転載元:IPA「情報セキュリティ白書2022」

目次へ戻る

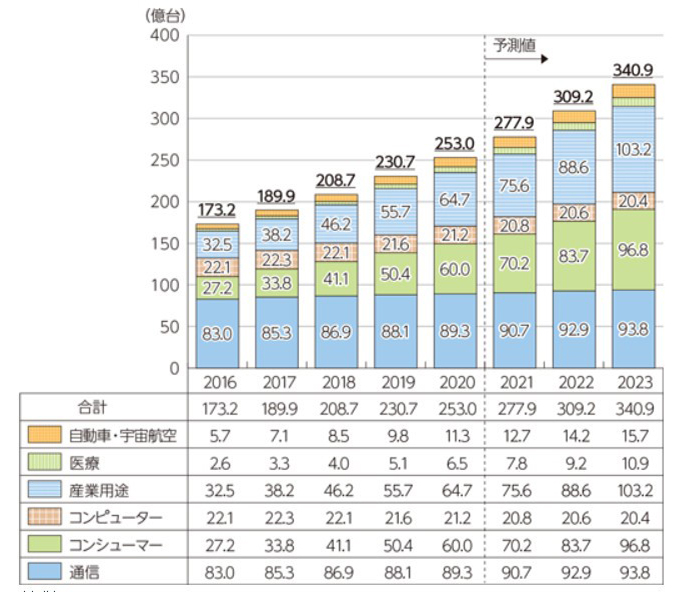

2. IoTにおけるセキュリティ

IoT(Internet of Things:モノのインターネット)は、インターネット接続機能を持つコンピューター以外の機器とIPAでは定義している。IoT機器はさまざまな産業用目的のセンサーからすっかり身近になった情報家電まで、非常に多彩な製品がある。従来の製品にインターネット接続機能を追加してIoT機器となっているものも多く、企業では複合機や外付けハードディスク、ブルーレイレコーダーなどがその一例だ。

IoT機器もICSと同様に、一度購入、設置すると長期間にわたって使用される傾向がある。一般的なIoT機器にはCPUやメモリー、OSが搭載されているため、OSやアプリケーションに脆弱性が発見されることがある。OSにAndroidを採用しているIoT機器も多く、しばしば脆弱性が発見されている。しかし、放置されてしまうケースがほとんどだ。その結果、いわゆるIoTウイルスに感染してしまう。

IoTウイルスには、「機器乗っ取り型ウイルス」、「機器保護型ウイルス」、「機器破壊型ウイルス」の3種類があり、近年で確認されているのはほぼ機器乗っ取り型ウイルスのみである。このウイルスに感染すると、DDoS攻撃に悪用されたり、システム内に侵入するための足がかりにされたりする。IoT機器が侵入口となり、情報漏えいやシステム侵害を受けるケースも少なくない。

また近年、サイバー攻撃の標的となっているのはルーターだ。一般家庭にあるルーターの脆弱性を悪用して侵入し、そこからリモートワーク端末を介して企業に侵入しようとするケースも多い。IoT家電も同様であるが、こうしたIoT機器を設置する際には、直接インターネットに接続せず、必ず対策済みルーターを介して接続するようにしたい。

世界のIoTデバイス数の推移および予測

転載元:総務省「令和3年 情報通信白書」

目次へ戻る

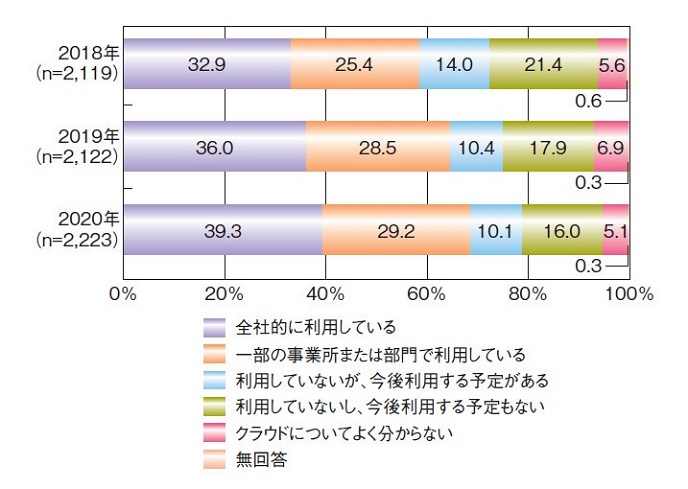

3. クラウドにおけるセキュリティ

DX(デジタルトランスフォーメーション)への取り組みや、新型コロナウイルス感染症対策でのリモートワークの普及などによって、企業のクラウド利用が加速している。また、政府による「クラウド・バイ・デフォルト」(新たなシステムを構築する際には、最初にクラウドを検討すること)の推進もクラウド移行を後押ししている。

クラウドといっても複数の種類がある。最も身近なものは、「Microsoft 365」や「Gmail」などに代表される「SaaS」(Software as a Service:サービスとしてのソフトウェア)であろう。ソフトウェアをインストールすることなく、サービスにログインすればその機能を利用できるものだ。

SaaSでは、そのログイン情報(IDとパスワード)を狙(ねら)うサイバー攻撃が常態化している。その主な手法がフィッシングメールである。フィッシングメールは、正規のサービスのふりをした巧妙なメールによって偽のサイト(フィッシングサイト)に誘導し、ログイン情報を入力させ盗み出す攻撃だ。

盗み出したログイン情報はリスト化され販売されたり、本人になりすましてログインしてサービスを悪用したり、ログイン情報をもとに別のサービスへのログインを試行されたりする。これは、IDとパスワードを複数のサービスで使い回すケースが多いためだ。これにより、例えばマルウェア「Emotet」は業務上のメールのふりをして感染させるが、そのメールの文面は不正ログインにより盗んだものとされている。

企業での導入が進んでいるのが、クラウド上にシステムを構築できる「IaaS」(Infrastructure as a Service:サービスとしてのインフラストラクチャー)だ。IaaSの主なものには、Amazonが提供する「AWS」(Amazon Web Services)、マイクロソフトの「Microsoft Azure」、Googleの「GCP」(Google Cloud Platform)がある。

これらIaaSが提供するのはクラウド上の仮想環境であり、ユーザーはそこに自由にサーバーを立ち上げてシステムを構築できる。IaaSではサーバーの増減が可能なため、例えばWebサーバーに対するアクセス数の急増に対して、素早く増強の対応をすることもできる。従来のオンプレミス(物理環境)のサーバーでは構築するまでに時間がかかる上に、増強も容易に行うことができないため、DXのためにもクラウド移行が進んでいる。

IaaSの場合は、2022年はクラウドサービスの設定ミスによる情報漏えい事故が相次いで発生した。IaaSでは、サーバーの作成や削除、サイズ変更、アクセス設定などを専用のコンソールで行うが、その設定ミスによって本来は公開しないサーバーを公開する設定にしてしまうことが原因であった。特に、コンソールはIaaSによって設定方法や機能の名称が異なるため、ミスも発生しやすい。

このほかにも、IaaSでは提供する仮想環境の運用やセキュリティ対策は行うが、仮想環境に構築したシステム上のデータの保護は利用者の責任となる。この責任分界点の理解不足によるインシデントも発生している。また、IaaSそのものがサイバー攻撃を受け、サービスが中断することもある。

クラウド利用においても、政府やIPA、あるいは業界団体などがガイドラインを公開しているので、それらを理解して利用する必要があるだろう。今回取り上げた制御システム、IoT、クラウドは、比較的最近に普及したものであるため、リスクを正しく理解し、適切なセキュリティ対策を行う必要があるだろう。

クラウドサービスの利用状況の推移

転載元:IPA「情報セキュリティ白書2022」

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。