1. 2022年に発生した主なセキュリティインシデント

企業のDXの進展や個人のスマートフォンの普及に代表されるように、現在はデジタル化が急速に進んでいる。デジタル化によってビジネスが効率化し、生活が便利になっていく反面、ひとたび障害が発生すると大きな影響を受けてしまう。2022年は、そういった深刻なサイバーインシデントが目立った。

世界的にも大きな衝撃を与えたのは、やはり2022年2月のロシアによるウクライナへの軍事侵攻であろう。軍事侵攻を開始する直前には、ロシアからウクライナへのサイバー攻撃が急増していた。現代の戦争は、サイバー攻撃によって主要なインフラに打撃を与え、その後に物理的な攻撃が行われるといわれていたが、まさに今回はその通りとなった。

ウクライナは過去にロシアから深刻なサイバー攻撃被害を受けていたため、対策を強化していた。そのため、今回のサイバー攻撃の影響は最小限にとどめることができた。しかし、侵攻の開始後もロシアはサイバー攻撃を継続するとともに、映像を高度な技術で改ざんするディープフェイクによるフェイクニュースをSNSなどに拡散させ、これにだまされる西側ニュースメディアもあった。

日本においては、3月に大手製造業X社が、子会社も巻き込んだマルウェア感染を受けて国内の全工場の業務を停止させた。また、医療機関へのサイバー攻撃も増加し、いくつかの病院がランサムウェアにより電子カルテが使えなくなり、診療や手術を中止する事態に発展している。さらには、関連会社のシステムを足がかりにした「サプライチェーン攻撃」も多く発生した。

また、マルウェアによる被害急増も特筆すべきだろう。特にランサムウェアは猛威をふるっている。カスペルスキーによると、ランサムウェアの1日当たりの検知数は9,500件と前年の約2.8倍に増加しているようだ。さらに、トレンドマイクロによると、活動と休止を繰り返すマルウェア「Emotet」も2022年11月に活動を再開し、多くの情報漏えい事件が発生した。

人のミスによるサイバーインシデントも多かった。6月には地方自治体が全市民(約46万人)の個人情報が記録されたUSBメモリーを紛失したり、7月には大手通信会社で2日間にわたる大規模通信障害が発生したりした。通信障害の原因は、機器のメンテナンスに古い作業手順書を使用したことが原因とされている。この他にも、企業のクラウドサービスの設定ミスにより、個人情報を誤って公開してしまう事故も多発した。

IPAでは、2022年の最大の脅威をランサムウェア攻撃としている

転載元:IPA「情報セキュリティ 10大脅威 2023」

目次へ戻る

2. 2023年のサイバーセキュリティを予測する

多くのセキュリティ対策ベンダーが、2023年のサイバーセキュリティを予測している。多く予測されているものや、特徴的なものを紹介していく。まず、ランサムウェア攻撃は継続するとみられている。ただし、攻撃者側の構成や手法は変化するとしている。現在、ランサムウェアはサービス化(RaaSと呼ばれる)されており、サイバー攻撃の初心者であっても容易にランサムウェア攻撃が行える状況にある。

そのため、ランサムウェア攻撃は今後も増加すると考えられるが、RaaSを提供するサイバー攻撃者グループは小規模化し、少人数のグループが増加するとみられる。これは、数を増やすことで警察などによる取り締まりをすり抜けようとするためだ。サイバー攻撃者の低年齢化にも拍車がかかりそうだ。

また、“暗号化しない”ランサムウェア攻撃も増えると思われる。すでにランサムウェア攻撃により業務が停止することは理解されているため、「ランサムウェアを仕掛けた」と脅迫するだけで金銭を得られる可能性が高いためだ。もちろん、断れば実際にランサムウェアを起動して、再度脅迫を行う。

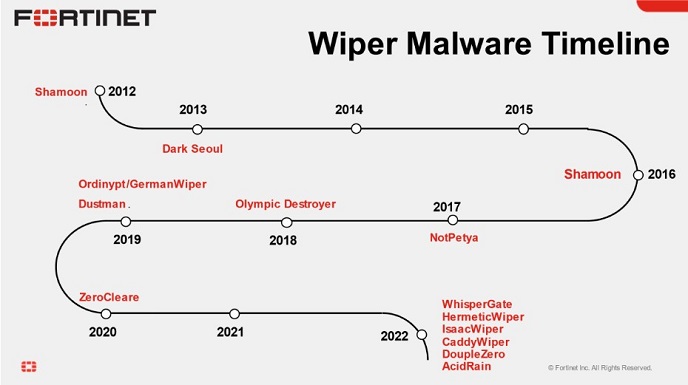

ロシアのウクライナ侵攻で使用された、悪質な“ワイパーマルウェア”の一般化を予測するベンダーもある。ワイパーマルウェアとは、システムをすべて消し去り復旧不可能にしてしまうマルウェアだ。被害に遭った企業は、システムを作り直すことになり、長期間にわたり業務が停止する可能性がある。

AIのサイバー攻撃への悪用も加速するとの指摘もある。2023年初頭からはChatGPTがMicrosoft Bingと連携するなど人気となっている。ChatGPTはプログラムも記述できることが特徴の一つであるが、マルウェアや攻撃コードの生成はできないよう設定されている。しかし、サイバー犯罪者の地下市場では、この制限を解除する追加機能がすでに販売されているようだ。もちろん、フィッシングメールの作成やディープフェイクにも悪用される可能性がある。

現在のサイバー攻撃者は、ROI(費用対効果)を重視する。そのため、よりユーザーの多いシステムやアプリ、デバイスを狙う傾向が強い。つまり、クラウドサービスやオープンソースソフトウェア、スマートフォン、5G、多要素認証、あるいは今後増加が見込まれるメタバースなどが脅威にさらされると考えられる。スマートフォンに対するスミッシング(SMSを使ったフィッシング)や不正アプリなどはすでに大きな脅威となっている。

システムを消し去るワイパーマルウェアの系譜(フォーティネットの資料より)

転載元:Fortinet「FORTIGUARD LABS 脅威リサーチ」

目次へ戻る

3. 今後、重視すべきセキュリティ対策は何か

サイバー脅威は2023年も引き続き企業を狙うと考えられる。しかも、スマートフォンやクラウドサービス、リモートワークなどのビジネス活用の拡大によって、サイバー攻撃を受ける面(アタックサーフェス)も拡大している。ただし、サービスやデバイスが拡大しても、基本的なセキュリティ対策は変わらない。

企業のセキュリティは、情報資産を洗い出して重要な資産のランク付けを行い、重要度の高いものから重点的に保護する「資産(アセット)ベース」のセキュリティ対策から、サイバー攻撃の傾向から必要な対策を行う「脅威(スレット)ベース」のセキュリティ対策、企業に存在するリスクを洗い出し、リスクを軽減するよう対策を行う「リスクベース」へと変化している。

最近では、企業がビジネスで成功を収めた際のセキュリティリスクを考える「成果(アウトカム)ベース」のセキュリティ対策の考え方も登場している。どの考え方を選ぶかは、企業の規模や業種などによって異なると考えられる。ただ、やはり直近の脅威に対応できるかどうかを考える脅威ベースの考え方が重要なカギとなるだろう。

現在のサイバー攻撃のきっかけとなるのは、メールと脆弱性の悪用である。メール対策と脆弱性対策は必須といえるものだ。また、悪意のあるメールは巧妙になっているので、セキュリティ対策ソフトではすり抜けることも多い。そこで、侵入前提の考え方によるEDR(エンドポイントにおける検知と対応)の導入も進んでいる。

悪意のあるメールには、マルウェア感染を目的とするものの他に、IDとパスワードといった認証情報を盗み出そうとするフィッシングメールも増加している。フィッシングメールはシステムで検知することが難しいため、従業員のセキュリティ意識を高めることも必要となる。

脆弱性対策には、まず自社で使用しているソフトウェアとそのバージョンを把握し、パッチやアップデートが公開されたら早急に適用する必要がある。WAF(ウェブアプリケーション・ファイアウォール)などの導入も効果的だ。こうした対策を推進するには、企業の経営層がセキュリティリスクを正しく理解し、適切なセキュリティ対策を推進する必要がある。経済産業省やIPAがガイドラインを公開しているので、参考にすることも一つの方法といえる。

IPAなどでも情報セキュリティ対策のガイドラインを公開している

転載元:IPA「中小企業における組織的な情報セキュリティ対策ガイドライン」

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介