【お知らせ】がんばる企業応援マガジン最新記事のご紹介

1. 「コンピューターウイルス」が世間を騒がせる目的だけだった時代

「今振り返ると、初期のコンピューターウイルスが及ぼすダメージは今のものと比べるとかわいいものでした。あれだけ騒いだのは一体なんだったのか」と、トレンドマイクロの上級セキュリティエバンジェリストを務める染谷征良氏(写真1)は苦笑いしながら述懐します。

(写真1)トレンドマイクロで上級セキュリティエバンジェリストを務める染谷征良氏 *内容は取材当時のもの(写真:加山恵美)

パソコンが普及し始めた頃の「サイバー攻撃」といえば、「コンピューターウイルス」です。プログラムファイルの一部を書き換えて自分自身のコピーを書き込み、ユーザーがそのファイルを実行したらウイルス自身をコピーして増殖させていくものです。「感染」して「発病」すると、ほかのファイルに「感染を広げる」ところが、人間に感染するウイルスに似ていることから「コンピューターウイルス」と呼ぶようになりました。

ただし、その当時のコンピューターウイルスはそれほど怖いものではありませんでした。まだコンピューター同士を接続するネットワークが一般的なものでなかったので、コンピューターウイルスはフロッピーディスクの貸し借りなどで感染を広げていました。感染を広げる速度が、人間が行動する速度とさほど変わらなかったので、短期間で爆発的に感染を広げるということがなかったのです。

そして、感染しても今の脅威と比較するとわずかな被害にとどまることがほとんどでした。当時のコンピューターウイルスは、自分自身の影響範囲を広げたり、画面上に変な文字列を表示させたりといった悪さだけを目的としたものが多く、現在のように感染したら大切なファイルを暗号化して「身代金」を要求するといった悪質な害を及ぼすものはほとんどありませんでした。それでも、当時のパソコンユーザーはコンピューターウイルスについて大騒ぎしたものです。自分自身のパソコンが予期しない動きを見せるということに驚き、すぐには原因が分からずに恐怖に近い感情を持った人たちも多かったはずです。

そのような時代に、パソコンユーザーを本当に恐れさせたウイルスの一つが「チェルノブイリ」です。チェルノブイリ原子力発電所事故が発生した4月26日に発症するのが特徴で、当時のコンピューターウイルスとしては大きな破壊力を持つものでした。ハードディスクに記録したデータやBIOSを破壊し、最悪の場合はパソコンのマザーボード交換を余儀なくされるというほど、その悪質度は甚大だったのです。

コンピューターウイルス作成が、誰でも手を出せるちょっとしたいたずらになった背景には、Microsoft Officeの普及があります。Officeには、Officeが持つ機能を操って、作業の自動化などを実現するプログラム作成環境「Visual Basic for Applications(VBA)」が備わっています。VBAは文法が単純で、比較的容易に習得できたので、これを利用してコンピューターウイルスを作る者が増えたのです。ちなみにVBAの仕組みを「マクロ」と呼ぶこともあるので、VBAを利用したウイルスを「マクロウイルス」と呼ぶこともあります。

VBAを利用したウイルスの代表としては、1996年に発見された「LAROUX(ラルー)」が挙げられます。ラルーはExcelのVBAを利用したウイルスで、印刷機能を阻害したり、ほかのExcelファイルに感染したりします。ウイルス作成の敷居が下がったことで、既に出回っているウイルスをちょっと改造した「亜種」もよく現れるようになりました。

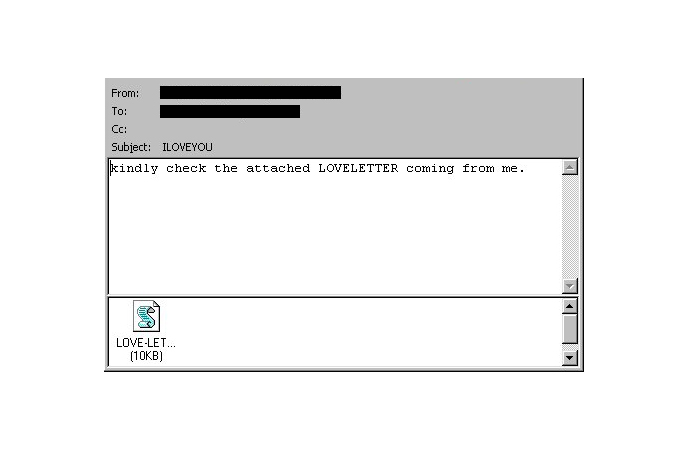

インターネットと共に電子メールが普及すると、ウイルスが感染を広げる速度がぐんと上がり、感染の規模も大きくなりました。電子メールが普及し始めた頃に流行したコンピューターウイルスとしては、2000年に見つかった「LOVELETTER」(または「Love Bug」)があります。件名が「ILOVEYOU」で、本文に添付ファイルを開くよう伝える文を入れたメールを勝手に送信するウイルスです。

本文で「開いてほしい」と言っている添付ファイルはLOVELETTERウイルスそのものです(写真2)。そして、このウイルスの質が悪いところは、当時のWindowsが備えていた「アドレス帳」に登録があるメールアドレス全てにウイルス付きのメールを送ってしまうという点です。最新のウイルスがもたらす害悪を考えれば、かわいいものかもしれませんが、感染してしまったうえ、ウイルスメールの送信を止められず、友人を訪ね歩いて謝罪するという人を、当時たまに見かけました。

(写真2)LOVELETTERウイルスが送り付けてくるメール

コンピューターウイルスがもたらす害から身を守るために、当時から欠かせないものだったのが、「ウイルス対策ソフト(アンチウイルスソフト)」です。コンピューターウイルスの特徴をパターンファイル(ウイルス定義ファイル)としてまとめ、コンピューター内の全てのファイルをこのデータベースと照合してウイルスを検出、駆除してくれるソフトウェアです。

とはいえ、アンチウイルスソフト登場当初、コンピューターウイルスは頻繁に現れるものではなく、パターンファイルの更新頻度も月に1度程度だったそうです。染谷氏は「当初のコンピューターウイルス作成者は愉快犯で、動機の多くは自己顕示欲でした」と言います。

余談ですが、染谷氏自身もコンピューターウイルスの脅威を実体験した一人です。社会人になって早々に業務用のパソコンが感染してしまったのです。「これからセキュリティの仕事をするのに、これでクビになってしまうかも」と動揺したそうです。染谷氏のキャリアを考えると洗礼のようですね。

目次へ戻る

2. 自己顕示欲のはけ口から、犯罪の道具へ

コンピューターウイルスは多様化し、自己増殖しないものも増えたため「ウイルス」という表現が現状に合わなくなりました。代わりに「マルウェア」という用語が定着します。日本語でいう「不正プログラム」です。

対策も変化してきました。2000年代中ごろからアンチウイルスソフトはエンドポイントセキュリティ製品へと姿を変えていきます。マルウェアを検出し、活動を停止させるだけではなく、一見怪しいところのない普通のプログラムも対象に、突如怪しい動きをしないか普段から挙動を監視したり、ファイアウォールで正体不明の通信がないかを見張ったりと何層にも渡って手厚く防御しています。かつては、コンピューターウイルスに感染したら、やることは駆除だけでしたが、近年ではシステムが正常な状態にあるときに取ったバックアップイメージから「復旧」するのが一般的です。

そして、何よりも大きな変化は攻撃を仕掛ける攻撃者のあり方が変わったという点にあります。トレンドマイクロで上級セキュリティエバンジェリストを務める染谷征良氏(写真3)は「ここ10年ほどで状況は一気に変化しました。かつては個人が自己顕示欲を満たすためにマルウェアを拡散していましたが、今では犯罪組織が金もうけをはじめとした悪意ある目的にマルウェアを利用しています」と指摘します。

(写真3)トレンドマイクロで上級セキュリティエバンジェリストを務める染谷征良氏 *内容は取材当時のもの(写真:加山恵美)

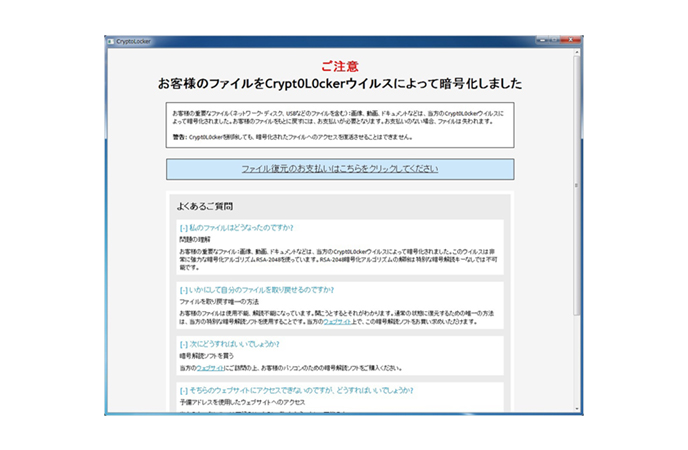

顕著な例が「ランサムウェア」です。これはマルウェアの一種で、コンピューターのデータを勝手に暗号化して「元に戻したければ金を払え」と脅迫してくるマルウェアです(写真4)。つまり、実際に使われているファイルを人質に取って金銭を要求するわけです。近年、財務データやデータベースなどの業務上必要不可欠な情報が暗号化されるといった形での企業での被害が深刻になっています。中には、データを暗号化するだけでなく、データを窃取したうえで「インターネット上に公開してほしくなければ金を払え」と脅迫してくるものも出てきています。

(写真4)ランサムウェアが表示させるメッセージの例(出典:トレンドマイクロ)

最近は「標的型サイバー攻撃」も大きな問題となっています。業務連絡であるかのように見せかけたメールを標的の企業や組織に送りつけるところから攻撃が始まります。標的型サイバー攻撃が日本で始めて見つかった当初は、メールの件名や本文で使っている日本語に不自然なところがあったので、怪しいとすぐ気づくことができましたが、最近は自然な日本語に「進化」し、ますます見つけにくくなっています。

また、メールを送りつける前にSNSをはじめとした公開情報を調べて、標的となる人が職場でどんな位置にいるのか、上司が誰なのかといったことまで調べてメールを送りつける攻撃者もいます。このように、巧妙に仕込んだメールを送って相手に全く怪しまれることなく添付ファイルを実行させたり、URLをクリックさせたりします。添付ファイルを実行してしまえば、バックドアと呼ばれる不正なプログラムが仕掛けられ、サイバー犯罪者に端末が乗っ取られた状態になるわけです。

標的型サイバー攻撃は潜伏活動になることが多いので、攻撃者が最初に侵入してから標的組織が気づくまでに時間がかかるケースが多いのが実情です。目的は個人情報や知財情報の収集です。個人情報を流出させてしまったら、情報流出の被害者への謝罪、金銭的賠償、社会的な信用の失墜など企業が被るダメージはかなり深くなります。かつてのコンピューターウイルスのようにパソコンが1台動かなくなるどころの騒ぎではないのです。

企業や組織の機密情報が狙われる背景には、サイバー犯罪の組織化や「ダークネット」という闇のネットワークの存在があります。そこに参加している犯罪者などは、盗んだ個人情報や知財情報、OSやソフトウェアの脆弱性情報を売り買いしているのです。情報を盗み出してくれる攻撃者を募集する参加者や、攻撃を請け負う犯罪者もいます。

いまやエンドポイントセキュリティ製品は、企業ユーザーが使う端末には不可欠なものとなっています。マルウェアの感染経路はメールに限らず、USBメモリーや不正なWebサイトなどへと広がりを見せています。そこでさまざまな攻撃手法に応じて最適なセキュリティの技術を使って幅広く防御してくれるエンドポイントセキュリティ製品が必要になるのです。エンドポイントセキュリティ製品はマルウェア対策だけでなく、不正なサイトへの接続を防ぐ「Webレピュテーション機能」、ネットワーク接続の監視や制御をする「パーソナルファイアウォール」、USB接続などを制御する「デバイスコントロール」、ソフトウェアやアプリケーションの動きを観察して怪しい動きを見せたら停止させる「挙動監視」や「アプリケーションコントロール」というところまで面倒を見てくれます。

目次へ戻る

3. 被害を受けると損失は膨大な額に

サイバー攻撃はこれまで以上に気づきにくいものになっています。特に標的型サイバー攻撃のように長期間潜伏して活動するものは、発見がとても難しいのが実情です。バックドアと呼ばれるマルウェアを送り込むなりすましメールの多くは、実在する企業名や個人名をかたり業務に関係する内容を本文に織り込んでいるので、「怪しい」とはつゆほども思わずに、攻撃者のわなにかかってしまいます。「怪しい」と全く感じさせないメールで攻撃のきっかけを作るのですから、「怪しい添付ファイルを開かないように」という昔ながらの理屈が通らなくなっているのが実情です。

近年の被害事例を見ると、深刻な被害が発生する前にいかにしてサイバー犯罪の兆候を発見するかという点が課題となっています。標的組織の内部に仕込まれたバックドアが攻撃者とやり取りをするために行う「司令塔」となるC&Cサーバー(Command & Control)への通信は、明確に不正なものと分かりますが、それ以外の活動はそれが正規のユーザーによるものなのか犯罪者によるものなのか判別がつかないものがほとんどです。つまり、ただログの一つ一つを調べるだけでは効率が良いとはいえません。大量のログの山からほんの少しの不正なログを探し出そうというのですから、何か方法を考えないと効果も上がりません。

トレンドマイクロではサイバー犯罪者が行う可能性のあるさまざまな挙動を組み合わせて見ることで検出効率を高めています。トレンドマイクロで上級セキュリティエバンジェリストを務める染谷征良氏(写真5)は「点ではなく、線で見ていく必要があります」と言います。

(写真5)トレンドマイクロで上級セキュリティエバンジェリストを務める染谷征良氏 *内容は取材当時のもの(写真:加山恵美)

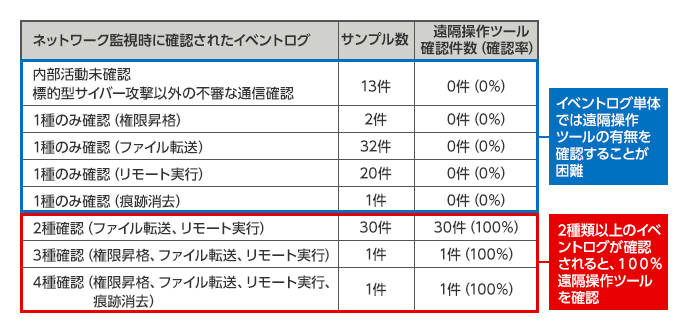

まず標的型サイバー攻撃の検知につながる挙動を大きく四つに分類します。「権限昇格」「ファイルのリモート転送」「ファイルのリモート実行」「痕跡消去」の四つです。それぞれを単体で見ているだけでは不正を検知できる確率は決して高くなく、セキュリティ担当者の業務効率も下がってしまいます。点と点を組み合わせて線で結びつけてみると不正な活動を発見できる確率が飛躍的に向上するのです(写真6)。

(写真6)四つのグループに属する不審な挙動の相関関係に基づく標的型サイバー攻撃特定確率。2015年1~12月の期間に、トレンドマイクロがネットワークを監視している中の100社が調査対象(出典:トレンドマイクロ)

近年のサイバー攻撃対策を見ると、防御側の技術向上だけではなく組織的な動きも目立ちます。サイバー攻撃の予兆を早期に発見して組織として対応するため、CSIRTといった体制の整備や対応方針の整備も始まっています。一方、セキュリティベンダーをはじめとした民間企業と法的執行機関が連携する動きもあります。

一昔前の愉快犯的なコンピューターウイルスの問題が進化し、経済的損失をもたらす深刻な問題に発展している中で法整備も進んでいます。コンピューターウイルスで被害に遭ったときは、かつてはサイバー攻撃を想定した法律がなく、器物損壊という扱いにすることもありました。不正アクセス禁止法やウイルス作成罪(不正指令電磁的記録作成罪)だけでなく改正個人情報保護法などが制定され、昨今のサイバー犯罪の実情に法律の世界もつど対応しつつあります。

しかし染谷氏は楽観していません。トレンドマイクロが実施した調査によると、各企業のセキュリティ対策は100点満点で評価すると平均で約60点だったそうです。各社状況は異なるとはいえ、現状の対策では十分と断言するのは難しいところです。

また調査対象の38.5%が何らかの深刻な被害に遭ったことがあると回答しています。その年間被害額の平均は何と2億円を超えます。そしてこの被害額平均は前年比で1.6倍と急激に上昇しています。被害を受けた場合のダメージはかなり大きいということを各企業はあらためて認識すべきでしょう。

そして染谷氏は企業のセキュリティ対策を不十分なもので終わらせるか、十分なものになるかの分かれ道は「経営層の意識」にあると強調します。「セキュリティ対策は経営層のリスク認識に左右されます。経営層のリスク認識が高い企業ではセキュリティ対策が十分行われ、経営層の認識が不十分な企業では当然ながら予算もリソースも確保されることなく、結果セキュリティ対策が不十分になっています」といいます。経営者の皆様には、「ウイルスは駆除すれば解決、という時代はだいぶ前に終わりました。メディアで報道されるさまざまなサイバー攻撃による被害事例から、同じようなことがもし自分の会社で起きたら、社会的信用、売り上げ、対応費用などどれだけの被害が起こりうるか」という視点で、このサイバー攻撃の問題を見ていただきたいですね。

目次へ戻る

【お知らせ】がんばる企業応援マガジン最新記事のご紹介

この記事を社内で共有し、課題解決のヒントにお役立てください

お客様マイページの「連絡ボード」機能を使って、同じ会社のメンバーと簡単にこのページを共有できます。社内で情報を共有し、組織全体の課題解決や業務効率の向上にお役立てください。

社内のメンバーに共有する(企業で共有する)

- (注)連絡ボードを利用するには企業設定が必要です。